Come si attacca un sistema OT air-gapped

I ricercatori Kaspersky hanno studiato le tecniche di attacco usate contro diversi impianti OT per violare anche i sistemi sconnessi dalle reti

Quando si parla di cybersecurity per i sistemi industriali o comunque OT, una delle forme di difesa più tradizionali e citate è l'essere air-gapped, ossia scollegati da una qualsiasi forma di rete IT, in particolare una rete aperta verso Internet. In questo modo, indica anche il buon senso, nessum malware può raggiungere i sistemi potenziale bersaglio. Giusto? Non proprio, indica una analisi condotta dai laboratori Kaspersky su un certo numero di attacchi condotti verso sistemi OT nelle nazioni dell'Est Europa.

La procedura di attacco e di esfiltrazione dati messa in piedi dai gruppi di hacker ostili è decisamente articolata e si basa, per quanto riguarda i sistemi OT, sulla constatazione che anche un sistema air-gapped deve comunque, prima o poi, scambiare dati con qualche sistema IT. E questo avviene di solito usando drive USB removibili. L'obiettivo diventa quindi usare quei drive come canale di infezione e di cattura dei dati dei sistemi OT.

Il primo passo è come sempre riuscire a infettare la rete IT e i computer che, prevedibilmente, scambieranno file con i sistemi OT. Negli attacchi studiati da Kaspersy, questo avviene usando diverse tecniche "tradizionali" per i gruppi hacker. Il risultato è che i sistemi infetti ospitano un malware studiato appositamente per usare drive USB come mezzo di diffusione e sottrazione di dati. Il malware resta in funzione sui PC colpiti e, quando un drive USB si connette, attiva una sequenza di azioni.

Il malware crea innanzitutto un vero e proprio dabase locale - ben nascosto - in cui memorizza il filesystem dei vari drive USB a cui si è connesso. Le informazioni relative a ogni singolo drive vengono aggiornate ogni volta che questo si collega al PC infetto. E vengono monitorate nel tempo dagli attaccanti, per capire se quel drive può contenere informazioni interessanti. In particolare, anche se viene usato per trasferire dati da/verso sistemi OT.

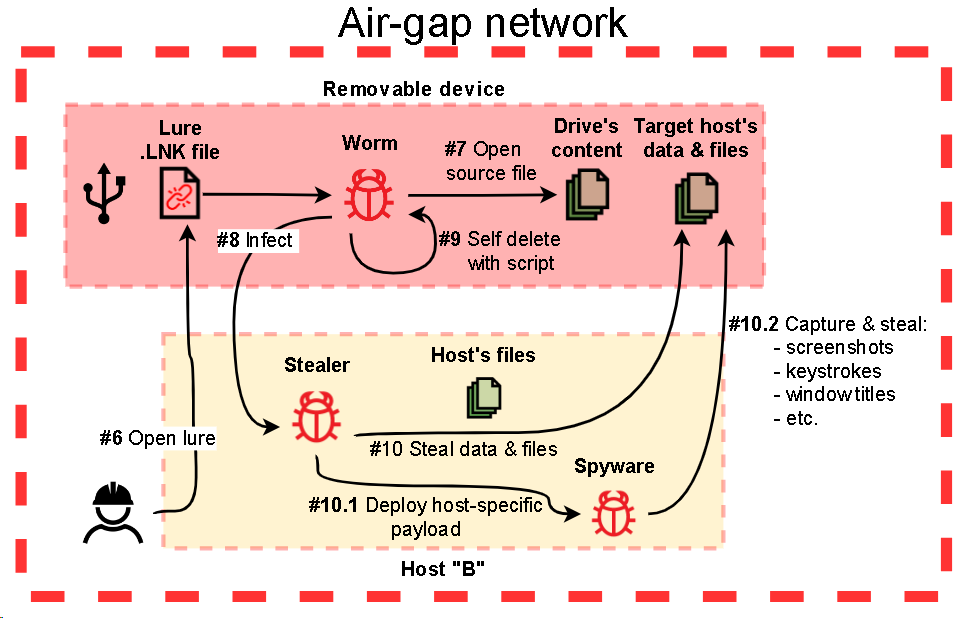

Quando un drive USB viene giudicato abbastanza interessante, i server di comando e controllo (C2) segnalano al malware su PC di infettarlo. Il primo malware, in sintesi, a quel punto carica sul drive un worm mirato e crea una "esca" per farlo attivare: un file link che all'utente umano appare come un documento lecito che era già presente sul drive USB. Il documento originale viene mantenuto sul drive USB, ma il malware provvede a nasconderlo.

A un certo punto il drive viene connesso al sistema OT bersaglio e, prima o poi, un utente apre - o meglio, crede di farlo - il documento-esca. Questa azione attiva il worm, che installa due altri malware (un infostealer e uno spyware) sul sistema bersaglio e, nel frattempo, apre anche il documento originario lecito. In questo modo l'utente umano non si accorge di nulla. Fatto il suo dovere, il worm sul drive USB si auto-cancella per evitare di essere individuato.

Sul sistema OT bersaglio restano attivi lo stealer e lo spyware. Il primo provvede a rubare i dati e i file locali di interesse, salvandoli man mano sullo stesso drive USB usato per l'infezione. Lo spyware fa lo stesso, catturando e trasferendo sul drive le catture di schermo del sistema OT, le denominazioni delle finestre attive, le sequenze ti tasti premute dagli operatori.

Quando il drive "contaminato" si ricollega al PC che lo ha infettato, il malware che vi è ancora in esecuzione copia in locale i file e i dati sottratti per trasferirli ai server C2 degli hacker ostili. Di solito, per praticità, questi dati vengono esfiltrati usando servizi di storage online come Dropbox. Il traffico verso questi servizi infatti non è quasi mai giudicato sospetto, quindi gli hacker ostili lo cavalcano per non essere scoperti.

Kaspersky spiega in dettaglio il funzionamento di questo tipo di attacco a questo link.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab