Cyberspionaggio contro governi europei che aderiscono alla NATO

Un gruppo APT attivo almeno dal 2021 sfrutta una vulnerabilità di Zimbra per colpire i portali webmail dei principali governi europei.

È ormai risaputo che il quadro geopolitico sta alimentando attacchi cyber contro obiettivi politici e attività di cyber spionaggio. Gli esperti di diverse aziende di cybersecurity hanno passato al setaccio le attività di TA473, un gruppo APT emerso recentemente e pubblicamente indicato come Winter Vivern o UAC-01114. Posto che l’attribuzione degli incidenti cyber è sempre difficilissima, gli esperti di Proofpoint e di SentinelOne reputano che apparentemente il gruppo sembra sostenere degli obiettivi geopolitici russi e/o bielorussi relativi alla guerra Russia-Ucraina.

A smascherare le attività silenti di TA473 è stato lo sfruttamento ricorrente di una vulnerabilità Zimbra monitorata con la sigla CVE-2022-27926 non patchata. Gli incidenti riguardano portali webmail rivolti al pubblico con l’obiettivo di accedere illegalmente alle caselle di posta elettronica di enti governativi in Europa. Questa attività va avanti almeno da febbraio 2023 e i ricercatori reputano che l’obiettivo sia ottenere l’accesso alle email di organizzazioni europee militari, governative e diplomatiche coinvolte nella guerra russo-ucraina.

Negli attacchi oggetto di questo articolo il gruppo faceva uso di strumenti di scansione come Acunetix per identificare i portali webmail senza patch che facevano capo a queste organizzazioni. Dopo una ricognizione iniziale, gli attaccanti inviano email di phishing nel cui testo erano inseriti URL dannosi: bastava che le vittime attivassero il link per eseguire payload JavaScript all’interno dei loro portali webmail.

Come si svolgevano gli attacchi

Come si svolgevano gli attacchi

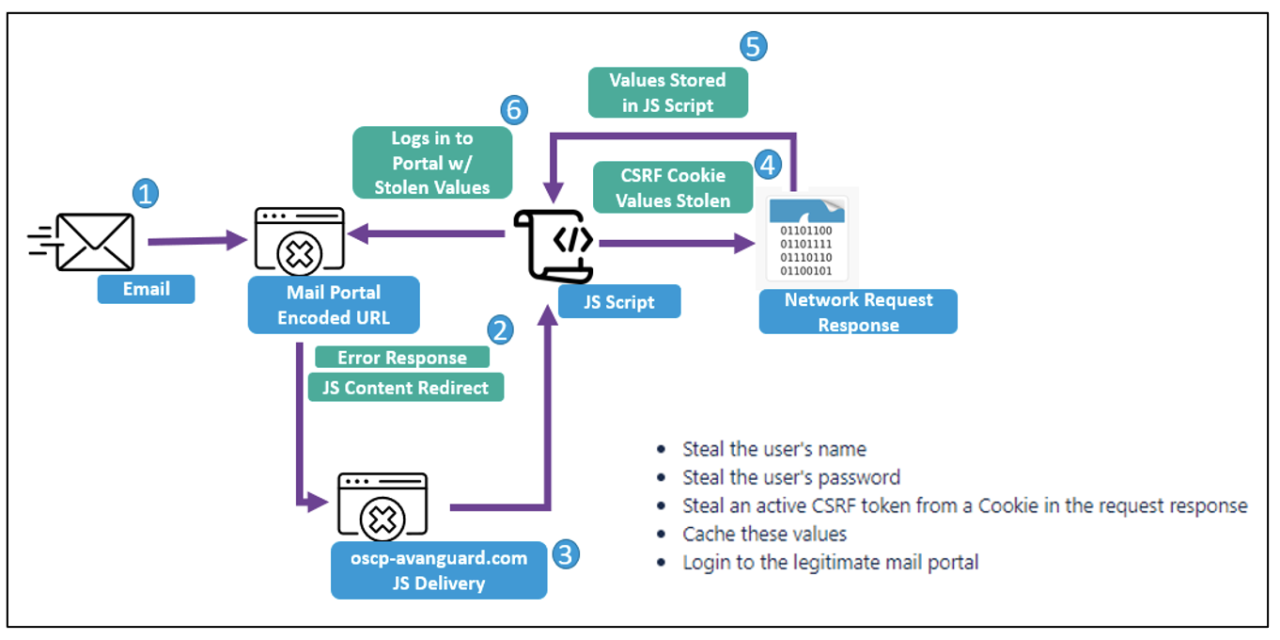

L’attacco era talmente sofisticato che gli attaccanti studiavano attentamente ogni istanza del portale webmail appartenente ai loro obiettivi e scrivevano payload JavaScript personalizzati per lanciare un attacco Cross Site Request Forgery. Questo consentiva ai cyber criminali di rubare nomi utente, password, di memorizzare token attivi di sessione e CSRF dai cookie, così da agevolarsi l’accesso ai portali webmail pubblici appartenenti a organizzazioni allineate alla NATO.

TA473 non è un attore sconosciuto. Proofpoint segue le sue attività almeno dal 2021, così come ricercatori di DomainTools, Lab52, SentinelOne e il CERT ucraino. Quanto visto nell’attacco recente non si distanzia dalla caratterizzazione storica delle attività di TA473: sfruttare campagne di phishing per fornire payload PowerShell e JavaScript, in più condurre campagne ricorrenti di raccolta di credenziali utilizzando email di phishing.

Prima ancora del conflitto ucraino, nel 2021 Proofpoint aveva già osservato che le attività di questo APT si concentravano sempre di più su enti governativi, militari e diplomatici europei. Alla fine del 2022 l’area di competenza si è ampliata ai funzionari e personale eletto negli Stati Uniti, ma con l’inizio del conflitto ucraino l’attenzione si è nuovamente concentrata su obiettivi esperti in politica o economia europea. Le esche sono tipicamente create con l’ingegneria sociale e le organizzazioni impersonate riguardano spesso l’Ucraina nel contesto del conflitto armato. Tutti i dettagli tecnici, gli IoC e le firme delle attività di questo APT sono riportati nella pagina ufficiale di Proofpoint.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab