APT TA2541 dietro agli attacchi contro aviazione e difesa

È stato soprannominato TA2541 il gruppo APT che dal 2017 attacca obiettivi in diversi settori critici con e-mail di phishing e dropper malware ospitati in cloud.

Dal 2017 i ricercatori di varie aziende di cyber security erano sulle tracce dei cyber criminali dietro a una serie di attacchi di cyber spionaggio orchestrati ai danni di industrie dell'aviazione, aerospaziali, dei trasporti e della difesa. Ora i ricercatori di sicurezza di Proofpoint hanno trovato il filo conduttore e dato un nome (o meglio una sigla) all’autore unico degli attacchi.

È il gruppo APT soprannominato TA2541, che diffonde un trojan di accesso remoto (RAT) tramite massive campagne di phishing mirato a centinaia di organizzazioni in tutto il mondo, con obiettivi ricorrenti in Nord America, Europa e Medio Oriente. I messaggi sono quasi sempre in inglese e il punto di forza del gruppo è una considerevole infrastruttura di comando e controllo, che rivela come TA2541 non sia un attaccante opportunista occasionale, ma un gruppo criminale strutturato e organizzato.

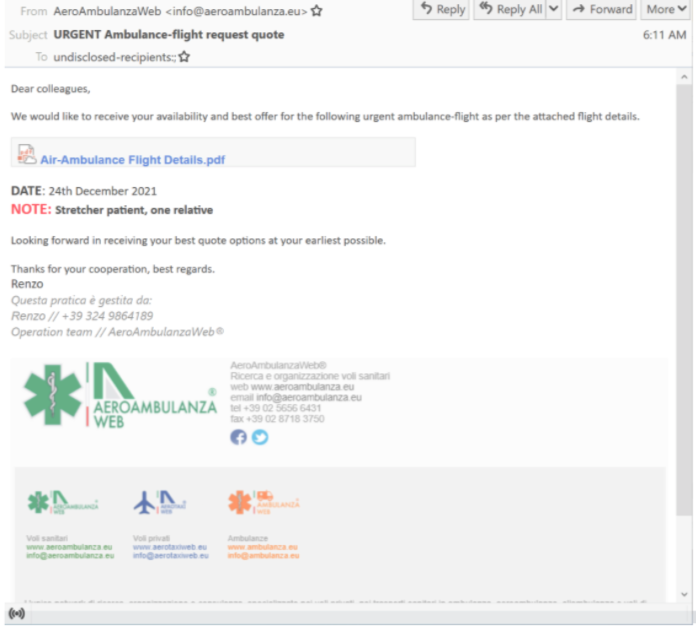

Al contrario di altri gruppi, che spesso fanno ricorso all’attualità per comporre le email di social engineering, quasi sempre gli attori di TA2541 restano fedeli agli argomenti del settore che prendono di mira: richiedono preventivi per componenti aeronautici, per voli medici, spedizioni a vario titolo, eccetera.

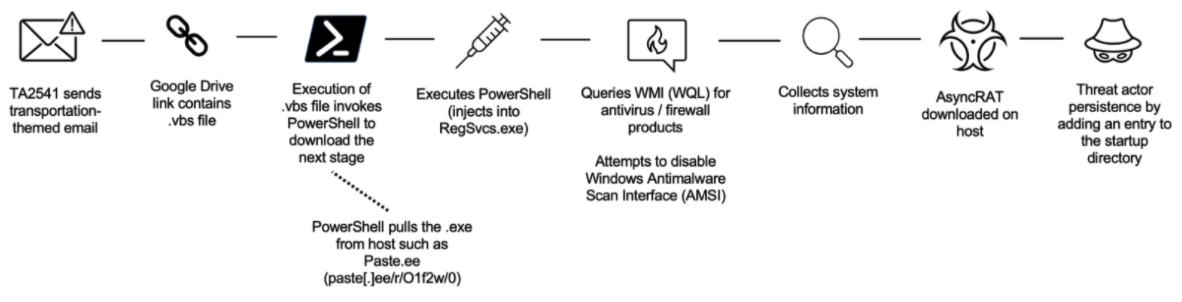

Nelle campagne recenti, non ci sono allegati alle email, ma link a file di Google Drive con un file VBS offuscato. Chi incautamente apre il file, attiva un PowerShell che a sua volta estrae un eseguibile dal file in questione. Da qui prende il via l’attività per bypassare il software di sicurezza e quindi il download del RAT.

In alternativa a Google Drive sono stati impiegati negli attacchi dei link a OneDrive o degli URL Discord. Quanto al payload, di solito vengono impiegati malware comuni facilmente reperibili sul dark web, come per esempio AgentTesla o Imminent Monitor.

L’attività di TA2541 include anche il controllo a distanza delle macchine infette e l’aggiunta di voci di registro e altre attività pianificate al fine di raggiungere la persistenza sui sistemi infetti, così da poter esfiltrare il maggior numero di informazioni, per il maggior tempo possibile.

Così descritti, gli attacchi sembrano piuttosto basilari. Tuttavia, se ci sono voluti anni per individuare il colpevole e le tecniche impiegate, significa che l’attività è efficace. Uno dei punti di forza degli attacchi è che non vengono mai prese di mira persone con ruoli e funzioni specifici. Chiunque, tra le migliaia di dipendenti delle svariate organizzazioni bersagliate, potrebbe essere stato un punto di ingresso.

Considerato il modus operandi, è ovvio che il successo di un tale attacco sta nella capacità di indurre in errore un essere umano. Per questo l’unica difesa efficace, oltre ovviamente a un buon sistema di difesa delle email, è la formazione.

Nel report, Proofpoint ha pubblicato anche gli indicatori di compromissione che i team di sicurezza dovrebbero integrare nei propri sistemi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab