Phishing: macro di Office bloccate? Il cybercrime punta su OneNote

A seguito del blocco delle macro di Office, aumentano sensibilmente le campagne di phishing che usano allegato Microsoft OneNote infetti.

La decisione di Microsoft di disattivare per default le macro di Office ha obbligato i criminali informatici a ideare e mettere in atto strategie alternative per colpire le vittime del phishing. Ricordiamo, infatti, che la decisione della casa di Redmond è stata più che altro motivata dalla volontà di ostacolare il successo del phishing, spesso primo anello della catena di attacchi malware, ransomware, contro le supply chain e molto altro.

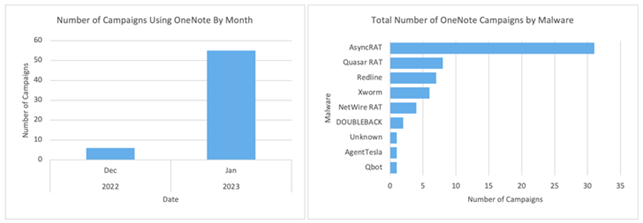

Fra le alternative ai file XLS e DOC con macro malevole si è notato un impiego maggiore che in passato di file ISO, RAR e allegati LNK (Windows Shortcut), oltre che VHD, SVG, CHM, HTML e altri. Una nota di Proofpoint aggiunge che, pur di distribuire malware tramite campagne di phishing, gli attaccanti hanno anche aumentato l'uso di documenti Microsoft OneNote. Fra le famiglie di malware che vengono distribuite utilizzando questo metodo i ricercatori citano AsyncRAT, RedLine Stealer, Agent Tesla, DOUBLEBACK, Quasar RAT, XWorm, Qakbot, BATLOADER e FormBook.

La crescita dell’uso di allegati di OneNote come strumento di diffusione dei malware è preoccupante: Proofpoint ha rilevato oltre 50 campagne nel solo mese di gennaio 2023. In alcuni casi le esche di phishing contenevano un file OneNote che, a sua volta, incorporava un file HTA che richiama uno script PowerShell per recuperare un file binario dannoso da un server remoto. Altri scenari prevedevano l'esecuzione di un VBScript non autorizzato incorporato nel documento di OneNote e nascosto dietro un'immagine che appariva come un pulsante apparentemente innocuo. VBScript, da parte sua, è progettato per per eseguire DOUBLEBACK.

Come accade quasi sempre, gli attaccanti fanno affidamento sull’errore umano per andare a segno. Come sottolineano gli esperti di Proofpoint, infatti, gli attacchi citati hanno successo “solo se il destinatario interagisce con l'allegato, facendo clic sul file incorporato e ignorando il messaggio di alter visualizzato da OneNote". Si rinnova quindi l’appello alla diffidenza verso gli allegati email non richiesti e inaspettati, e in generale verso qualunque comunicazione che non provenga da una fonte conosciuta e affidabile.

A titolo preventivo, WithSecure esorta i team IT a bloccare gli allegati di posta di OneNote (file .one e .onepkg) e tenere sotto stretto controllo le operazioni del processo OneNote.exe. Inoltre, è imperativo tenere alta l’attenzione perché, come fa notare Bitdefender, la rivoluzione inaugurata da Microsoft sta stimolando i criminali informatici a esplorare i più variegati e improbabili vettori di attacco per compromettere i dispositivi degli utenti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab