Ambienti Docker sotto attacco con un cryptominer

Una sequenza di attacchi mirati agli ambienti Docker cerca di avviare container "ostili" che attivano un cryptominer

Sono in corso attacchi massicci contro ambienti basati sulla virtualizzazione a container. Lo ha rilevato Aqua Security, azienda specializzata nella sicurezza delle applicazioni cloud-native. Gli attacchi sono mirati contro ambienti Docker e paiono fare parte di una campagna ben organizzata. Secondo l'azienda vanno avanti da mesi e superano spesso il centinaio al giorno. Un volume che lascia pensare appunto all'esistenza di un attore con una buona dose di risorse.

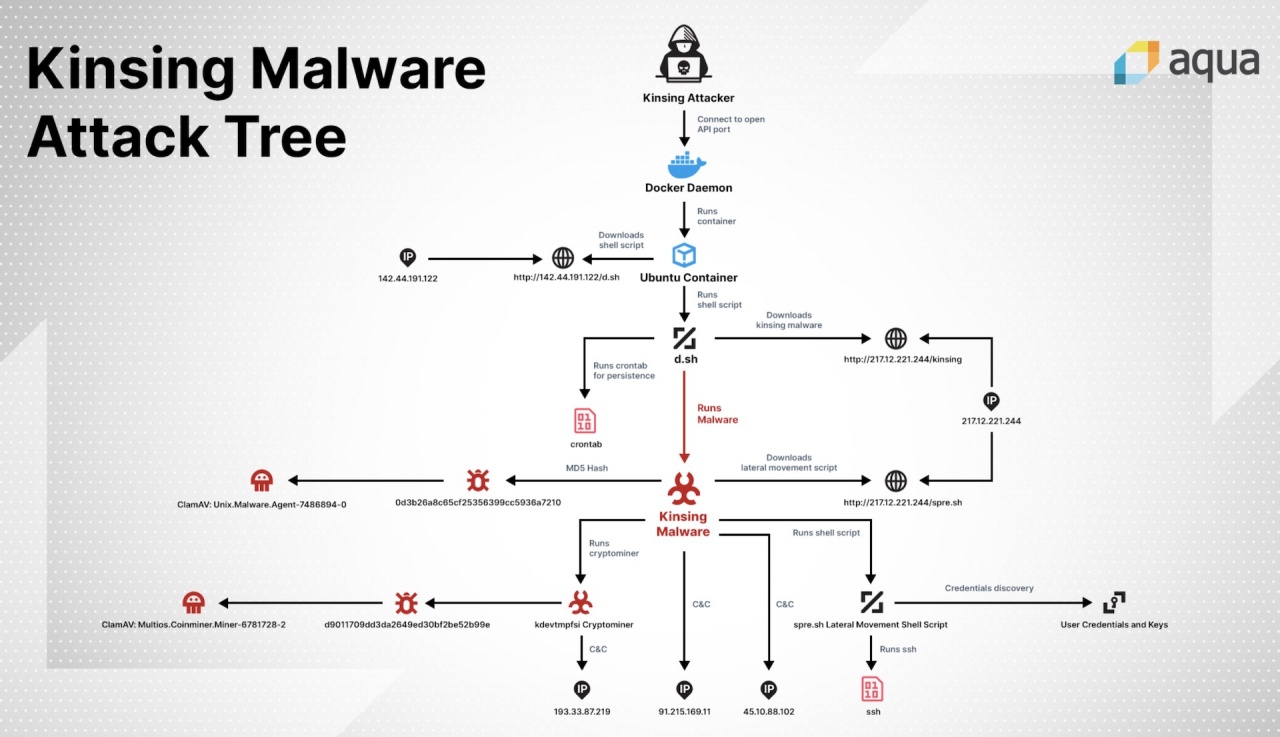

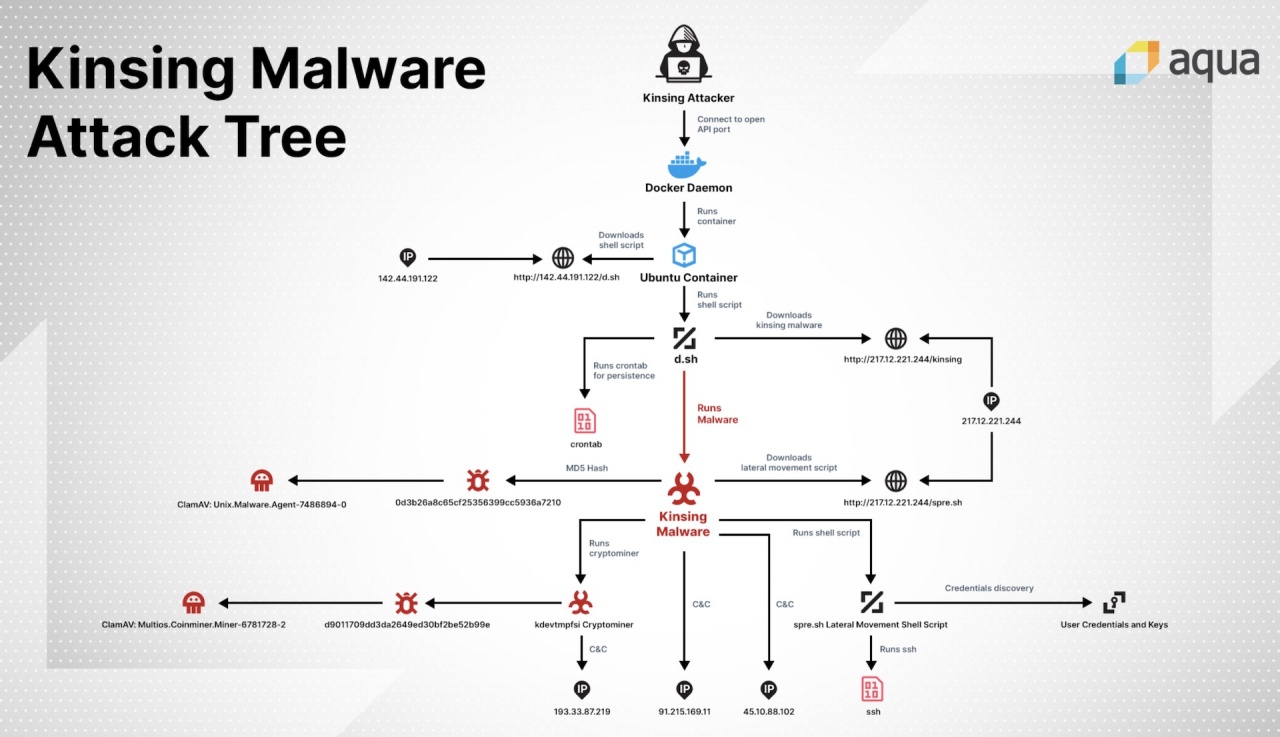

Gli attacchi iniziano con una scansione di massa di indirizzi IP a cui corrispondono ambienti Docker. Identificati gli ambienti, si verifica se hanno una porta aperta per comunicare con Docker da remoto. E se questa comunicazione prevede una forma di autenticazione. Se per una cattiva configurazione non si richiede autenticazione, si avvia l'attacco vero e proprio.

Gli attaccanti istanziano da remoto un container Ubuntu. A questo viene fatto eseguire uno shell script caricato da un server remoto. Questo script elimina alcune funzioni di sicurezza dell'ambiente Linux. Poi disattiva eventuali altri malware o cryptominer. Infine scarica il malware Kinsing e lo lancia.

Kinsing è un malware scritto in Go che avvia subito le comunicazioni con alcuni server di comando e controllo. In questo dialogo invia alcune informazioni e soprattutto scarica un altro shell script. Questo contiene alcuni comandi per eseguire una rilevazione degli host raggiungibili nel suo ambiente Docker. E per analizzare i file di sistema alla ricerca delle credenziali per accedervi.

Kinsing è un malware scritto in Go che avvia subito le comunicazioni con alcuni server di comando e controllo. In questo dialogo invia alcune informazioni e soprattutto scarica un altro shell script. Questo contiene alcuni comandi per eseguire una rilevazione degli host raggiungibili nel suo ambiente Docker. E per analizzare i file di sistema alla ricerca delle credenziali per accedervi.

Lo script si connette a tutti gli host rilevati e cerca di scaricarvi il primo script usato nell'attacco iniziale. Se questo attacco laterale funziona, Kinsing viene installato su tutti gli host raggiungibili. L'ultima cosa che fa ogni installazione di Kinsing è eseguire un cryptominer. Che inizia a "minare" Bitcoin.

Per evitare questa forma di attacco, spiega Aqua Security, ci sono alcune contromosse. Tra le principali, adottare una policy di autenticazione e autorizzazione nei confronti degli ambienti Docker. E garantire che vi venga seguito il principio dei privilegi minimi. I container istanziati dovrebbero essere scansionati preventivamente. I log di sistema vanno esaminati alla ricerca di comportamenti sospetti.

Gli attacchi iniziano con una scansione di massa di indirizzi IP a cui corrispondono ambienti Docker. Identificati gli ambienti, si verifica se hanno una porta aperta per comunicare con Docker da remoto. E se questa comunicazione prevede una forma di autenticazione. Se per una cattiva configurazione non si richiede autenticazione, si avvia l'attacco vero e proprio.

Gli attaccanti istanziano da remoto un container Ubuntu. A questo viene fatto eseguire uno shell script caricato da un server remoto. Questo script elimina alcune funzioni di sicurezza dell'ambiente Linux. Poi disattiva eventuali altri malware o cryptominer. Infine scarica il malware Kinsing e lo lancia.

Kinsing è un malware scritto in Go che avvia subito le comunicazioni con alcuni server di comando e controllo. In questo dialogo invia alcune informazioni e soprattutto scarica un altro shell script. Questo contiene alcuni comandi per eseguire una rilevazione degli host raggiungibili nel suo ambiente Docker. E per analizzare i file di sistema alla ricerca delle credenziali per accedervi.

Kinsing è un malware scritto in Go che avvia subito le comunicazioni con alcuni server di comando e controllo. In questo dialogo invia alcune informazioni e soprattutto scarica un altro shell script. Questo contiene alcuni comandi per eseguire una rilevazione degli host raggiungibili nel suo ambiente Docker. E per analizzare i file di sistema alla ricerca delle credenziali per accedervi.Lo script si connette a tutti gli host rilevati e cerca di scaricarvi il primo script usato nell'attacco iniziale. Se questo attacco laterale funziona, Kinsing viene installato su tutti gli host raggiungibili. L'ultima cosa che fa ogni installazione di Kinsing è eseguire un cryptominer. Che inizia a "minare" Bitcoin.

Per evitare questa forma di attacco, spiega Aqua Security, ci sono alcune contromosse. Tra le principali, adottare una policy di autenticazione e autorizzazione nei confronti degli ambienti Docker. E garantire che vi venga seguito il principio dei privilegi minimi. I container istanziati dovrebbero essere scansionati preventivamente. I log di sistema vanno esaminati alla ricerca di comportamenti sospetti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab