Ransomware specializzato negli attacchi alle PMI

Si chiama CosmicBeetle il ransomware esordiente specializzato negli attacchi contro le PMI, sfruttando falle note di cui non sono state installate le patch.

Un gruppo ransomware sta affinando la propria capacità offensiva contro le PMI di Europa e Asia, causando danni significativi. Le sue vittime ideali sono le aziende con scarsi processi di gestione delle patch. Il gruppo in questione si chiama CosmicBeetle, l’arma che impiega è soprannominata ScRansom e a monitorarne le attività sono gli esperti della Threat Intelligence di ESET.

Chi è CosmicBeetle

CosmicBeetle non è uno sconosciuto: si è distinto per il tentativo di impersonare il gruppo ransomware LockBit, inoltre ESET lo ritiene affiliato all’emergete gruppo Ransomware-as-a-service (RaaS) RansomHub, attivo dal marzo 2024. Nel mondo del cybercrime questo gruppo è noto anche per aver sviluppato il ransomware Scarab, di cui sembra aver ora migliorato la capacità offensiva con il suo nuovo prodotto, ScRansom, particolarmente efficace nel compromettere organizzazioni di piccole e medie dimensioni.

ScRansom

Dal punto di vista tecnico, ScRansom è scritto in Delphi e fa uso della libreria IPWorks per la cifratura. La sua evoluzione è stata costante sin dalla sua prima comparsa, con miglioramenti progressivi nell’efficacia e nella complessità del codice. Secondo gli analisti gli attacchi osservati con questa arma sfruttano metodi di accesso consolidati, che spesso consistono nello sfruttamento di vulnerabilità note e non adeguatamente risolte dalle vittime, come CVE-2017-0144 (EternalBlue) e CVE-2020-1472 (Zerologon).

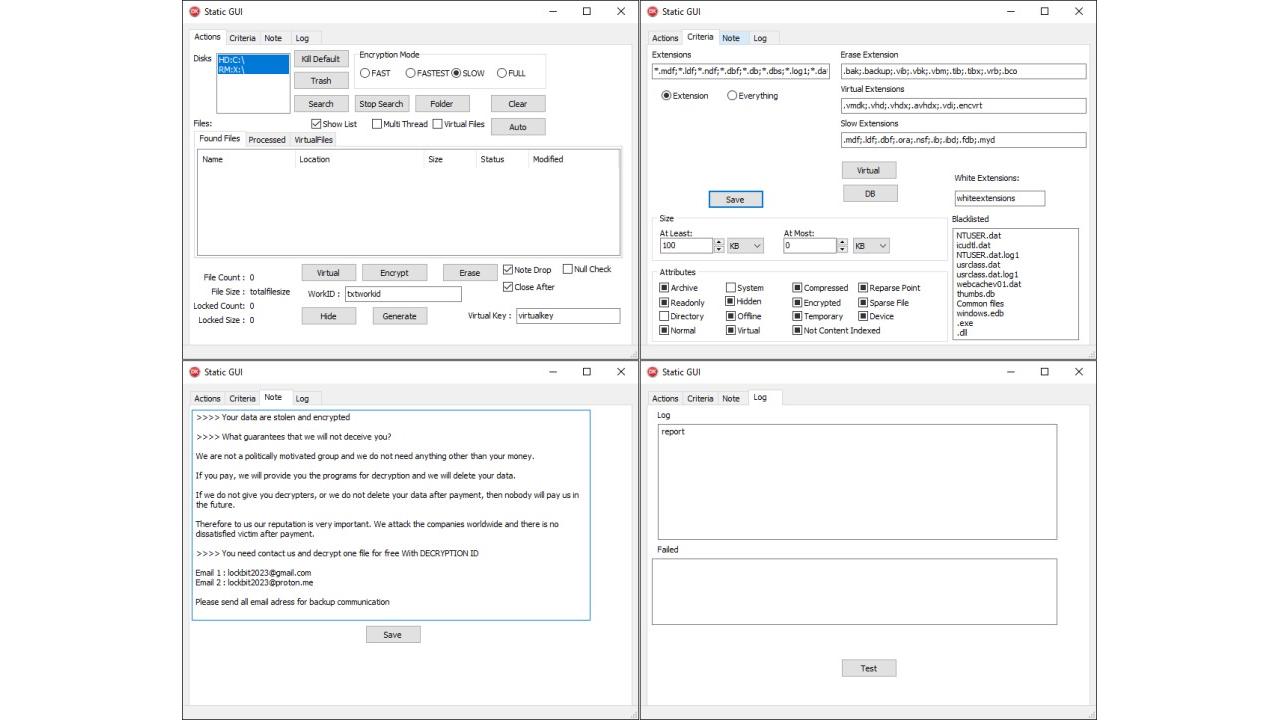

L’interfaccia utente di ScRansomUna delle caratteristiche distintive di ScRansom è la sua interfaccia grafica, tipica delle applicazioni Delphi: consiste in un insieme di pulsanti e opzioni, e ricercatori reputano che proprio la GUI sia un elemento importante per evitare la detection automatizzata. Fino a poco tempo fa infatti la crittografia doveva essere attivata manualmente, mentre nelle versioni più recenti è stato introdotto un certo grado di automazione e il processo di cifratura può essere avviato senza dover interagire manualmente con l’interfaccia.

L’interfaccia utente di ScRansomUna delle caratteristiche distintive di ScRansom è la sua interfaccia grafica, tipica delle applicazioni Delphi: consiste in un insieme di pulsanti e opzioni, e ricercatori reputano che proprio la GUI sia un elemento importante per evitare la detection automatizzata. Fino a poco tempo fa infatti la crittografia doveva essere attivata manualmente, mentre nelle versioni più recenti è stato introdotto un certo grado di automazione e il processo di cifratura può essere avviato senza dover interagire manualmente con l’interfaccia.

Cifratura e decryptor

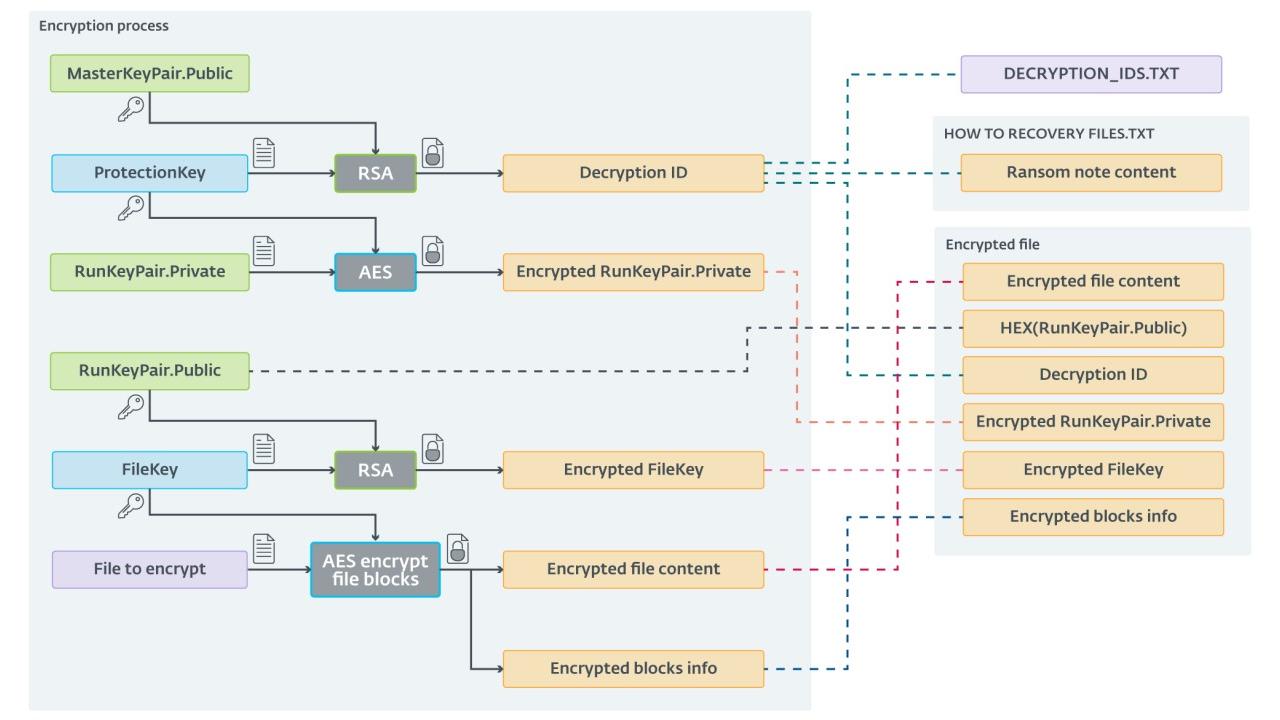

Vale la pena fare un breve focus sulla cifratura, perché è una caratteristica importante di ScRansom. Il suo funzionamento è strutturato su cinque modalità di crittografia differenti: Fast, Fastest, Slow, Full ed Erase, con quest’ultima che rappresenta una minaccia particolare poiché sovrascrive permanentemente alcune porzioni dei file, rendendoli irrecuperabili. A seconda della modalità utilizzata, la decodifica dei file può risultare più o meno complessa, soprattutto perché CosmicBeetle spesso richiede più chiavi di decifrazione per ripristinare i dati.

Sempre a tema cifratura, gli analisti di ESET segnalano un problema di inadeguatezza del decryptor di ScRansom, che è un bel guaio per le vittime: qualora pagassero il riscatto, si troverebbero a dover gestire una quantità tale di chiavi di decifratura e Decryption ID da rendere il processo di recupero dei dati estremamente complesso. Sono molti i casi in cui i file non vengono recuperati completamente, con conseguenti perdite irreversibili.

Elusione dei controlli

ScRansom è progettato per terminare una serie di processi e servizi sul sistema compromesso, fra cui le soluzioni di Endpoint Detection and Response (EDR). Si tratta di una skill che è stata affinata nel corso del tempo, tanto da portare alla creazione di uno strumento dedicato che si chiama ScKill, il cui unico scopo è proprio la chiusura dei processi di sicurezza, così che ScRansom possa svolgere la cifratura dei dati senza ostacoli.

Lo schema di cifratura implementato nell’ultima versione di ScRansom analizzataUn altro aspetto rilevante dell'evoluzione di CosmicBeetle è il suo tentativo di mascherarsi dietro al nome di LockBit, come accennato sopra. I ricercatori di ESET riferiscono che a partire da settembre 2023 CosmicBeetle ha creato un sito di leak su Tor chiamato NONAME, che si contraddistingue per un design particolarmente simile a quello del sito di LockBit. Non solo: inizialmente tutte le vittime elencate erano in realtà vittime di LockBit e nel tempo CosmicBeetle ha persino registrato un dominio chiamato lockbitblog[.]info. Ai neofiti questo comportamento può sembrare strano, in realtà la tecnica è piuttosto diffusa fra gli esordienti, a cui torna comodo beneficiare della notorietà di gruppi affermati per accelerare il proprio sviluppo.

Lo schema di cifratura implementato nell’ultima versione di ScRansom analizzataUn altro aspetto rilevante dell'evoluzione di CosmicBeetle è il suo tentativo di mascherarsi dietro al nome di LockBit, come accennato sopra. I ricercatori di ESET riferiscono che a partire da settembre 2023 CosmicBeetle ha creato un sito di leak su Tor chiamato NONAME, che si contraddistingue per un design particolarmente simile a quello del sito di LockBit. Non solo: inizialmente tutte le vittime elencate erano in realtà vittime di LockBit e nel tempo CosmicBeetle ha persino registrato un dominio chiamato lockbitblog[.]info. Ai neofiti questo comportamento può sembrare strano, in realtà la tecnica è piuttosto diffusa fra gli esordienti, a cui torna comodo beneficiare della notorietà di gruppi affermati per accelerare il proprio sviluppo.

La sensazione è che il percorso di crescita di CosmicBeetle non sia ancora all’apice. La mancanza di maturità del gruppo si riflette nell’inefficiente gestione delle chiavi di decifratura, che ostacola il recupero dei dati da parte delle vittime e per questo riduce l'efficacia delle sue richieste di riscatto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab