Crdential stuffing, una minaccia in evoluzione

La diffusione dei bot che prendono di mira le API amplia i rischi di furto delle credenziali. È imperativo mettere in sicurezza le applicazioni in back-end.

Analizzando le violazioni di dati degli ultimi anni emerge che oltre il 50% viene esfiltrato tramite applicazioni e API. Gartner prevede che entro il 2022 le violazioni di dati che sfruttano le API diventeranno il vettore di attacco più comune.

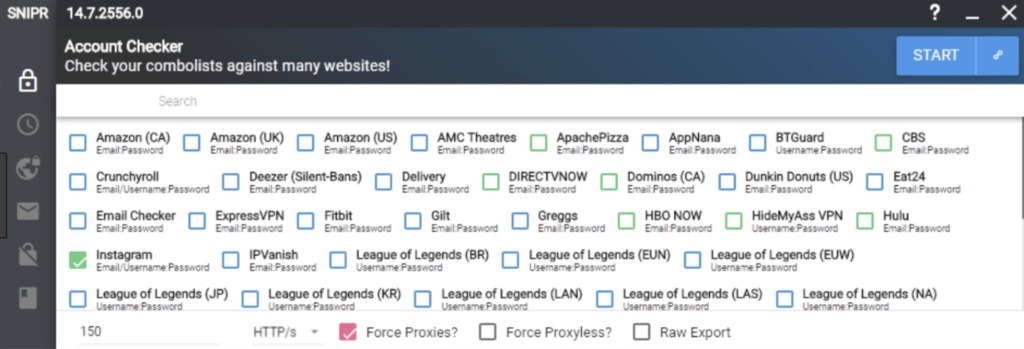

In passato il metodo preferito dai cyber criminali per ottenere l'accesso agli account online era attraverso le pagine di accesso. Molti sono corsi ai ripari, rafforzando la sicurezza delle pagine in cui si inseriscono le credenziali. Però non hanno fatto altrettanto con le API, e gli attaccanti hanno cambiato metodo di attacco. Ora sfruttano le API non adeguatamente protette delle applicazioni e dei microservizi di back-end.

In pratica, molte aziende hanno messo in sicurezza il front-end delle loro app e dei loro siti Web, ma hanno lasciato esposte le API critiche del back-end. È come se avessero installato una porta blindata all'ingresso dell'abitazione, lasciando spalancata quella su retro. Il credential stuffing tramite API interessa già più della metà delle violazioni. La sensazione è che l'equilibrio si sposterà sempre di più in quella direzione. In molti casi il lavoro sporco non è difficile da portare a termine.

In pratica, molte aziende hanno messo in sicurezza il front-end delle loro app e dei loro siti Web, ma hanno lasciato esposte le API critiche del back-end. È come se avessero installato una porta blindata all'ingresso dell'abitazione, lasciando spalancata quella su retro. Il credential stuffing tramite API interessa già più della metà delle violazioni. La sensazione è che l'equilibrio si sposterà sempre di più in quella direzione. In molti casi il lavoro sporco non è difficile da portare a termine.

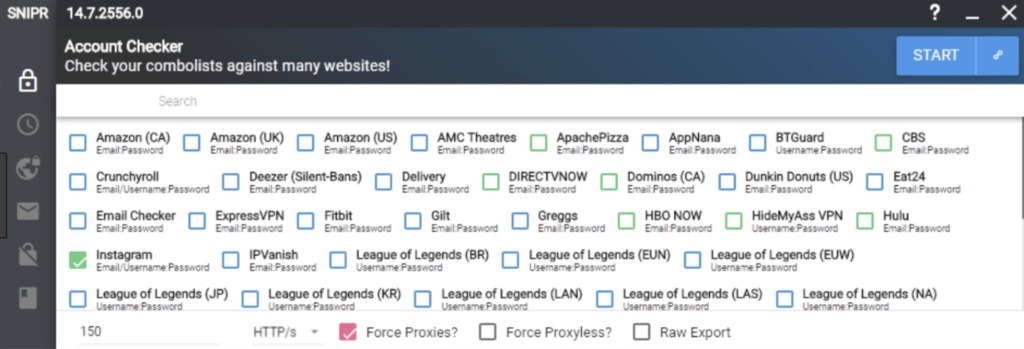

Molte aziende non sono consapevoli dell'enorme quantità di dati che trasmettono tramite API. E non fanno abbastanza per proteggerli. A questo si aggiunge l'enorme traffico di bot su Internet. Una parte corposa dei dati elaborati dalle aziende proviene da bot. Di questi, la metà ha scopi dannosi fra cui il credential stuffing. Inoltre, grazie al crescente impiego del cloud è sempre più facile creare e lanciare bot più potenti.

Le API sono ormai la spina dorsale delle applicazioni software. Basti pensare dall'open banking, progettato per fornire ai consumatori i servizi finanziari di terze parti. L'accesso elettronico ai dati provenienti da banche e altri istituti finanziari avviene mediante l'uso di API, usate dai partner esterni che sviluppano app e servizi.

Come proteggere le API

Il primo passo è dare la massima priorità alla protezione delle API e dei servizi di back-end presenti in ogni parte dell'infrastruttura. Anche le API sono applicazioni, basta un attacco di SQL Injection per minacciarle, indipendentemente che vengano eseguite mediante il front-end o il back-end.

Per proteggersi dagli attacchi di credential stuffing vecchio stile, è invece consigliabile l'uso di password diverse per app e siti diversi. Questo, di concerto con i gestori password e le soluzioni di autenticazione a due fattori, mitigano il rischio.

Anche perché, una volta rubate le credenziali, vengono vendute sul dark web. Chi le acquista, anche in pacchetti da milioni di record, le usa per diffondere malware o altre infezioni, o scatenare campagne di phishing. È comune anche l'assunzione del controllo degli account al fine di rubare informazioni personali come i numeri delle carte di credito. I computer delle vittime possono anche essere coinvolti in botnet che contaminano centinaia o migliaia di dispositivi.

Anche perché, una volta rubate le credenziali, vengono vendute sul dark web. Chi le acquista, anche in pacchetti da milioni di record, le usa per diffondere malware o altre infezioni, o scatenare campagne di phishing. È comune anche l'assunzione del controllo degli account al fine di rubare informazioni personali come i numeri delle carte di credito. I computer delle vittime possono anche essere coinvolti in botnet che contaminano centinaia o migliaia di dispositivi.

In passato il metodo preferito dai cyber criminali per ottenere l'accesso agli account online era attraverso le pagine di accesso. Molti sono corsi ai ripari, rafforzando la sicurezza delle pagine in cui si inseriscono le credenziali. Però non hanno fatto altrettanto con le API, e gli attaccanti hanno cambiato metodo di attacco. Ora sfruttano le API non adeguatamente protette delle applicazioni e dei microservizi di back-end.

In pratica, molte aziende hanno messo in sicurezza il front-end delle loro app e dei loro siti Web, ma hanno lasciato esposte le API critiche del back-end. È come se avessero installato una porta blindata all'ingresso dell'abitazione, lasciando spalancata quella su retro. Il credential stuffing tramite API interessa già più della metà delle violazioni. La sensazione è che l'equilibrio si sposterà sempre di più in quella direzione. In molti casi il lavoro sporco non è difficile da portare a termine.

In pratica, molte aziende hanno messo in sicurezza il front-end delle loro app e dei loro siti Web, ma hanno lasciato esposte le API critiche del back-end. È come se avessero installato una porta blindata all'ingresso dell'abitazione, lasciando spalancata quella su retro. Il credential stuffing tramite API interessa già più della metà delle violazioni. La sensazione è che l'equilibrio si sposterà sempre di più in quella direzione. In molti casi il lavoro sporco non è difficile da portare a termine.Molte aziende non sono consapevoli dell'enorme quantità di dati che trasmettono tramite API. E non fanno abbastanza per proteggerli. A questo si aggiunge l'enorme traffico di bot su Internet. Una parte corposa dei dati elaborati dalle aziende proviene da bot. Di questi, la metà ha scopi dannosi fra cui il credential stuffing. Inoltre, grazie al crescente impiego del cloud è sempre più facile creare e lanciare bot più potenti.

Le API sono ormai la spina dorsale delle applicazioni software. Basti pensare dall'open banking, progettato per fornire ai consumatori i servizi finanziari di terze parti. L'accesso elettronico ai dati provenienti da banche e altri istituti finanziari avviene mediante l'uso di API, usate dai partner esterni che sviluppano app e servizi.

Come proteggere le API

Il primo passo è dare la massima priorità alla protezione delle API e dei servizi di back-end presenti in ogni parte dell'infrastruttura. Anche le API sono applicazioni, basta un attacco di SQL Injection per minacciarle, indipendentemente che vengano eseguite mediante il front-end o il back-end.Per proteggersi dagli attacchi di credential stuffing vecchio stile, è invece consigliabile l'uso di password diverse per app e siti diversi. Questo, di concerto con i gestori password e le soluzioni di autenticazione a due fattori, mitigano il rischio.

Anche perché, una volta rubate le credenziali, vengono vendute sul dark web. Chi le acquista, anche in pacchetti da milioni di record, le usa per diffondere malware o altre infezioni, o scatenare campagne di phishing. È comune anche l'assunzione del controllo degli account al fine di rubare informazioni personali come i numeri delle carte di credito. I computer delle vittime possono anche essere coinvolti in botnet che contaminano centinaia o migliaia di dispositivi.

Anche perché, una volta rubate le credenziali, vengono vendute sul dark web. Chi le acquista, anche in pacchetti da milioni di record, le usa per diffondere malware o altre infezioni, o scatenare campagne di phishing. È comune anche l'assunzione del controllo degli account al fine di rubare informazioni personali come i numeri delle carte di credito. I computer delle vittime possono anche essere coinvolti in botnet che contaminano centinaia o migliaia di dispositivi.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cisco, sicurezza per l’era degli agenti AI con AI Defense e SASE

17-02-2026

Il Cloud Security Report 2026 di Fortinet rivela un “divario di complessità”

17-02-2026

Iran, APT sfrutta le proteste per una nuova campagna spyware

17-02-2026

Rilevare le nuove minacce OT prima che colpiscano: una sfida che AI e intelligenza umana possono vincere insieme

17-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab