Ransomware 2025: big, tattiche e novità da tenere d’occhio

Nel 2025 gli attacchi ransomware e quelli di sola estorsione toccano un nuovo record. Spariscono vecchi brand, emergono nuovi gruppi e le TTP si spostano sui tool legittimi.

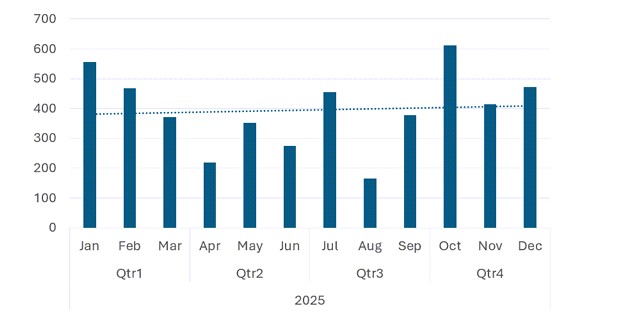

Nel 2025 i gruppi ransomware hanno rivendicato 4.737 attacchi sui propri leak site: la cifra è in leggero aumento rispetto ai 4.701 del 2024 e costituisce un nuovo massimo storico. Se nel conto includiamo anche le campagne di estorsione senza cifratura dei dati, il totale degli attacchi si è attestato a 6.182, con un +23% anno su anno. I dati emergono dal report Ransomware 2026: New Actors and Threats Emerge as the Threat Landscape Evolves pubblicato da Broadcom.

Il primo dato citato nel report sembra quasi controintuitivo: nonostante il take‑down o il crollo improvviso di operatori di primo piano come LockBit e RansomHub, l’ecosistema ransomware non mostra cedimenti strutturali. Il motivo è noto e lo abbiamo già sottolineato più volte: quando per qualsiasi motivo interno o esterno viene smantellato un gruppo ransomware di primo piano, gli affiliati migrano rapidamente verso altri gruppi, avviando un turnover di brand senza interruzione di continuità per quello che concerne TTP e competenze. È accaduto a suo tempo con Conti, si è riproposto nel 2025 con i due gruppi citati.

Un cambiamento però c’è stato ed è importante: la crescita degli attacchi senza cifratura, in cui gli attaccanti puntano tutto sul furto di dati e sulla minaccia di pubblicarli. Cl0p è tra i primi a spingersi con decisione in questa direzione, altri ne hanno seguito l’esempio, tanto che questa trasformazione ha comportato la nascita di veri e propri consorzi di extortion‑as‑a‑service. In particolare, il report segnala la nascita di Scattered LAPSUS$ Hunters, un brand che aggrega Scattered Spider, ShinyHunters e LAPSUS$ sotto un’unica etichetta dedicata all’EaaS. Il collettivo affianca campagne di furto dati a un possibile sviluppo di un ransomware custom e usa Telegram come dorsale per comunicazioni e marketing criminale.

L'andamento mensile degli attacchi ransomware nel 2025

L'andamento mensile degli attacchi ransomware nel 2025

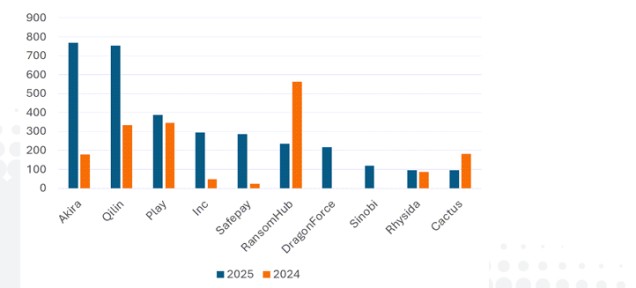

Sul fronte del ransomware classico restano centrali i grandi nomi noti, ma con equilibri nuovi. Dopo il tracollo di LockBit 3.0, Syrphid prova a riorganizzarsi con LockBit 5.0, che ha la capacità di colpire Windows, Linux ed ESXi. Però deve fare i conti con defacement dei siti, leak di chat e infrastrutture compromesse, che mettono a dura prova la sua sopravvivenza. In parallelo, assistiamo alla veloce ascesa di Qilin e Akira, i veri protagonisti del 2025, che beneficiano anche dell’arrivo di ex affiliati RansomHub. Entrambi offrono percentuali molto generose ai partner, fino all’80‑85% del riscatto, e vedono crescere rapidamente il proprio peso fino a occupare circa il 16% degli attacchi rivendicati, ciascuno.

Akira, in particolare, è un RaaS estremamente aggressivo, specializzato nello sfruttare le superfici esposte. Nel 2025 gli affiliati hanno fatto leva su vulnerabilità note e configurazioni incomplete in SonicWall SSL VPN, su bug critici in Veeam Backup & Replication e su falle in apparati Cisco. Qilin ha invece il suo punto di forza nella personalizzazione del tooling, che gli consente di prendere di mira in modo mirato database e sistemi di backup, colpendo spesso vittime nei settori healthcare e manifatturiero.

Il report dedica anche spazio a player emergenti come Osiris e Warlock. Osiris viene associato a campagne di doppia estorsione molto focalizzate, con forte riuso di tool e infrastrutture già impiegate da Inc/Lynx. Warlock è invece un caso a parte: emerso a metà 2025, sfrutta zero‑day come ToolShell in Microsoft SharePoint e combina più payload, spesso caricati via DLL sideloading con tool legittimi come 7‑Zip. La base di codice rimanda al ransomware Anylock e a LockBit 3.0, con possibili legami a un ecosistema di attori cinesi in cui si sovrappongono cybercrime e attività di spionaggio

La Top 10 dei gruppi ransomware per numero di attacchi rivendicati nel 2025

La Top 10 dei gruppi ransomware per numero di attacchi rivendicati nel 2025

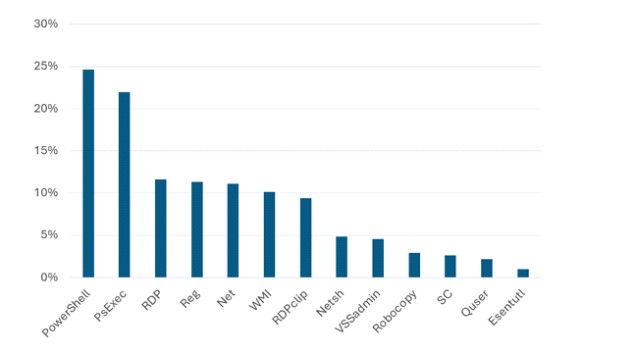

Una sezione corposa del report è infine dedicata alle TTP e conferma un pattern ormai consolidato: il malware vero arriva solo alla fine della catena di attacco, che parte dall’abuso quasi esclusivo di strumenti legittimi. PowerShell è il tool più sfruttato, seguito da PsExec e WMI che restano i cavalli di battaglia per l’esecuzione remota e il movimento laterale. C’è poi una miriade di utility Windows (reg, net, vssadmin, esentutl, icacls, dism) usate per dismettere difese, cancellare copie shadow, creare utenti, disabilitare Windows Defender e preparare il terreno alla cifratura.

Nel dominio dell’accesso alle credenziali, Mimikatz si conferma l’evergreen, affiancato da utility come ProcDump e da tool più recenti che sfruttano Zerologon e le debolezze Kerberos. Il report insiste sul fatto che la maggior parte dei gruppi non perde tempo a ottenere direttamente l’accesso iniziale: lo compra da broker specializzati e una volta dentro attua sequenze di attacco abbastanza standard: reconnaissance, escalation, lateral movement, exfiltration, cifratura – con variazioni minime da un gruppo all’altro.

I tool legittimi più gettonati dagli attaccanti nel 2025

I tool legittimi più gettonati dagli attaccanti nel 2025

Per quanto concerne il capitolo esfiltrazione, dominano strumenti dual use come Rclone per lo spostamento verso bucket cloud, WinRAR/7‑Zip per comprimere grandi volumi di dati e tool di accesso remoto come AnyDesk o TeamViewer per mantenere il controllo e trasferire file. L’uso massiccio di questi strumenti, spesso già presenti in ambiente o facilmente giustificabili, rende più difficile distinguere il traffico legittimo da quello malevolo e sposta il baricentro della difesa verso il behavioral detection e la telemetria fine sui pattern di utilizzo.

In questo articolo abbiamo parlato di: Behavioral Detection, DLL Sideloading, EaaS, Esfiltrazione Dati, Estorsione, RaaS, Ransomware,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab