Phishing stagionale: nuova ondata di attacchi via PEC in Italia

Identificata l’ennesima campagna di phishing via PEC: sfrutta festività e AI per diffondere malware infostealer con MintsLoader.

Chi segue le cronache di cybersecurity sa ormai molto bene che la creatività degli attaccanti non conosce pause, così come la loro fantasia: affinano costantemente le proprie strategie, adattandosi alle abitudini quotidiane, ai ritmi di lavoro e persino al calendario delle festività delle proprie vittime pur di aumentare le probabilità di successo delle campagne malevole, sfruttando ogni minima distrazione o urgenza percepita dagli utenti.

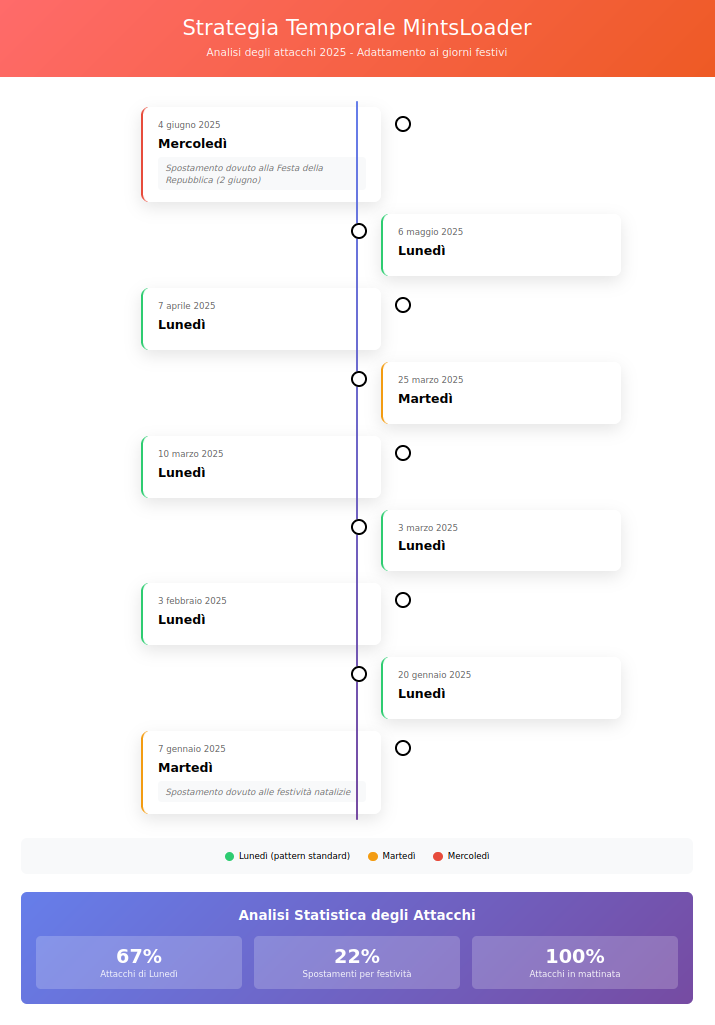

La nuova campagna di phishing stagionale individuata in Italia ne è l’ennesima dimostrazione: secondo quanto riportato da CERT-AGID, è stata identificata la nona ondata dall’inizio del 2025 di una campagna malware che sfrutta il loader MintsLoader, basato su PowerShell, per diffondere infostealer tramite caselle PEC compromesse per aumentare la probabilità che il messaggio venga aperto.

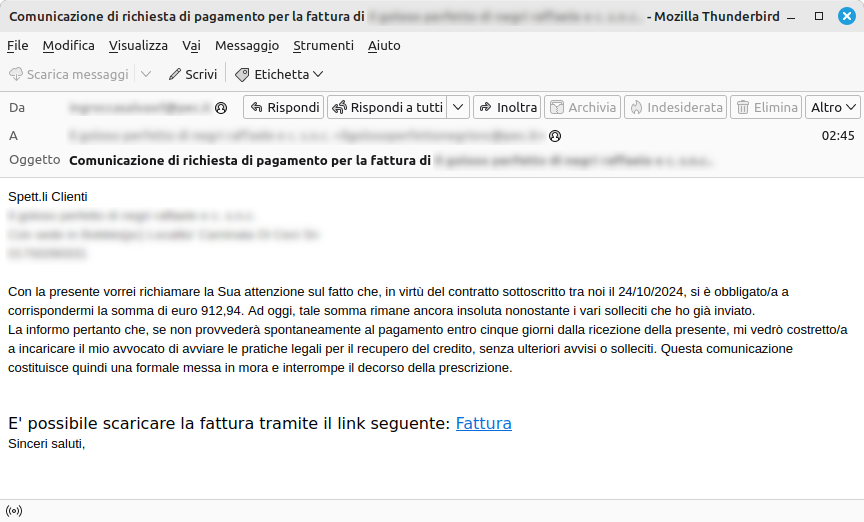

Le email che sembrano legittime, spesso con oggetto un sollecito di pagamento, multe o comunicazioni ufficiali della pubblica amministrazione. L’elemento di novità riguarda lo scostamento dagli schemi temporali tradizionali, che vedevano il picco degli attacchi al lunedì. Questa volta la campagna è stata lanciata di mercoledì, in concomitanza con la festività nazionale del 2 giugno. Un dettaglio che rivela la capacità dei cyber criminali di adattarsi al calendario lavorativo italiano, scegliendo il momento in cui gli utenti sono più propensi a consultare la posta elettronica certificata dopo un periodo di pausa.

Gli attaccanti hanno sfruttato un algoritmo di generazione dei domini (Domain Generation Algorithm, DGA) per attivare domini malevoli solo durante l’orario di lavoro, rendendo ancora più difficile l’individuazione e il blocco tempestivo delle minacce. Le email contengono link a file JavaScript offuscati, che, una volta eseguiti, avviano la catena di infezione tramite script PowerShell, scaricando infostealer e permettendo il furto di dati sensibili come credenziali, dati bancari, informazioni personali e aziendali.

Inoltre, gli esperti di Check Point evidenziano l’utilizzo dell’intelligenza artificiale per perfezionare i messaggi di phishing: David Gubiani, Regional Director SE EMEA & Israel di Check Point Software, sottolinea infatti che “l’AI sta riducendo il margine di errore di questo tipo di email”, rendendo i messaggi sempre più credibili e difficili da distinguere da quelli autentici, compromettendo potenzialmente anche utenti esperti.

Le vittime di questa ondata di phishing sono aziende, pubbliche amministrazioni e professionisti iscritti a ordini, che fanno largo uso della PEC per comunicazioni ufficiali e scambio di documenti sensibili. Restano invariate le best practice che possono aiutare a ridurre drasticamente il rischio di cadere vittima di queste truffe: controllare attentamente il mittente, anche se l’email arriva da una PEC; diffidare di cambi improvvisi di indirizzo o richieste insolite; leggere con attenzione il testo dell’email, ricordando che richieste di urgenza o toni minacciosi sono segnali di allarme.

È bene inoltre non cliccare su link sospetti, non aprire allegati non attesi e cambiare frequentemente la password, scegliendo chiavi complesse e diverse per ogni servizio, possibilmente affiancate all’autenticazione a due fattori.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab