Attacchi via email cresciuti del 222%

I criminali informatici hanno aumentato l'utilizzo dei sistemi di intelligenza artificiale generativa per la creazione dei malware e l'organizzazione degli attacchi.

Cala il numero dei gruppi ransomware attivi a livello globale, ma non i danni causati dagli attacchi, gli attacchi di phishing sono aumentati del 222 percento rispetto all’anno precedente e sono troppo poche le soluzioni di security capaci di identificare e bloccare lo sfruttamento di falle zero-day. Sono questi alcuni dei dati emersi dal report dal titolo "Incessante aumento degli attacchi informatici: PMI e MSP nel mirino" pubblicato da Acronis e relativo alle minacce digitali monitorate da luglio a dicembre del 2023. L’analisi è frutto dell’elaborazione dei dati anonimizzati generati da oltre un milione di endpoint connessi in 15 paesi, qui quali è installata una protezione Acronis.

Partiamo con l’informazione più preoccupante, ossia il phishing. Come ampiamente prevedibile, l’impiego di strumenti di Intelligenza Artificiale ha consentito ai criminali informatici di sferrare campagne di phishing altamente efficienti. Tanto che oltre il 90% delle aziende monitorate ha dovuto confrontarsi con questa insidia. Gli esperti sottolineano che la situazione è tale da richiede l’adozione di soluzioni di cyber protection a supporto della formazione, che da sola non è più sufficiente. In altre parole, distinguere un messaggio canaglia da uno reale è diventato difficilissimo anche per chi applica diligentemente tutte le best practice di sicurezza.

Restando in tema di attacchi evoluti, quelli che usano tattiche avanzate sono in crescita. Il riferimento è in particolare agli attacchi contro le supply chain, quelli APT e quelli in genarle basati su AI. La questione riguarda tutti, ma Acronis si rivolge in particolar modo agli MSP perché gli esperti prevedono minacce specifiche per le loro attività. Il riferimento è in particolare al cosiddetto "island hopping", ossia la tecnica ormai nota di attaccare un MSP per colpire i suoi clienti, mietendo decine di vittime con un solo attacco. Altro rischio è quello del credential stuffing mediante l’abuso dell'ampio accesso ai sistemi di cui dispone un MSP.

Focus sul ransomware

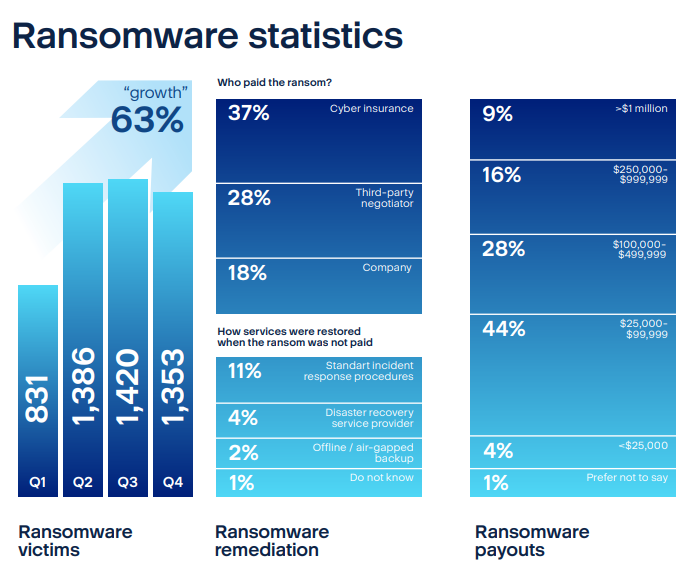

In relazione all’ultimo trimestre del 2023, Acronis ha conteggiato 1.353 casi di ransomware resi noti pubblicamente. I gruppi più attivi sono stati LockBit, Play, ALPHV e Toufan, che hanno causato perdite di dati e denaro alle aziende di tutto il mondo. Questi gruppi criminali sfruttano in misura sempre maggiore le vulnerabilità zero-day, quindi gli esperti di Acronis evidenziano la necessità di adottare strumenti capaci di intercettare tali tipi di attacchi.

Altro fronte caldo che favorisce gli attacchi ransomware è il late patching o la mancata installazione delle patch, che consente agli attaccanti di appropriarsi dei diritti amministrativi dei domini, di disinstallare gli strumenti di sicurezza e di infiltrarsi nei sistemi e acquisire dati sensibili. Interessante riguardo al ransomware è lo spaccato sui riscatti. Secondo i dati del report, il 4% delle vittime ha pagato cifre inferiori a 25mila dollari. La maggior parte delle vittime (44%) ha speso fra 25 e 99 mila dollari di riscatto, mentre il 9% dei partecipanti ha versato ai cyber criminali oltre 1 milione di dollari. A pagare sono state per lo più le assicurazioni cyber (37%) e i negoziatori di terze parti (28%).

Malware e GenAI

Quanto ai malware impiegati per gli attacchi, ciascuna variante circola in media per 2,1 giorni prima di scomparire, il che rende evidente le difficoltà per i difensori di identificare tutti gli attacchi in circolazione.

Dopo il ransomware, la seconda minaccia più diffusa e la causa della maggior parte delle violazioni di dati è il furto di dati. A questo proposito sta aumentando l'impiego di sistemi di intelligenza artificiale generativa, quali ChatGPT, ma anche le sue declinazioni malevole: WormGPT, FraudGPT, DarkBERT, DarkBART e ChaosGPT.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Telecamere EZVIZ 4G e Wi-Fi: videosorveglianza senza rete fissa

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab