Rischio cyber-fisico in crescita per le infrastrutture critiche

Nel 2025 aumenta l’esposizione al rischio cyber-fisico di industrie e servizi critici: terze parti, normative e AI al centro della difesa nei settori strategici.

Nel 2025 il rischio cyber-fisico cresce insieme all’incertezza economica e alle cicliche tensioni geopolitiche. Secondo il The Global State of CPS Security 2025: Navigating Risk in an Uncertain Economic Landscape pubblicato da Claroty, la metà dei professionisti della sicurezza CPS (49%) indica che le modifiche della supply chain provocate dalle politiche economiche internazionali e le tensioni politiche hanno incrementato i rischi informatici su infrastrutture critiche. Il 46% denuncia di aver subìto almeno una violazione tramite attacco alla supply chain nell’ultimo anno. I dati sono frutto di interviste a 1.100 esperti di sicurezza in 20 Paesi e aziende di vari settori strategici.

Nel 2025 la sicurezza delle infrastrutture mission-critical è segnata dall’aumento dei rischi e da una crescente incertezza sulla capacità di mantenere il controllo. Oltre la metà degli intervistati collega l’aumento dei rischi ai rischi provenienti dalla supply chain; il 45% segnala difficoltà nell’attuare strategie incisive di riduzione del rischio, alla luce della scarsa visione complessiva sull’esposizione di asset e processi. Ad aggravare ulteriormente un quadro già complesso contribuiscono le stime sull’incapacità di rispettare le nuove normative, la gestione difficoltosa degli accessi remoti e i ritardi nell’individuazione tempestiva delle minacce.

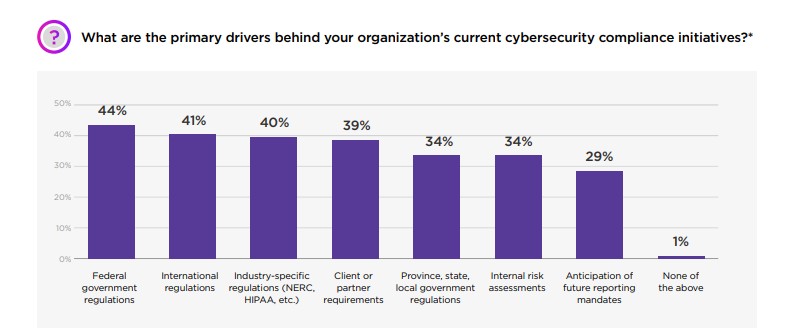

In relazione al sopraccitato adeguamento normativo, il 76% dei decisori ritiene che le nuove regolamentazioni costringeranno le aziende a rivedere pesantemente le strategie e le architetture di sicurezza esistenti dei sistemi cyber-fisici. Infatti, oggi il 69% delle aziende dichiara di affidarsi a framework come il NIST, le linee guida ENISA e ad altre regolamentazioni settoriali. Tuttavia, la rapida evoluzione dei requisiti, incluso il Cyber Resilience Act europeo e la NIS2, destano preoccupazioni circa gli obblighi di revisione da attuare tra il 2026 e il 2027, specie laddove i programmi di compliance poggiano su processi consolidati e su investimenti pluriennali.

L’area più critica individuata dagli intervistati è proprio la gestione della supply chain e degli accessi remoti. Il 67% del campione dichiara di essere costretto a rivedere il perimetro geografico dei fornitori a seguito di criticità economiche e politiche, con effetti rilevanti sulla superficie d’attacco. Infatti, l’ingresso di nuovi fornitori combinato a esigenze di continuità operativa, porta all’introduzione di strumenti di accesso remoto spesso eterogenei e scarsamente visibili.

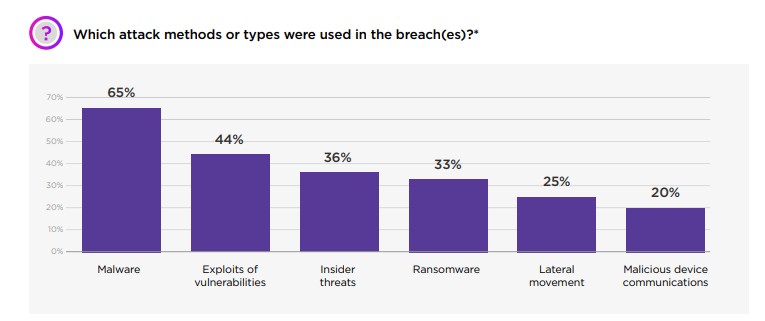

Più di una impresa su due (54%) afferma di aver riscontrato lacune contrattuali o tecniche negli accordi con i fornitori a seguito di un incidente di sicurezza, mentre nell’ultimo anno il 46% ha subìto una violazione originata da accesso di terzi. Sul fronte delle tecniche impiegate più di frequente per glia ttacchi cyber, il report riporta ai primi posti malware, ransomware, exploit di vulnerabilità e attacchi di lateral movement, con una percentuale del 65% che cita il malware come vettore principale e il 44% che riporta exploit puntuali di vulnerabilità.

Dal punto di vista operativo, i principali driver nella revisione dei processi di accesso remoto sono la riduzione del rischio (46%), il contenimento dei costi (38%) e la richiesta crescente di visibilità sulle attività degli utenti esterni (33%). L’attuazione di audit sistematici è indicata dagli intervistati come la principale misura di contenimento del rischio e per questo è adottata dal 49% del campione. Seguono i miglioramenti nei processi di approvazione delle modifiche (45%), programmi strutturati di gestione delle identità (40%) e il ricorso all’autenticazione a più fattori per le terze parti (33%).

Per quanto riguarda le tecnologie, l’Intelligenza Artificiale e il Machine Learning sono nettamente indicati come i pilastri delle strategie future di difesa per le architetture CPS. Il 93% degli intervistati considera l’AI un requisito ormai imprescindibile per rafforzare la resilienza, in virtù della velocità nell’analisi dei dati di sensori e traffico, della capacità predittiva e delle funzioni di incident response automatizzata.

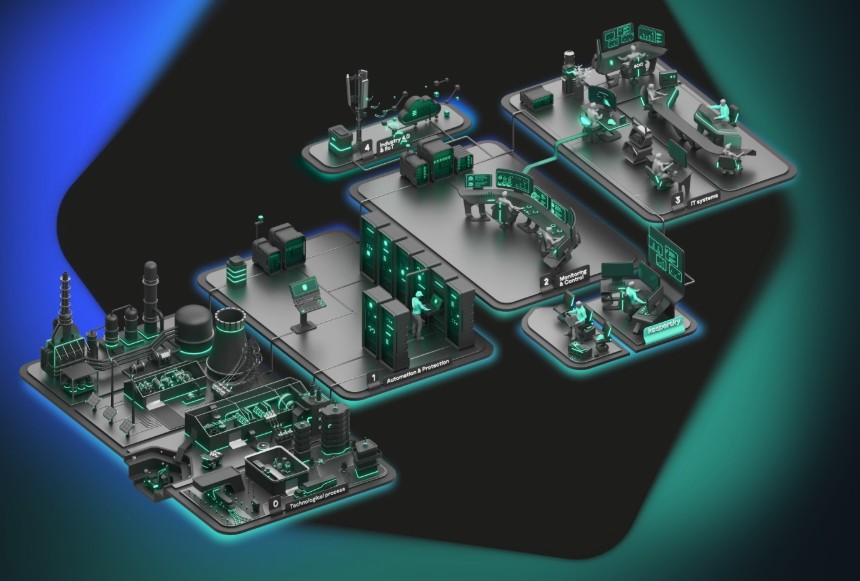

Le interviste chiariscono poi che nella maggioranza dei casi, la strategia di difesa rimane asset-centrica (quindi mirata alla protezione verticale di singole tecnologie e device), benché il report caldeggi il passaggio a un modello impact-centric, con la valutazione delle priorità di intervento e delle remediation effettuata considerando l’impatto concreto su processi produttivi, le ricadute di business, la compliance e i danni reputazionali. È questa, secondo Claroty, la via principale per mantenere equilibrio nei momenti di forte instabilità, e garantire continuità e affidabilità ai sistemi vitali per il funzionamento delle società moderne.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

02-03-2026

Proofpoint Collaboration Protection entra nell’AWS Security Hub

02-03-2026

Kaspersky aggiorna gli scenari di attacco simulato per le nuove minacce

02-03-2026

AI distribuita e reti quantum‑safe: nuovo fronte per gli attacchi

02-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab