GenAI: i tool più gettonati diventano una trappola nei falsi installer

Gruppi criminali usano falsi installer di servizi AI per diffondere ransomware e malware distruttivi contro le aziende.

Si chiamano CyberLock e Numero le nuove minacce intercettate e analizzate dai ricercatori di Cisco Talos, insieme al ransomware Lucky_Gh0$t, che rientra nella famiglia Chaos. Si tratta di malware emersi nel 2025 come parte di una campagna orchestrata da gruppi criminali che sfruttano l’enorme popolarità degli strumenti di AI per colpire aziende B2B. Stando a quanto scoperto dai ricercatori, gli attaccanti in questione hanno perfezionato una strategia che consiste nel distribuire falsi installatori di software AI, spacciandosi per piattaforme note come ChatGPT, NovaLeads e InVideo AI, con l’obiettivo di trarre gli utenti in inganno e compromettere i loro sistemi.

Strumenti di attacco

La minaccia si presenta sotto forma di ransomware (CyberLock e Lucky_Gh0$t) e di malware distruttivo (Numero), distribuiti attraverso siti web contraffatti e installer falsi, spesso posizionati ai primi posti nei risultati di ricerca grazie all’impiego di efficaci tecniche di SEO poisoning. Gli obiettivi principali sono soprattutto realtà tecnologiche e professionisti che utilizzano strumenti di automazione e analisi di dati basati sull’AI. Il modus operandi degli attaccanti è semplice ma efficace: creano siti web che imitano quelli legittimi, offrono versioni premium o accessi gratuiti a tool AI molto richiesti, e quando gli utenti abboccano li invitano a scaricare un file che in realtà contiene un malware.

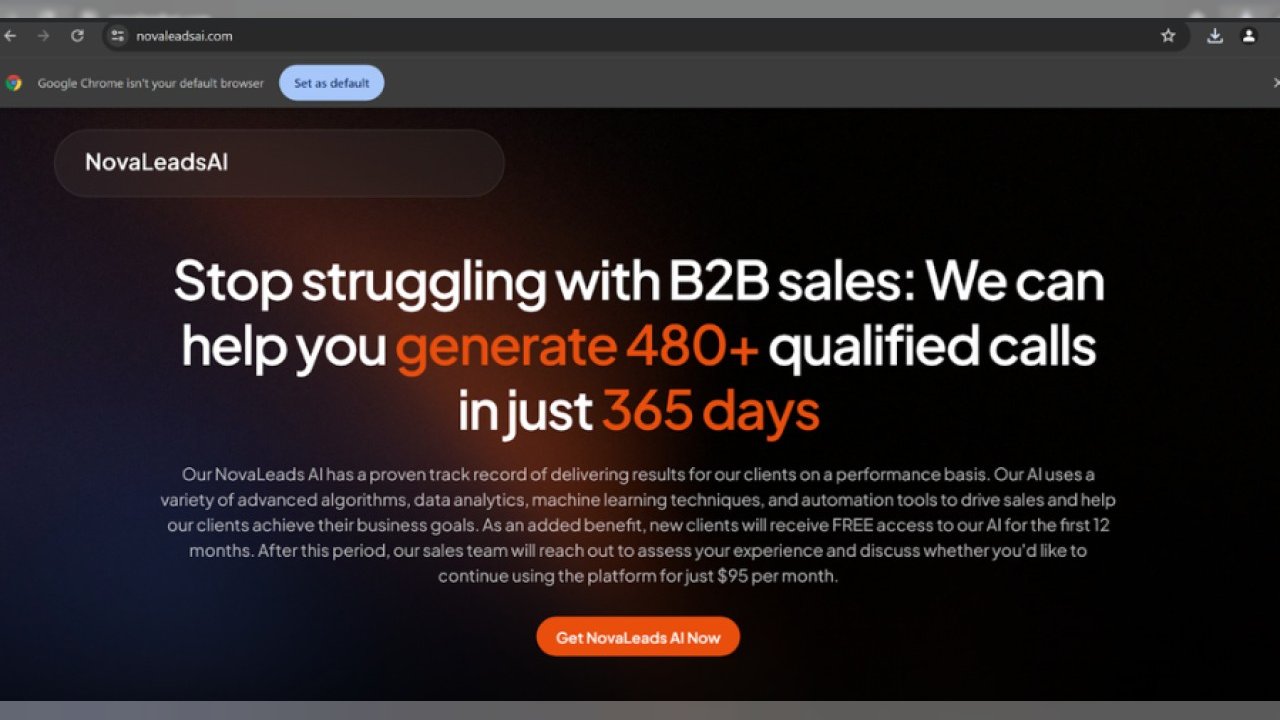

CyberLock è un ransomware scritto in PowerShell e integrato in un loader .NET. Il vettore di attacco più comune è un sito web che si spaccia per il servizio NovaLeadsAI per la monetizzazione dei lead. La pagina contraffatta prospetta un anno di accesso gratuito, ma l’uso del fantomatico servizio è subordinato all’installazione di un client desktop: un eseguibile .NET chiamato NovaLeadsAI.exe, compilato proprio il giorno in cui il sito è stato messo online.

La pagina esca

La pagina esca

Una volta eseguito, tale file funge da dropper e avvia il ransomware CyberLock, che si occupa di cifrare i file presenti sul sistema. Il ransomware nasconde la finestra di PowerShell tramite chiamate API di Windows; decifra una chiave pubblica incorporata per ricavare le chiavi AES necessarie alla cifratura. Inoltre tenta un’escalation dei privilegi in caso in cui non abbia già i permessi di amministratore e, una volta completata la cifratura, deposita una nota di riscatto in un file TXT posizionato sul desktop.

Il ransomware modifica anche lo sfondo del desktop con un’immagine scaricata da un blog di cybersecurity, e utilizza il comando cipher.exe con il flag /w per sovrascrivere lo spazio libero del disco rigido, in modo da rendere impossibile il recupero dei file cancellati e complicre le indagini forensi. Nei casi monitorati il riscatto richiesto è stato pari a 50.000 dollari in Monero. Gli attaccanti minacciano anche la pubblicazione dei documenti rubati, anche se al momento non sono state trovate prove di esfiltrazione.

Lucky_Gh0$t, invece, è una variante del ransomware Yashma, membro della famiglia Chaos. Viene distribuito tramite un falso installer che si presenta come una versione premium di ChatGPT, spesso sotto forma di archivio autoestraente (SFX) che contiene anche strumenti AI di Microsoft prelevati dal repository ufficiale GitHub, probabilmente per eludere i controlli di sicurezza. Il file eseguibile malevolo si chiama dwn.exe, simile al legittimo dwm.exe di Windows. Una volta eseguito, lo script attiva il ransomware che cifra i file più piccoli di 1.2 GB, rimuove le copie shadow e i backup per impedire il ripristino. La nota di riscatto contiene un ID univoco e invita la vittima a contattare gli attaccanti tramite per trattare il pagamento e ricevere il decryptor.

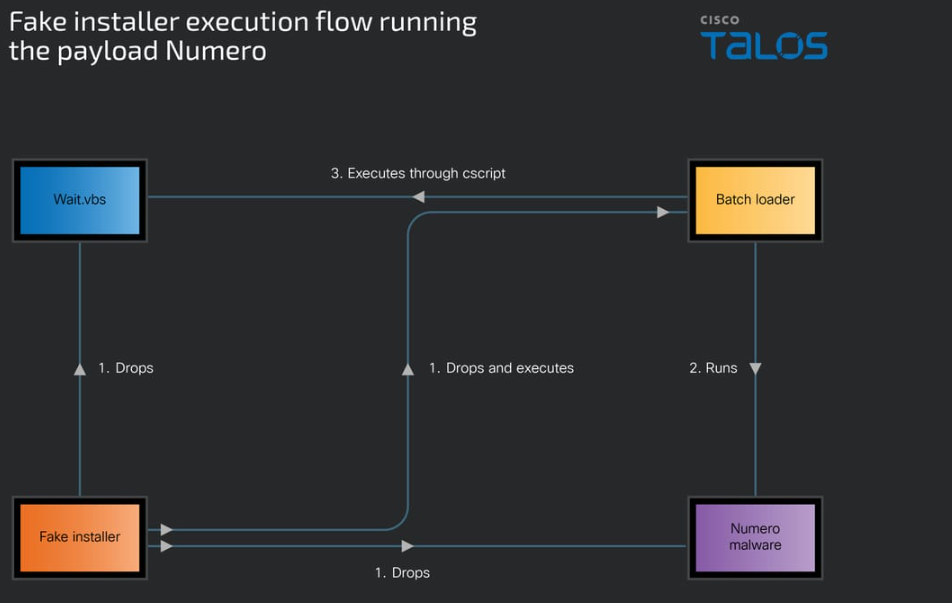

Il diagramma di flusso del falso programma di installazione che esegue il payload Numero

Il diagramma di flusso del falso programma di installazione che esegue il payload Numero

L’ultimo strumento messo in campo è “Numero”, un malware distruttivo che, pur non essendo tecnicamente un ransomware, rende i sistemi totalmente inutilizzabili alterando elementi dell’interfaccia grafica di Windows. Viene distribuito sfruttando il nome e la reputazione del servizio di generazione video InVideo AI, molto usato nel marketing e nella produzione di contenuti. Una volta eseguito, Numero modifica le GUI di Windows in modo che il sistema diventi praticamente inservibile, tanto che le vittime sono costrette a reinstallare il sistema operativo o a ricorrere a backup integri.

La difesa si basa sulla consapevolezza

Le aziende e i professionisti che fanno uso di strumenti di AI devono prestare particolare attenzione ai download da fonti non ufficiali, verificare sempre l’autenticità dei siti web e degli installer, e mantenere aggiornati i sistemi di sicurezza. Gli esperti consigliano di implementare piattaforme XDR avanzate e di eseguire regolarmente backup offline e offsite per mitigare il rischio di perdita dati in caso di attacco. Inoltre, è fondamentale sensibilizzare il personale sulle tecniche di phishing e social engineering utilizzate dagli attaccanti.

La scoperta di queste minacce da parte dei ricercatori di Cisco Talos conferma (se fosse ancora necessario) la tendenza dei gruppi criminali a sfruttare le tecnologie più avanzate e popolari per colpire le aziende. L’AI è protagonista della scena digitale in questo momento, quindi non stupisce che sia diventato un vettore privilegiato per gli attacchi cyber.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab