PDFSIDER, la backdoor che buca EDR con una DLL fasulla

PDFSIDER sfrutta il DLL side loading di PDF24 per infiltrarsi nelle reti aziendali, eludere antivirus ed EDR, mantenere accesso furtivo e consegnare payload ransomware.

Si chiama PDFSIDER la nuova backdoor che sfrutta il side‑loading di una DLL di Windows per infiltrarsi nei sistemi aziendali. La catena di infezione avviata dalla backdoor in questione inizia con campagne di spear‑phishing mirate e colpisce soprattutto ambienti enterprise protetti da soluzioni EDR di fascia alta, che vengono aggirate grazie all’esecuzione in memoria dei processi sospetti, alla cifratura e a tecniche di evasione per farla in barba alle sandbox e alle VM.

In sostanza, induce un programma legittimo a caricare una libreria malevola, così da eseguire il codice dell’attaccante all’interno di un processo che appare del tutto legittimo. È un tipico strumento di cyber‑spionaggio, che gli operatori del cybercrime stanno cercando di proporre ai gruppi ransomware come vettore di consegna per estorsioni su larga scala.

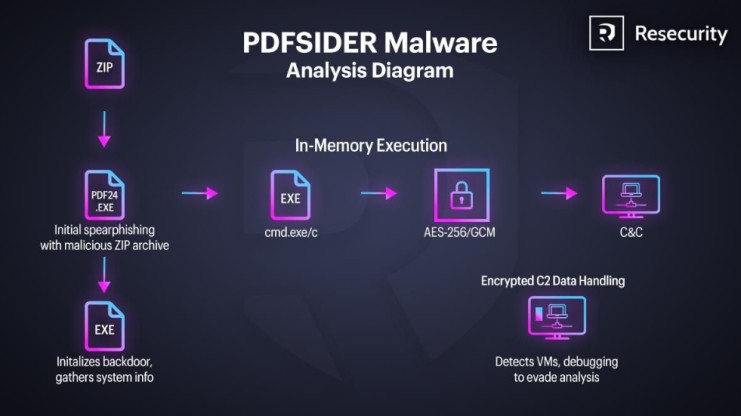

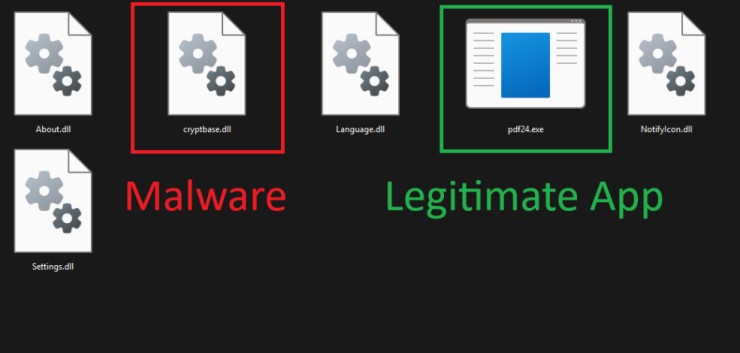

I ricercatori di Resecurity hanno analizzato tutta la catena di attacco. Le email iniziali di spear‑phishing invitano le vittime a scaricare un archivio ZIP che contiene l’eseguibile PDF24 App apparentemente legittimo, firmato con un certificato valido. PDF24 Creator è un software diffuso e legittimo per la creazione e la conversione di file PDF. Una volta avviato, all’apparenza il programma si comporta come da aspettativa; il problema è che in background l’eseguibile sfrutta vulnerabilità note del software PDF24 per caricare in modo silente la libreria malevola cryptbase.dll, che viene posizionata nella stessa directory del file legittimo. Quando il programma viene eseguito, la DLL dannosa viene preferita a quella omonima e innocua per una semplice questione di ordine di ricerca delle DLL in Windows.

La catena di infezione

La catena di infezione

Il risultato è un attacco di DLL side‑loading pulito, senza injection apparente e senza ricorrere a exploit sul sistema operativo. Alla luce del suo modo di operare, PDFSIDER si presenta come un tipico strumento da APT con obiettivo di persistenza in rete, da impiegare per esfiltrare informazioni e ricevere comandi.

In modo del tutto silente, la prima fase dell’attacco consegna di fatto ai threat actor gli stessi privilegi e la stessa superficie di fiducia del software legittimo. Agganciandosi alla libreria di rete di Windows Winsock, PDFSIDER prepara il canale di comunicazione verso l’esterno e mette in piedi un loop di backdoor che può restare attivo per tutta la durata della sessione. In parallelo, il malware avvia la raccolta di informazioni sul sistema, fra cui nome utente, nome macchina, identificativi di processo e altri dati. Gli operatori ottengono così un prompt remoto nascosto, in grado di eseguire comandi arbitrari sul sistema e rimandare indietro l’output attraverso un canale cifrato AES‑256, agendo principalmente in memoria per complicare il lavoro di analisi forense.

I ricercatori di Resecurity hanno rintracciato VPS noleggiati presso provider commerciali per la gestione delle comunicazioni, in modo da nascondere il traffico dati sospetto in mezzo a richieste apparentemente legittime. Non solo: PDFSIDER integra una serie di controlli ambientali mirati a riconoscere sandbox automatiche e macchine virtuali usate dai team di cybersecurity.

Dal cyberspionaggio al ransomware

Secondo i ricercatori, al momento dell’analisi PDFSIDER era già usato da diversi gruppi ransomware come metodo di consegna dei payload. In sostanza, la backdoor è diventata il veicolo privilegiato per piazzare in modo affidabile il ransomware nelle reti target, facendo perno su un canale C2 resiliente, su una presenza discreta in memoria e su un primo stadio difficilmente rilevabile dai prodotti di sicurezza.

Le due DLL omonime

Le due DLL omonime

Così facendo, il confine tra operazioni di spionaggio e attacchi a scopo di estorsione si è assottigliato: la stessa infrastruttura, lo stesso codice e gli stessi vettori di esecuzione sono stati riciclati, affittati o condivisi tra gruppi con motivazioni diverse, ma con un denominatore comune nella ricerca di persistenza e invisibilità. Per le aziende, questo significa che un incidente che inizia come una semplice compromissione di un endpoint tramite un falso PDF, poi può rapidamente evolvere in un attacco ransomware, con la catena di cifratura che si innesta su un accesso già consolidato e controllato da remoto.

In questo articolo abbiamo parlato di: APT, Backdoor, Cybercrime, DLL Side-Loading, EDR, Malware Analysis, Ransomware,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab