Cyber sicurezza in Italia: manca la cultura del rischio

Un'indagine di mercato fotografa la situazione italiana della cyber security: oltre il 50% delle aziende ha subito almeno un attacco, è da rivedere la cultura del rischio.

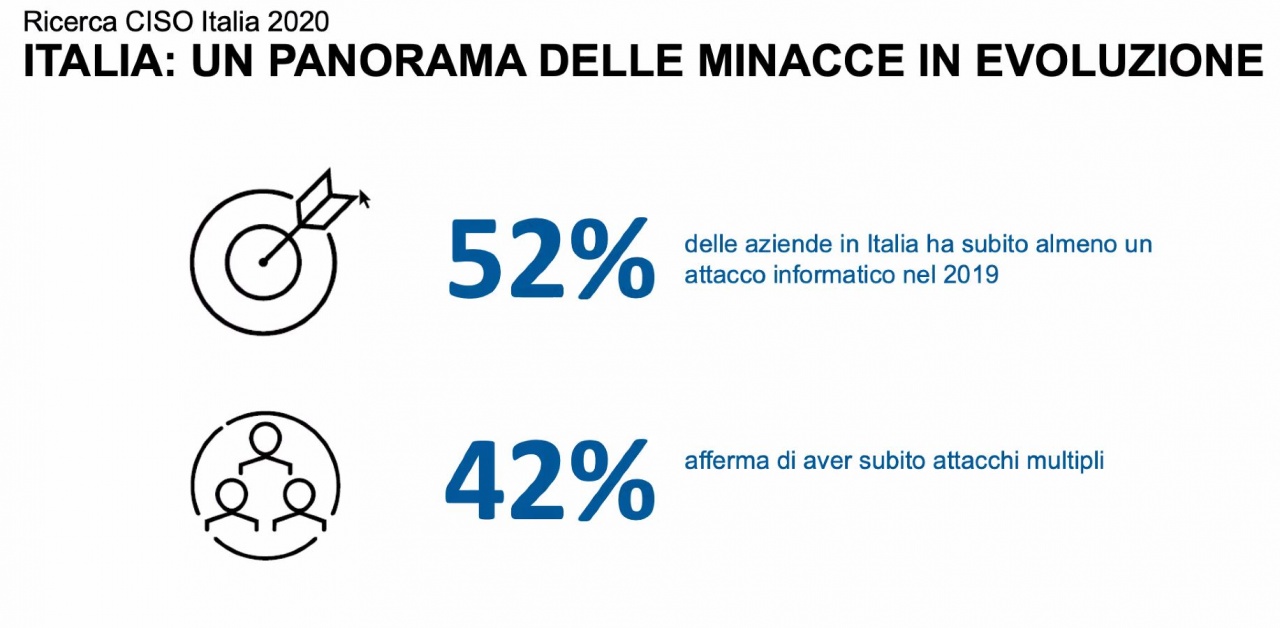

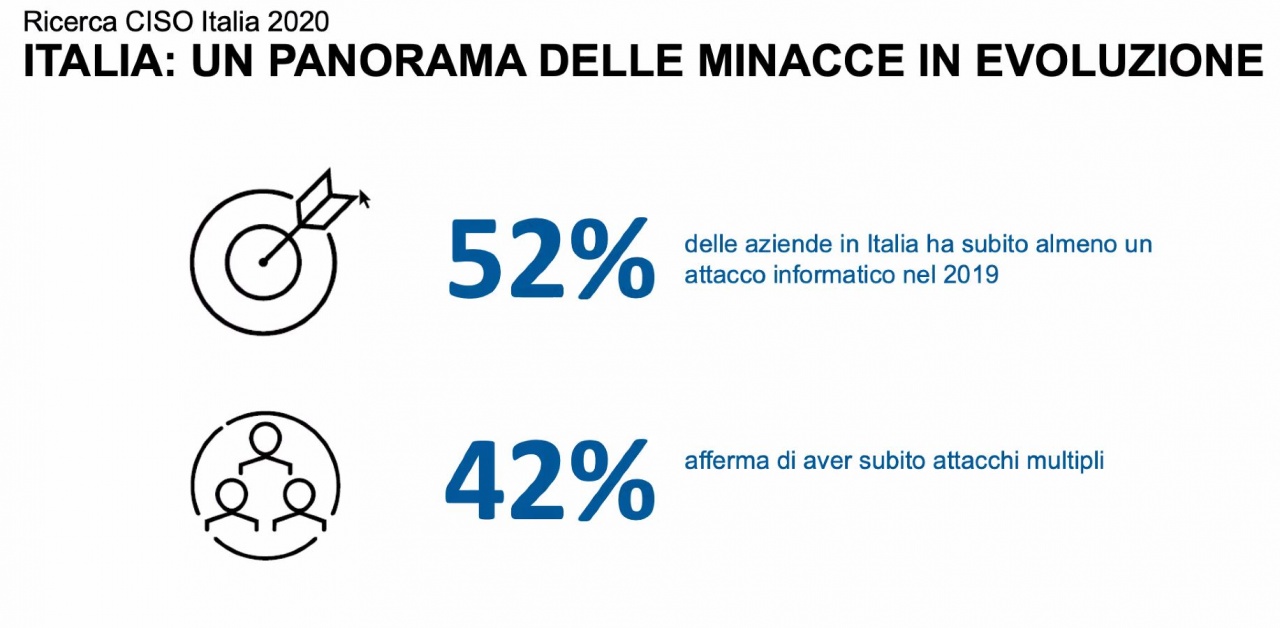

Il 52% delle aziende italiane ha subito almeno un cyber attacco nel 2019. Di queste, il 42% ne ha subito più di uno. Significa che l'approccio reattivo che finora ha contraddistinto le aziende non può più funzionare: non ci si può più chiedere se la propria azienda cadrà vittima di un attacco. Ci si deve interrogare su quando accadrà.

È così che apre la ricerca sulla cyber security in Italia condotta dalla community Facciamo Sistema – Cybersecurity per conto di Proofpoint. I dati sono frutto delle interviste a 138 CISO di aziende italiane medio-grandi, fra maggio e giugno 2020. L'obiettivo era comprendere la frequenza, la quantità e la qualità degli attacchi che subiscono le aziende italiane. Determinare la preparazione dei dipendenti e le strategie in sviluppo per affrontare il tema.

A commentare i risultati è stato Luca Maiocchi, Country Manager di Proofpoint per l'Italia. È preoccupato dalle percentuali: oltre il 50% di rischio è una soglia altissima, che obbliga a parlare della cultura del rischio, che in Italia non è trattata nel modo più efficace.

Il nodo della questione è quello già ribadito più volte, spesso inascoltate: la cyber security deve diventare una componente fondamentale delle strategie aziendali. Anche perché ormai gli attacchi hanno un impatto notevole, che arriva ad essere percepito dal board aziendale.

Il nodo della questione è quello già ribadito più volte, spesso inascoltate: la cyber security deve diventare una componente fondamentale delle strategie aziendali. Anche perché ormai gli attacchi hanno un impatto notevole, che arriva ad essere percepito dal board aziendale.

Quello che serve è un approccio proattivo, perché quello reattivo un costo superiore. Per ottenerlo bisogna per forza passare per una gestione della cultura del rischio più strutturata, che coinvolge gli alti livelli delle aziende.

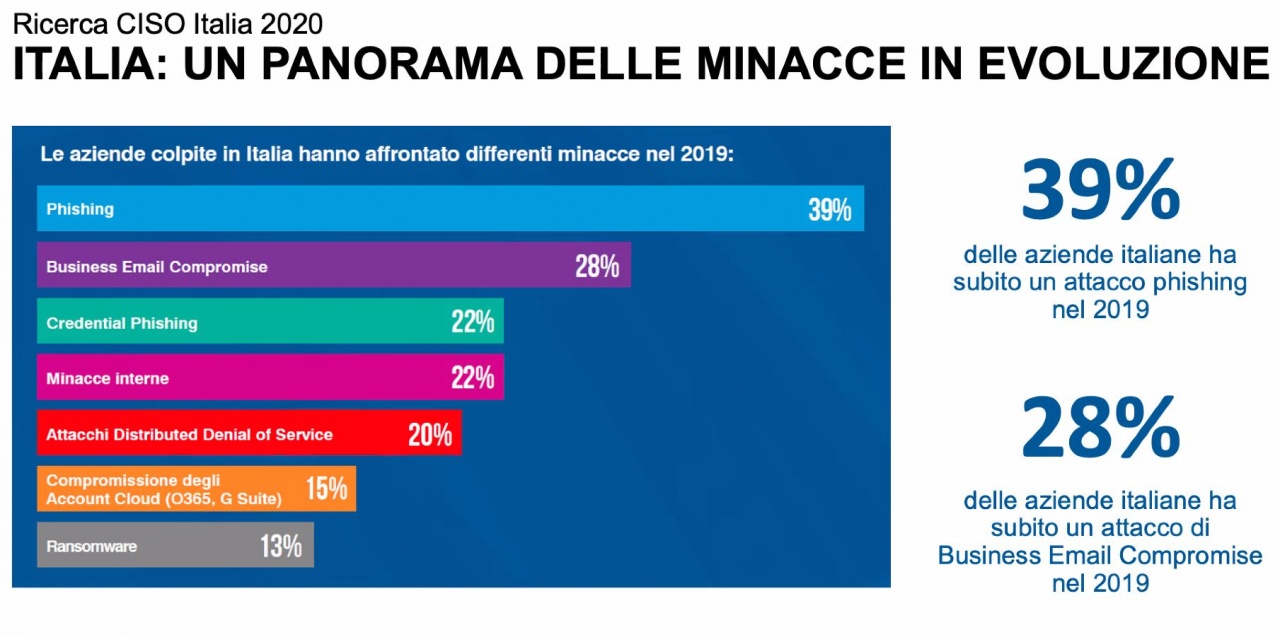

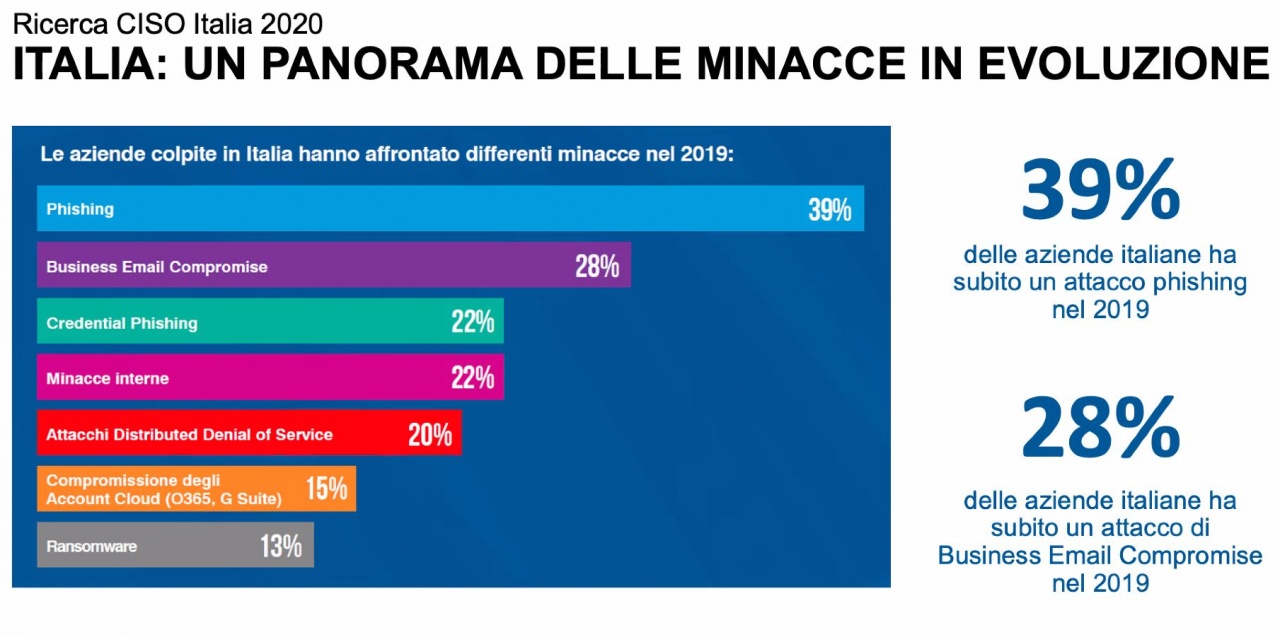

Resta il fatto che l'email oggi è il vettore d'accatto più usato. Per il phishing e il credential phishing, per gli attacchi BEC, per la distribuzione di ransomware e per la compromissione degli account.

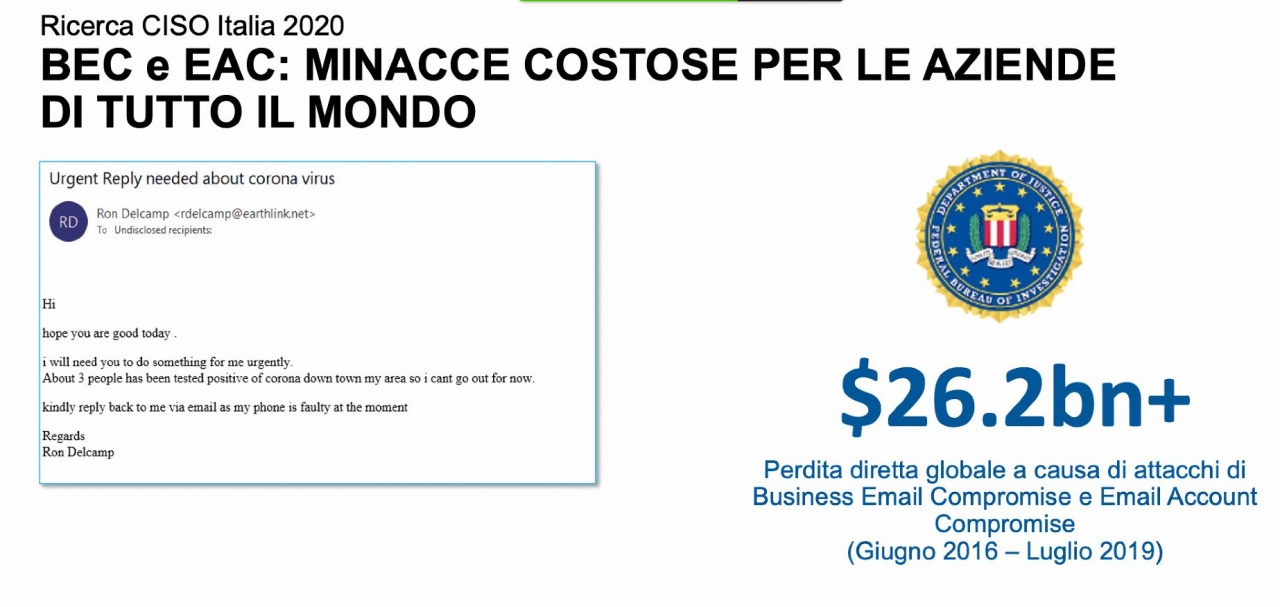

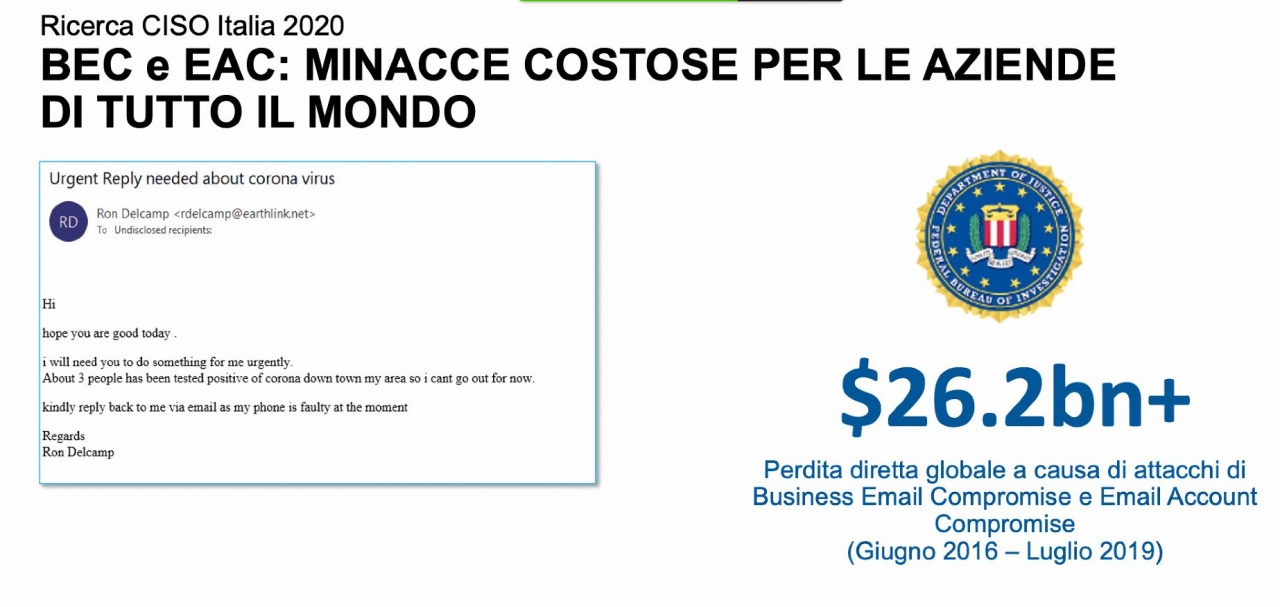

Da notare che molti degli attacchi sono fileless, ossia sono privi di link malevoli da cliccare o allegati dannosi da scaricare. L'esempio classico è quello delle BEC, che stanno creando, creano e creeranno danni ingenti. Sono email di testo, che passano indenni a tutti i sistemi antimalware. Sono quelli che nel gergo attuale sono definiti attacchi di social engineering, con o senza spoofing.

Da notare che molti degli attacchi sono fileless, ossia sono privi di link malevoli da cliccare o allegati dannosi da scaricare. L'esempio classico è quello delle BEC, che stanno creando, creano e creeranno danni ingenti. Sono email di testo, che passano indenni a tutti i sistemi antimalware. Sono quelli che nel gergo attuale sono definiti attacchi di social engineering, con o senza spoofing.

Si verificano quando l'attaccante si finge un fornitore o un collega, dopo avere monitorato i flussi delle email (chi parla con chi e di che cosa). Si inserisce in un mento preciso della conversazione digitale, con una email fraudolenta mirata a dirottare un bonifico o a esfiltrare file.

Secondo l'FBI questa truffa è finora costata alle aziende 26 miliardi di dollari. Maiocchi tuttavia sottolinea che i dati relativi a questi attacchi non sempre vengono resi pubblici, quindi l'importo dovrebbe essere almeno raddoppiato per avvicinarsi alla realtà.

Meno famosi, ma potenzialmente più micidiali, sono gli attacchi EAC (Email Account Comropmise). È una modalità ancora più spinta della BEC, in cui si compromettono le credenziali di accesso all'utenza email (per esempio tramite credential phishing, brute force o furto dei token di autenticazione). Quando l'attaccante prende possesso di questi dati può iniziare un attacco dall'interno, prendendo le veci dell'utente reale alla cui email ha effettivamente accesso. Oltre ai flussi di email, può leggere informazioni riservate, accedere agli account di Office 365, leggere documenti, eccetera.

Meno famosi, ma potenzialmente più micidiali, sono gli attacchi EAC (Email Account Comropmise). È una modalità ancora più spinta della BEC, in cui si compromettono le credenziali di accesso all'utenza email (per esempio tramite credential phishing, brute force o furto dei token di autenticazione). Quando l'attaccante prende possesso di questi dati può iniziare un attacco dall'interno, prendendo le veci dell'utente reale alla cui email ha effettivamente accesso. Oltre ai flussi di email, può leggere informazioni riservate, accedere agli account di Office 365, leggere documenti, eccetera.

L'unico modo per mitigare questo tipo di attacchi è l'impiego dell'Intelligenza Artificiale. E di una tecnica implementata da Proofpoint che prendere il nome di Impostor Classification: studia il flusso delle email e altre informazioni per capire se chi scrive è un impostore.

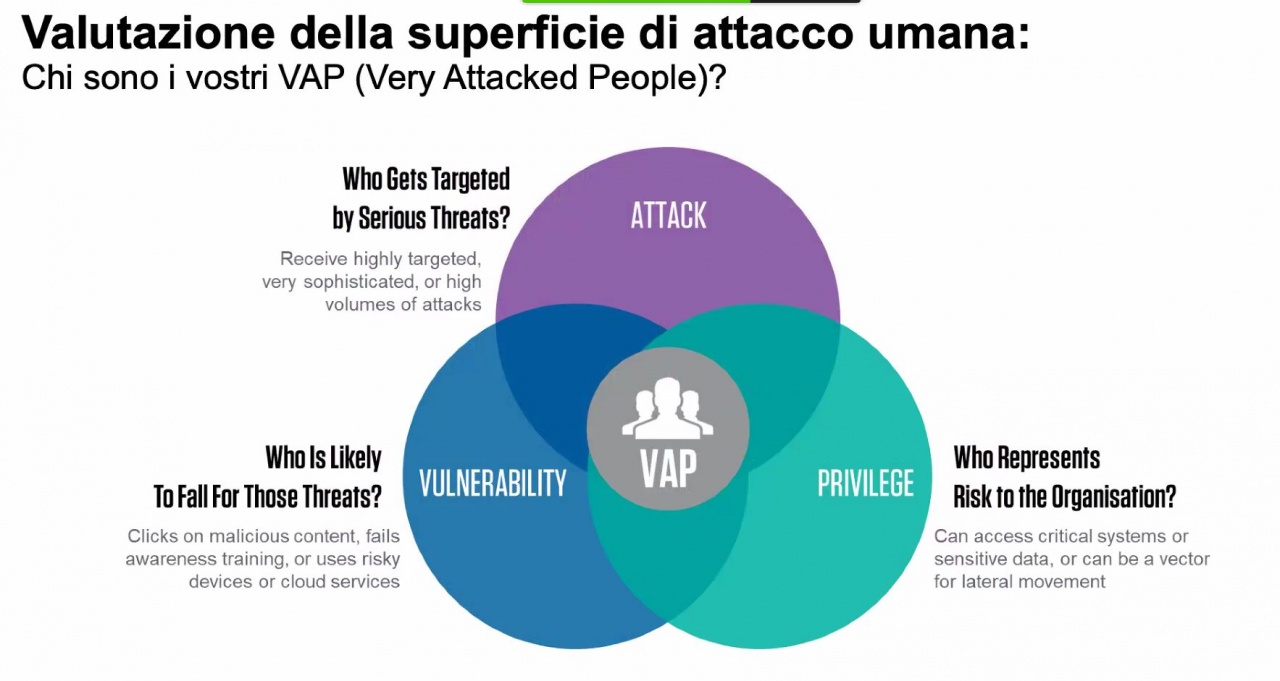

Qui si apre il tema di uno dei maggiori cambiamenti nelle tattiche di attacco a cui stiamo assistendo. La superficie di attacco per anni è stata legata alle falle di software e dispositivi, da un'errata protezione perimetrale a altro. Oggi il rischio è people centric: la superficie di rischio sono le persone.

Il motivo è quello di cui abbiamo parlato sopra: la stragrande maggioranza degli attacchi passa per l'email. In molti casi la persona deve fare qualcosa per innescare un attacco (cliccare un link, aprire un allegato). È diventato fondamentale che le persone siano consapevoli di questi tranelli. E che l'azienda sappia calcolare questo rischio.

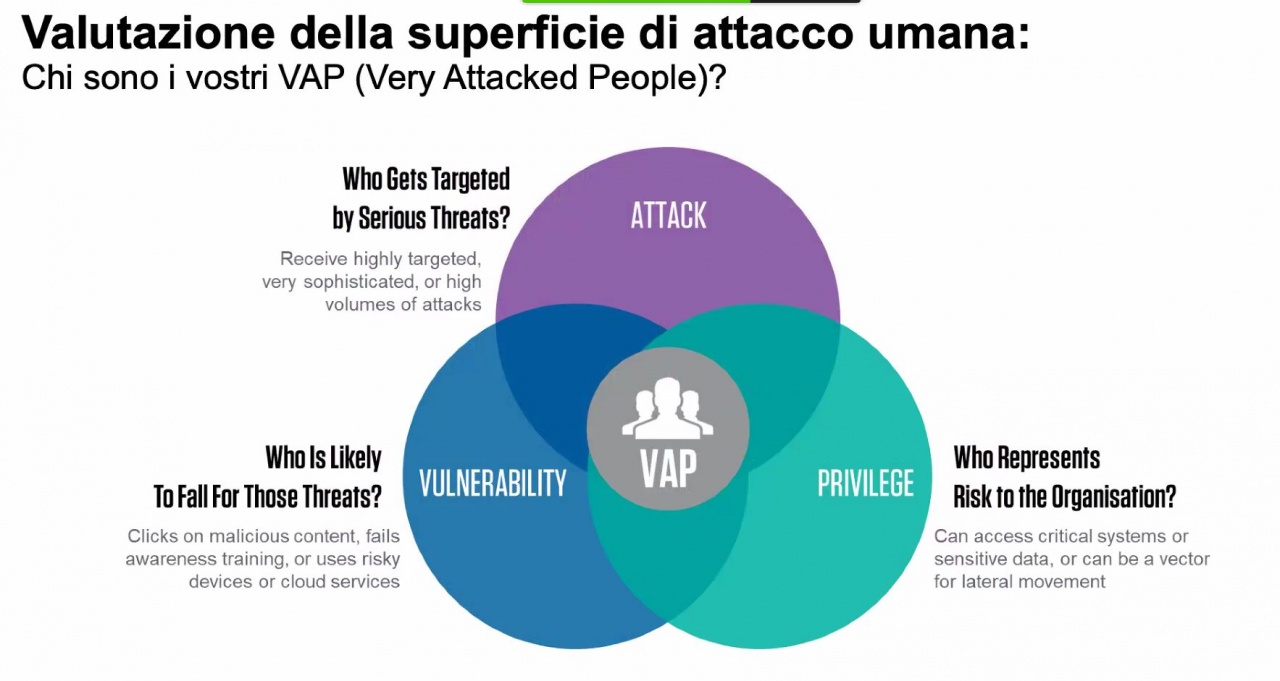

Come? Proofpoint suggerisce di farlo usando un sistema che ha messo a punto per la valutazione della superficie di attacco umana. Porta a identificare i VAP (Very Attacked People) mediante la valutazione di tre parametri.

Come? Proofpoint suggerisce di farlo usando un sistema che ha messo a punto per la valutazione della superficie di attacco umana. Porta a identificare i VAP (Very Attacked People) mediante la valutazione di tre parametri.

Il primo è l'attack index, ossia quanto una persona è soggetta ad attacchi, e a quale livello di sofisticazione. Il secondo è la vulnerabilità della persona in termini di conoscenza, consapevolezza, awareness, e quanto usa dispositivi rischiosi e soluzioni in cloud. L'ultimo è l'indice di privilegio: se ha o meno accesso a sistemi e informazioni critiche. Intersecando questi tre indici si identificano le persone su cui investire per ridurre l'impatto del rischio e fare corsi di formazione.

Formazione che è importante per il 93% degli intervistati. Peccato che dalla teoria alla pratica ci sia una bella differenza. Il 65% ammette di formare i dipendenti solo una volta l'anno o meno, che è altamente insufficiente. Il 17% addirittura non fa formazione.

Il dato preoccupa, perché la formazione è un progetto che richiede un percorso, non è un appuntamento annuale. E che, quando ben fatta, non solo cambia i comportamenti delle persone. Impartita ai dirigenti, cambia anche l'importo degli investimenti stanziati per la cyber security.

Il ruolo del CdA

È stato molto interessante l'intervento di Luigi Ricchi, Information Security Manager dell'aeroporto Marconi di Bologna. Parlando del legame indissolubile degli investimenti in cyber security e della formazione, ha fatto notare come spesso la mancanza di consapevolezza dei rischi del Consiglio di Amministrazione porti a investimenti inadeguati.

Spesso manca la comprensione che la cyber security debba essere una componente integrante delle strategie. Perché il dato viene visto come un concetto astratto. Secondo Ricchi la chiave per far comprendere la necessità di investimenti è far comprendere l'importanza del dato. Anche mediante simulazioni che dimostrino che cosa accadrebbe nel caso in cui improvvisamente fossero inaccessibili alcune informazioni aziendali. A quel punto l'approccio alla cultura del rischio cambia e diventa parte della strategia aziendale.

Spesso manca la comprensione che la cyber security debba essere una componente integrante delle strategie. Perché il dato viene visto come un concetto astratto. Secondo Ricchi la chiave per far comprendere la necessità di investimenti è far comprendere l'importanza del dato. Anche mediante simulazioni che dimostrino che cosa accadrebbe nel caso in cui improvvisamente fossero inaccessibili alcune informazioni aziendali. A quel punto l'approccio alla cultura del rischio cambia e diventa parte della strategia aziendale.

È così che apre la ricerca sulla cyber security in Italia condotta dalla community Facciamo Sistema – Cybersecurity per conto di Proofpoint. I dati sono frutto delle interviste a 138 CISO di aziende italiane medio-grandi, fra maggio e giugno 2020. L'obiettivo era comprendere la frequenza, la quantità e la qualità degli attacchi che subiscono le aziende italiane. Determinare la preparazione dei dipendenti e le strategie in sviluppo per affrontare il tema.

A commentare i risultati è stato Luca Maiocchi, Country Manager di Proofpoint per l'Italia. È preoccupato dalle percentuali: oltre il 50% di rischio è una soglia altissima, che obbliga a parlare della cultura del rischio, che in Italia non è trattata nel modo più efficace.

Il nodo della questione è quello già ribadito più volte, spesso inascoltate: la cyber security deve diventare una componente fondamentale delle strategie aziendali. Anche perché ormai gli attacchi hanno un impatto notevole, che arriva ad essere percepito dal board aziendale.

Il nodo della questione è quello già ribadito più volte, spesso inascoltate: la cyber security deve diventare una componente fondamentale delle strategie aziendali. Anche perché ormai gli attacchi hanno un impatto notevole, che arriva ad essere percepito dal board aziendale. Quello che serve è un approccio proattivo, perché quello reattivo un costo superiore. Per ottenerlo bisogna per forza passare per una gestione della cultura del rischio più strutturata, che coinvolge gli alti livelli delle aziende.

Le minacce in evoluzione

Basta l'immagine qui sotto per capire quale piega stanno prendendo le minacce. Fra le 7 minacce maggiori in ordine di importanza, 5 fanno riferimento all'email. Una sola si riferisce all'infrastruttura (DDoS), l'altra è la minaccia interna - un tema in crescita che include a volte l'uso improprio delle email.Resta il fatto che l'email oggi è il vettore d'accatto più usato. Per il phishing e il credential phishing, per gli attacchi BEC, per la distribuzione di ransomware e per la compromissione degli account.

Da notare che molti degli attacchi sono fileless, ossia sono privi di link malevoli da cliccare o allegati dannosi da scaricare. L'esempio classico è quello delle BEC, che stanno creando, creano e creeranno danni ingenti. Sono email di testo, che passano indenni a tutti i sistemi antimalware. Sono quelli che nel gergo attuale sono definiti attacchi di social engineering, con o senza spoofing.

Da notare che molti degli attacchi sono fileless, ossia sono privi di link malevoli da cliccare o allegati dannosi da scaricare. L'esempio classico è quello delle BEC, che stanno creando, creano e creeranno danni ingenti. Sono email di testo, che passano indenni a tutti i sistemi antimalware. Sono quelli che nel gergo attuale sono definiti attacchi di social engineering, con o senza spoofing. Si verificano quando l'attaccante si finge un fornitore o un collega, dopo avere monitorato i flussi delle email (chi parla con chi e di che cosa). Si inserisce in un mento preciso della conversazione digitale, con una email fraudolenta mirata a dirottare un bonifico o a esfiltrare file.

Secondo l'FBI questa truffa è finora costata alle aziende 26 miliardi di dollari. Maiocchi tuttavia sottolinea che i dati relativi a questi attacchi non sempre vengono resi pubblici, quindi l'importo dovrebbe essere almeno raddoppiato per avvicinarsi alla realtà.

Meno famosi, ma potenzialmente più micidiali, sono gli attacchi EAC (Email Account Comropmise). È una modalità ancora più spinta della BEC, in cui si compromettono le credenziali di accesso all'utenza email (per esempio tramite credential phishing, brute force o furto dei token di autenticazione). Quando l'attaccante prende possesso di questi dati può iniziare un attacco dall'interno, prendendo le veci dell'utente reale alla cui email ha effettivamente accesso. Oltre ai flussi di email, può leggere informazioni riservate, accedere agli account di Office 365, leggere documenti, eccetera.

Meno famosi, ma potenzialmente più micidiali, sono gli attacchi EAC (Email Account Comropmise). È una modalità ancora più spinta della BEC, in cui si compromettono le credenziali di accesso all'utenza email (per esempio tramite credential phishing, brute force o furto dei token di autenticazione). Quando l'attaccante prende possesso di questi dati può iniziare un attacco dall'interno, prendendo le veci dell'utente reale alla cui email ha effettivamente accesso. Oltre ai flussi di email, può leggere informazioni riservate, accedere agli account di Office 365, leggere documenti, eccetera. L'unico modo per mitigare questo tipo di attacchi è l'impiego dell'Intelligenza Artificiale. E di una tecnica implementata da Proofpoint che prendere il nome di Impostor Classification: studia il flusso delle email e altre informazioni per capire se chi scrive è un impostore.

I rischi e il fattore umano

I CISO che hanno partecipato alla ricerca hanno indicato come maggiore il rischio di danni alla reputazione del brand (87%), seguito dalla perdita di dati (80%) e dall'interruzione dell'operatività dell'azienda (74%). Sono danni gravissimi, che spesso sono causati da errori dei dipendenti.Qui si apre il tema di uno dei maggiori cambiamenti nelle tattiche di attacco a cui stiamo assistendo. La superficie di attacco per anni è stata legata alle falle di software e dispositivi, da un'errata protezione perimetrale a altro. Oggi il rischio è people centric: la superficie di rischio sono le persone.

Il motivo è quello di cui abbiamo parlato sopra: la stragrande maggioranza degli attacchi passa per l'email. In molti casi la persona deve fare qualcosa per innescare un attacco (cliccare un link, aprire un allegato). È diventato fondamentale che le persone siano consapevoli di questi tranelli. E che l'azienda sappia calcolare questo rischio.

Come? Proofpoint suggerisce di farlo usando un sistema che ha messo a punto per la valutazione della superficie di attacco umana. Porta a identificare i VAP (Very Attacked People) mediante la valutazione di tre parametri.

Come? Proofpoint suggerisce di farlo usando un sistema che ha messo a punto per la valutazione della superficie di attacco umana. Porta a identificare i VAP (Very Attacked People) mediante la valutazione di tre parametri. Il primo è l'attack index, ossia quanto una persona è soggetta ad attacchi, e a quale livello di sofisticazione. Il secondo è la vulnerabilità della persona in termini di conoscenza, consapevolezza, awareness, e quanto usa dispositivi rischiosi e soluzioni in cloud. L'ultimo è l'indice di privilegio: se ha o meno accesso a sistemi e informazioni critiche. Intersecando questi tre indici si identificano le persone su cui investire per ridurre l'impatto del rischio e fare corsi di formazione.

Formazione che è importante per il 93% degli intervistati. Peccato che dalla teoria alla pratica ci sia una bella differenza. Il 65% ammette di formare i dipendenti solo una volta l'anno o meno, che è altamente insufficiente. Il 17% addirittura non fa formazione.

Il dato preoccupa, perché la formazione è un progetto che richiede un percorso, non è un appuntamento annuale. E che, quando ben fatta, non solo cambia i comportamenti delle persone. Impartita ai dirigenti, cambia anche l'importo degli investimenti stanziati per la cyber security.

Il ruolo del CdA

È stato molto interessante l'intervento di Luigi Ricchi, Information Security Manager dell'aeroporto Marconi di Bologna. Parlando del legame indissolubile degli investimenti in cyber security e della formazione, ha fatto notare come spesso la mancanza di consapevolezza dei rischi del Consiglio di Amministrazione porti a investimenti inadeguati.  Spesso manca la comprensione che la cyber security debba essere una componente integrante delle strategie. Perché il dato viene visto come un concetto astratto. Secondo Ricchi la chiave per far comprendere la necessità di investimenti è far comprendere l'importanza del dato. Anche mediante simulazioni che dimostrino che cosa accadrebbe nel caso in cui improvvisamente fossero inaccessibili alcune informazioni aziendali. A quel punto l'approccio alla cultura del rischio cambia e diventa parte della strategia aziendale.

Spesso manca la comprensione che la cyber security debba essere una componente integrante delle strategie. Perché il dato viene visto come un concetto astratto. Secondo Ricchi la chiave per far comprendere la necessità di investimenti è far comprendere l'importanza del dato. Anche mediante simulazioni che dimostrino che cosa accadrebbe nel caso in cui improvvisamente fossero inaccessibili alcune informazioni aziendali. A quel punto l'approccio alla cultura del rischio cambia e diventa parte della strategia aziendale.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab