Emotet torna più forte che mai, è allerta mondiale

Il CSIRT allerta sul ritorno in forze delle campagne con il malware Emotet. Usano molte tecniche che ingannano utenti e sistemi di sicurezza, e favoriscono gli attacchi ransomware.

Emotet è di nuovo sulla cresta dell'onda, ed è più pericoloso che mai. A lanciare l'allarme sono stati il CSIRT (Computer Security Incident Response Team – Italia) e Microsoft, a breve distanza da un'allerta simile degli enti di Olanda, Francia, Giappone e Nuova Zelanda.

La segnalazione è identica in tutti i casi: dopo mesi silenti, siamo di fronte a un nuovo picco nell'attività di Emotet. Le campagne che sfruttano questo malware stanno aumentando a dismisura, tanto da mettere in ombra le altre minacce.

Non sentivamo nominare Emotet dal lockdown, quando fu diffuso tramite campagne a tema coronavirus. La tecnica di propagazione era quella tipica del phishing: migliaia di email millantavano maggiori informazioni sul contagio, contenute in allegati o pubblicate online. Chi incautamente cliccava sui link o apriva gli allegati veniva contagiato da Emotet.

È facile comprendere che questa tecnica è molto più efficace dei metodi tradizionali di phishing. Dato che l'email arriva da un utente noto, in risposta a un proprio messaggio, la vittima apre l'allegato o seleziona il link senza alcun sospetto. E viene infettata dal malware.

È facile comprendere che questa tecnica è molto più efficace dei metodi tradizionali di phishing. Dato che l'email arriva da un utente noto, in risposta a un proprio messaggio, la vittima apre l'allegato o seleziona il link senza alcun sospetto. E viene infettata dal malware.

Il case study pubblicato dai ricercatori mostra anche che la tempistica dell'attacco di thread hijacking è di tre ore al massimo, che intercorrono fra il furto del messaggio originario e l'apertura dell'allegato malevolo nella email contraffatta. È da notare che il thread hijacking descritto non è un inedito: i cyber criminali dietro a Emotet lo usano dall'ottobre 2018. Nel corso degli anni l'hanno affinata e ora è un meccanismo ben oliato.

Il motivo è semplice: i gateway di sicurezza non possono aprire l'archivio per eseguire la scansione del suo contenuto, quindi lasciano passare indenne la minaccia. Anche in questo caso non si tratta di una novità, ma di un modus operandi che circola dalla metà del 2019.

La casistica indica che in queste circostanze l'infezione con Emotet può trasformarsi in un attacco ransomware in poche ore. Le conseguenze possono essere devastanti.

La segnalazione è identica in tutti i casi: dopo mesi silenti, siamo di fronte a un nuovo picco nell'attività di Emotet. Le campagne che sfruttano questo malware stanno aumentando a dismisura, tanto da mettere in ombra le altre minacce.

Non sentivamo nominare Emotet dal lockdown, quando fu diffuso tramite campagne a tema coronavirus. La tecnica di propagazione era quella tipica del phishing: migliaia di email millantavano maggiori informazioni sul contagio, contenute in allegati o pubblicate online. Chi incautamente cliccava sui link o apriva gli allegati veniva contagiato da Emotet.

Thread hijacking

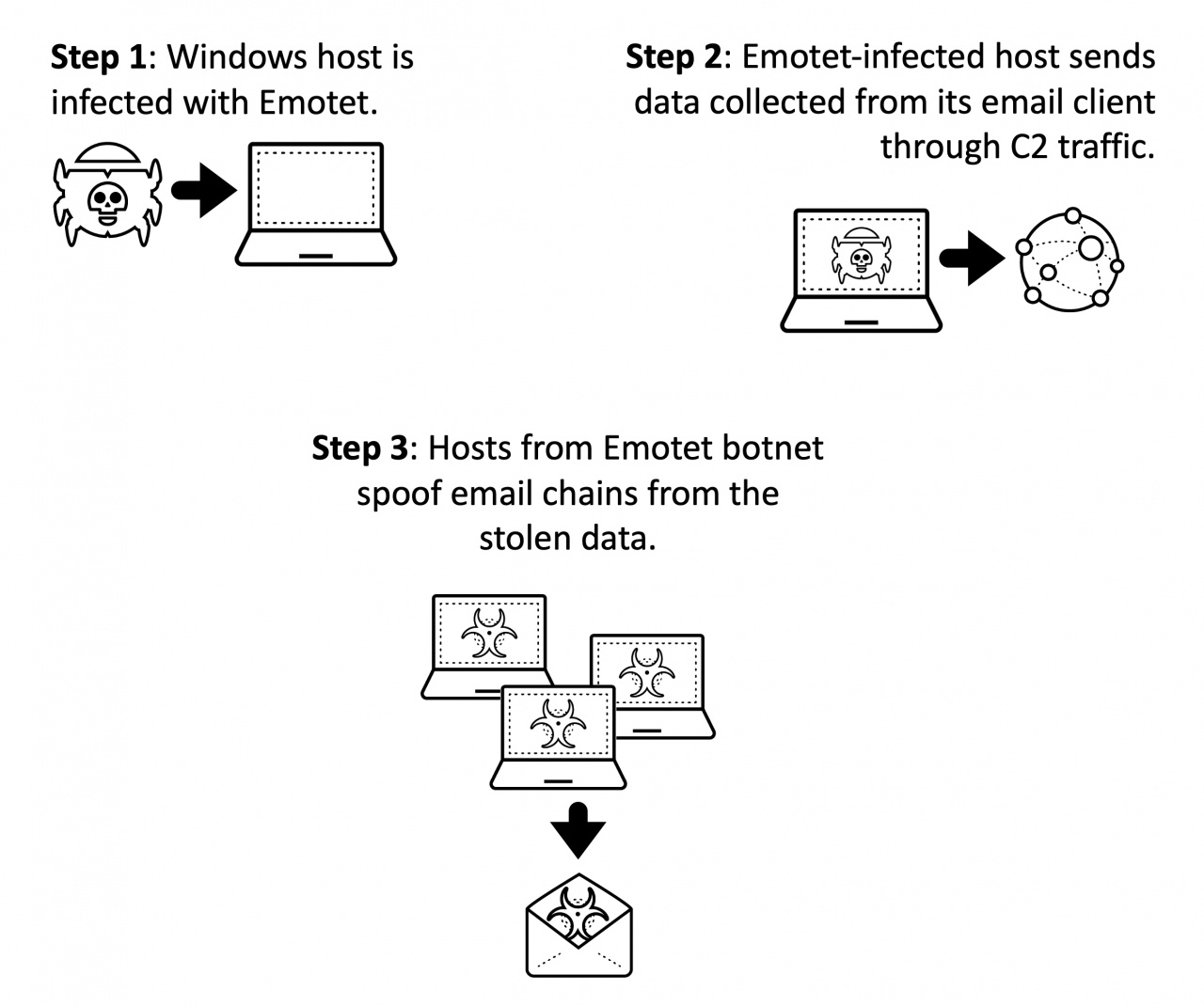

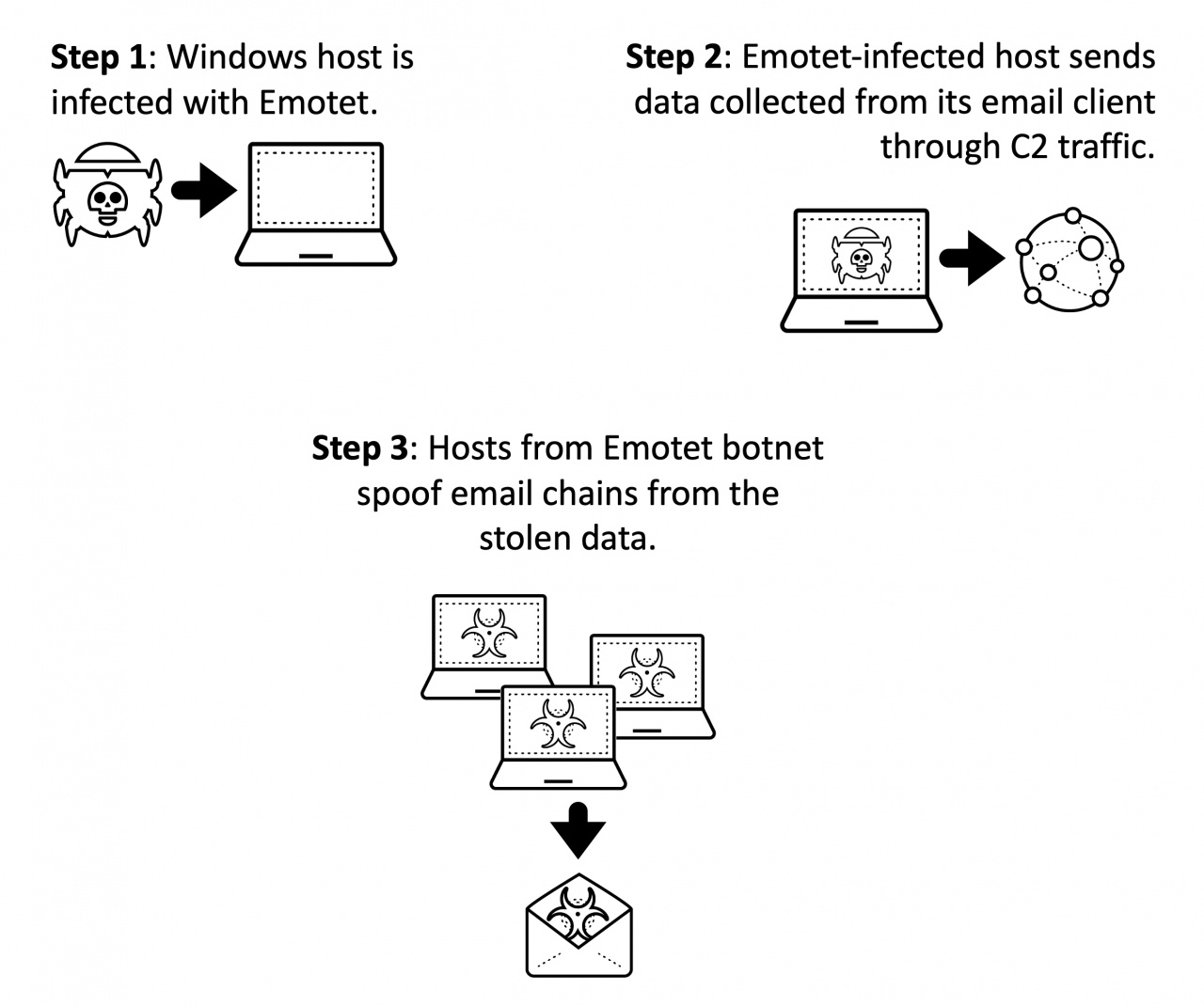

La recrudescenza a cui stiamo assistendo nelle ultime due settimane ha le stesse modalità: sfrutta campagne di phishing. Però con la tecnica “thread hijacking”, descritta nel dettaglio da Palo Alto Networks. I cyber criminali rubano messaggi legittimi dai client di posta elettronica dei computer infetti e falsificano le email impersonando la risposta dell'utente legittimo all'email rubata. Il messaggio falso viene quindi recapitato al mittente originale. È facile comprendere che questa tecnica è molto più efficace dei metodi tradizionali di phishing. Dato che l'email arriva da un utente noto, in risposta a un proprio messaggio, la vittima apre l'allegato o seleziona il link senza alcun sospetto. E viene infettata dal malware.

È facile comprendere che questa tecnica è molto più efficace dei metodi tradizionali di phishing. Dato che l'email arriva da un utente noto, in risposta a un proprio messaggio, la vittima apre l'allegato o seleziona il link senza alcun sospetto. E viene infettata dal malware. Il case study pubblicato dai ricercatori mostra anche che la tempistica dell'attacco di thread hijacking è di tre ore al massimo, che intercorrono fra il furto del messaggio originario e l'apertura dell'allegato malevolo nella email contraffatta. È da notare che il thread hijacking descritto non è un inedito: i cyber criminali dietro a Emotet lo usano dall'ottobre 2018. Nel corso degli anni l'hanno affinata e ora è un meccanismo ben oliato.

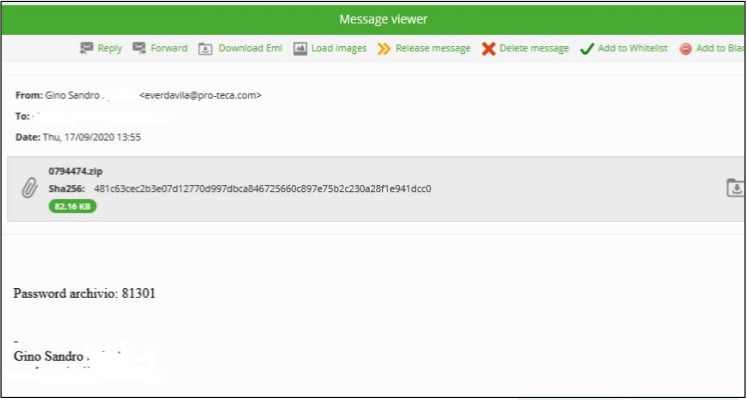

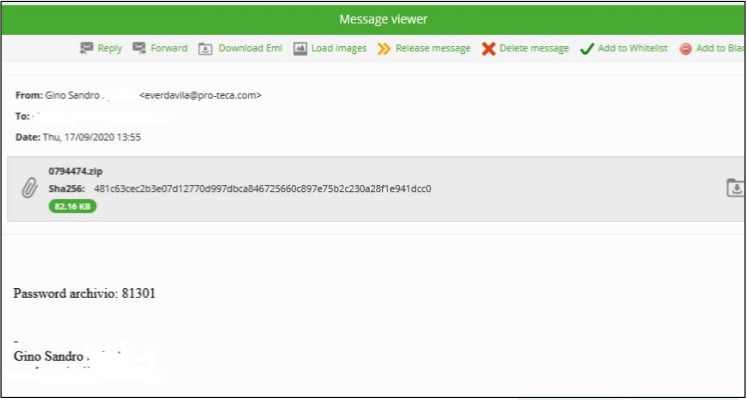

File zip protetti da password

Quello appena descritto non è l'unico trucco usato dai cyber criminali. Gli avvisi di Microsoft e delle autorità italiane avvertono di un altro recente cambiamento nelle campagne di spam Emotet: sfruttano file zip protetti da password invece dei documenti di Office.Il motivo è semplice: i gateway di sicurezza non possono aprire l'archivio per eseguire la scansione del suo contenuto, quindi lasciano passare indenne la minaccia. Anche in questo caso non si tratta di una novità, ma di un modus operandi che circola dalla metà del 2019.

Perché tanti allarmi

Il motivo di tante allerte di enti nazionali, oltre che di aziende di cyber security, è che i criminali informatici che usano Emotet in genere vendono l'accesso agli host infetti ad altri gruppi criminali, quasi sempre operatori ransomware. Questo accade soprattutto quando il contagio con Emotet riguarda aziende di grandi dimensioni, che possono permettersi di pagare alti riscatti.La casistica indica che in queste circostanze l'infezione con Emotet può trasformarsi in un attacco ransomware in poche ore. Le conseguenze possono essere devastanti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Gen 28

NETAPP INSIGHT XTRA

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Libraesva e Cyber Guru si alleano: nuovo polo europeo per la security

27-01-2026

Nel 2025 un attacco ransomware su tre è partito da credenziali rubate

27-01-2026

Corea del Sud, audit sulla PA: violati tutti i sistemi testati

27-01-2026

Avangate Security e Atera, partnership strategica sotto il segno dell'IA

26-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab