Emotet: come si blocca un'azienda in 8 giorni

La cronistoria di un attacco con il malware Emotet fa capire come un banale attacco di phishing andato a buon fine sia sufficiente per paralizzare un'azienda.

Una email di phishing. Tanto è bastato per paralizzare un'intera azienda con il malware Emotet. Ecco che cos'è successo, nel racconto pubblicato dal Microsoft Detection and Response Team (DART). Emotet non ha bisogno di presentazioni, ne abbiamo parlato giusto ieri in un contenuto dedicato ai malware cifrati. È un trojan avanzato, autopropagato e modulare. Viene impiegato come distributore per altre minacce. Si serve di molteplici metodi e tecniche di evasione per evitare il rilevamento.

La brutta esperienza che raccontiamo è quella di un'azienda la cui identità non è stata svelata, e che indicheremo con il nikname Fabrikam.

Una email di phishing

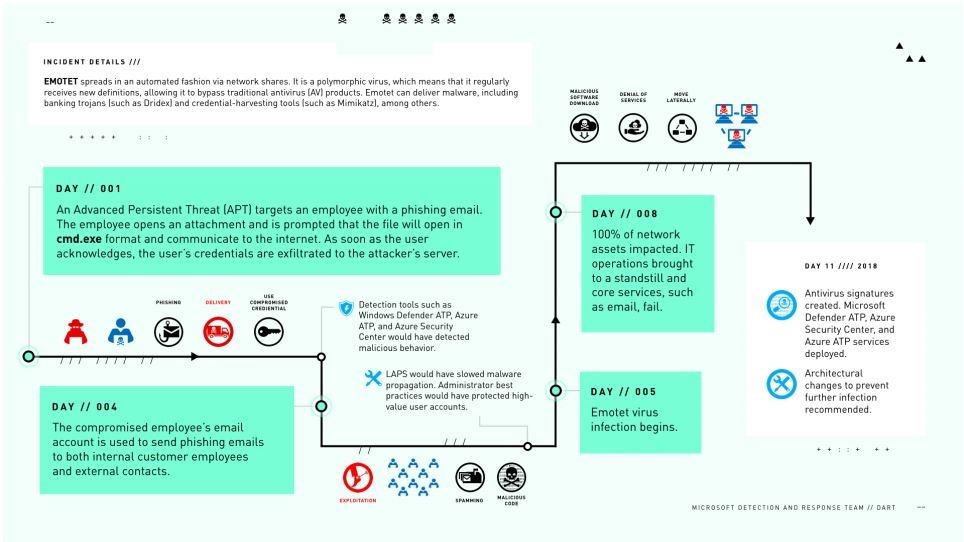

L'infezione è iniziata con un'e-mail di phishing che è sfuggita ai controlli antivirus. Il caso è tipico: un dipendente ha incautamente aperto un allegato malevolo. Le sue credenziali sono state inviate al server di comando e controllo degli aggressori, che hanno avuto così accesso alla macchina.

Per diffondere Emotet in tutta la rete hanno utilizzato l'account infetto per inviare email di phishing ad altri dipendenti dell'azienda. La strategia è stata vincente, perché molti filtri email non scansionavano i messaggi provenienti dall'interno dell'azienda stessa. Inoltre, i dipendenti tendono a fidarsi delle comunicazioni ricevute da un account interno. Ecco che quindi un alto numero di persone ha fatto clic sull'allegato dannoso e scaricato il malware.

Per diffondere Emotet in tutta la rete hanno utilizzato l'account infetto per inviare email di phishing ad altri dipendenti dell'azienda. La strategia è stata vincente, perché molti filtri email non scansionavano i messaggi provenienti dall'interno dell'azienda stessa. Inoltre, i dipendenti tendono a fidarsi delle comunicazioni ricevute da un account interno. Ecco che quindi un alto numero di persone ha fatto clic sull'allegato dannoso e scaricato il malware.

I funzionari DART hanno spiegato che "puntando sugli account amministrativi, i cyber criminali hanno diffuso Trojan che rubano credenziali tra gli account dei dipendenti e li hanno utilizzati per autenticarsi all'interno della rete".

Una rete mal difesa

A questo punto è subentrato il secondo grande guaio. Come spiegano gli esperti DART, "Fabrikam non disponeva di strumenti di visibilità della rete. Nei giorni successivi Emotet si è fatto strada attraverso tutta l'infrastruttura senza che nessuno ricevesse degli altert". Non solo, visto che nessuno si è reso conto di quanto stava accadendo, la minaccia è rimasta silente per giorni prima di palesarsi. A quel punto era troppo tardi.

Emotet semina il panico

Otto giorni dopo la prima email di phishing è accaduto l'impensabile. Le operazioni IT dell'azienda sono state bloccate. I computer portavano le proprie CPU a surriscaldarsi fino a compromettere i sistemi. Il virus ha intaccato tutti i sistemi aziendali, inclusa una rete di 185 telecamere di sorveglianza.

Il dipartimento finanziario non è riuscito a completare le transazioni esterne. I partner non hanno potuto accedere ai database Fabrikam. Il dipartimento IT, che non era in grado di capire se quello che li bloccava fosse un attacco esterno o un virus interno, non è riuscito ad accedere agli account di rete. La rete aziendale era paralizzata da un attacco DDoS (Distributed Denial of Service).

I ricercatori di DART narrano che "Emotet aveva eroso la larghezza di banda della rete fino a quando qualsiasi attività era diventata praticamente impossibile. Non si riusciva nemmeno a leggere le email".

Interviene DART

Dato che la sicurezza aziendale era fuori controllo, i responsabili IT hanno dovuto chiedere l'intervento di DART. Hanno riferito di essere dotati di un "sistema esteso per prevenire gli attacchi informatici". Peccato che il virus avesse eluso tutti i firewall e le soluzioni antivirus.

Per bloccare l'azione di Emotet è stato necessario modificare l'architettura di rete e mettere in atto misure per il contenimento e la cancellazione del malware. In particolare, sono state istituite zone di buffer, che sono state usate per contenere il virus e rimuoverlo.

Una lunga lista di errori

Dopo avere risolto la situazione, DART ha elencato gli errori commessi da Fabrikam. Quanto avvenuto infatti è un'occasione affinché altri non commettano le stesse imprudenze.

Come già accennato, i filtri della posta elettronica non hanno passato al setaccio le email interne. Questo dettaglio ha dato modo agli aggressori di diffondere liberamente Emotet senza generare avvisi. Qualsiasi soluzione per il controllo della email deve esaminare ogni messaggio con la stessa accuratezza, a prescindere che provenga dall'interno o dall'esterno della rete aziendale.

Gli strumenti di controllo della rete avrebbero dovuto rilevare il virus. Se l'avessero fatto dopo che il primo dipendente aveva scaricato l'allegato malevolo, sarebbe stato possibile circoscrivere il danno e impedirne la propagazione in tutta la rete. Se ci fosse stata una segmentazione della rete, ci sarebbe stato il tempo di isolare singoli segmenti e proteggere gli account più critici.

La brutta esperienza che raccontiamo è quella di un'azienda la cui identità non è stata svelata, e che indicheremo con il nikname Fabrikam.

Una email di phishing

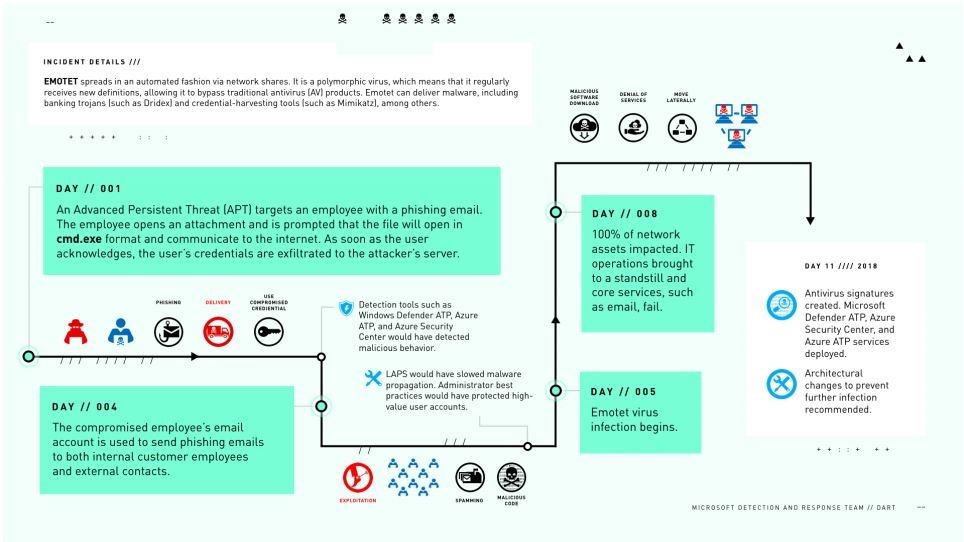

L'infezione è iniziata con un'e-mail di phishing che è sfuggita ai controlli antivirus. Il caso è tipico: un dipendente ha incautamente aperto un allegato malevolo. Le sue credenziali sono state inviate al server di comando e controllo degli aggressori, che hanno avuto così accesso alla macchina. Per diffondere Emotet in tutta la rete hanno utilizzato l'account infetto per inviare email di phishing ad altri dipendenti dell'azienda. La strategia è stata vincente, perché molti filtri email non scansionavano i messaggi provenienti dall'interno dell'azienda stessa. Inoltre, i dipendenti tendono a fidarsi delle comunicazioni ricevute da un account interno. Ecco che quindi un alto numero di persone ha fatto clic sull'allegato dannoso e scaricato il malware.

Per diffondere Emotet in tutta la rete hanno utilizzato l'account infetto per inviare email di phishing ad altri dipendenti dell'azienda. La strategia è stata vincente, perché molti filtri email non scansionavano i messaggi provenienti dall'interno dell'azienda stessa. Inoltre, i dipendenti tendono a fidarsi delle comunicazioni ricevute da un account interno. Ecco che quindi un alto numero di persone ha fatto clic sull'allegato dannoso e scaricato il malware.I funzionari DART hanno spiegato che "puntando sugli account amministrativi, i cyber criminali hanno diffuso Trojan che rubano credenziali tra gli account dei dipendenti e li hanno utilizzati per autenticarsi all'interno della rete".

Una rete mal difesa

A questo punto è subentrato il secondo grande guaio. Come spiegano gli esperti DART, "Fabrikam non disponeva di strumenti di visibilità della rete. Nei giorni successivi Emotet si è fatto strada attraverso tutta l'infrastruttura senza che nessuno ricevesse degli altert". Non solo, visto che nessuno si è reso conto di quanto stava accadendo, la minaccia è rimasta silente per giorni prima di palesarsi. A quel punto era troppo tardi.Emotet semina il panico

Otto giorni dopo la prima email di phishing è accaduto l'impensabile. Le operazioni IT dell'azienda sono state bloccate. I computer portavano le proprie CPU a surriscaldarsi fino a compromettere i sistemi. Il virus ha intaccato tutti i sistemi aziendali, inclusa una rete di 185 telecamere di sorveglianza.Il dipartimento finanziario non è riuscito a completare le transazioni esterne. I partner non hanno potuto accedere ai database Fabrikam. Il dipartimento IT, che non era in grado di capire se quello che li bloccava fosse un attacco esterno o un virus interno, non è riuscito ad accedere agli account di rete. La rete aziendale era paralizzata da un attacco DDoS (Distributed Denial of Service).

I ricercatori di DART narrano che "Emotet aveva eroso la larghezza di banda della rete fino a quando qualsiasi attività era diventata praticamente impossibile. Non si riusciva nemmeno a leggere le email".

Interviene DART

Dato che la sicurezza aziendale era fuori controllo, i responsabili IT hanno dovuto chiedere l'intervento di DART. Hanno riferito di essere dotati di un "sistema esteso per prevenire gli attacchi informatici". Peccato che il virus avesse eluso tutti i firewall e le soluzioni antivirus.Per bloccare l'azione di Emotet è stato necessario modificare l'architettura di rete e mettere in atto misure per il contenimento e la cancellazione del malware. In particolare, sono state istituite zone di buffer, che sono state usate per contenere il virus e rimuoverlo.

Una lunga lista di errori

Dopo avere risolto la situazione, DART ha elencato gli errori commessi da Fabrikam. Quanto avvenuto infatti è un'occasione affinché altri non commettano le stesse imprudenze.Come già accennato, i filtri della posta elettronica non hanno passato al setaccio le email interne. Questo dettaglio ha dato modo agli aggressori di diffondere liberamente Emotet senza generare avvisi. Qualsiasi soluzione per il controllo della email deve esaminare ogni messaggio con la stessa accuratezza, a prescindere che provenga dall'interno o dall'esterno della rete aziendale.

Gli strumenti di controllo della rete avrebbero dovuto rilevare il virus. Se l'avessero fatto dopo che il primo dipendente aveva scaricato l'allegato malevolo, sarebbe stato possibile circoscrivere il danno e impedirne la propagazione in tutta la rete. Se ci fosse stata una segmentazione della rete, ci sarebbe stato il tempo di isolare singoli segmenti e proteggere gli account più critici.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab