Analisi di attacco: breach di una agenzia federale USA

Una analisi delle tecniche usate per violare una rete federale e per esfiltrarne informazioni

L'agenzia federale statunitense che monitora e tutela la cyber security di tutto l'apparato federale americano - la CISA - ha pubblicato una analisi dettagliata di un attacco riuscito. Ha colpito una altra agenzia federale americana, che la CISA non ha specificato. Il modus operandi degli attaccanti è stato descritto perché l'attacco potrebbe essere replicato anche verso altre entità. Ed è comunque un caso interessante di come si possono superare i controlli e i filtri dei sistemi di sicurezza.

L'attacco si è basato su un elemento ormai chiave per la gran parte delle attività di data breach: la raccolta preventiva di credenziali di accesso valide. Gli attaccanti a quanto pare hanno sfruttato una o più vulnerabilità note - ed evidentemente non patchate, in questo caso - della piattaforma VPN Pulse Connect Secure per ottenere le credenziali di accesso valide sia per entrare nella VPN dell'agenzia colpita, sia per accedere al suo ambiente Office 365.

Per il loro primo ingresso in rete, gli attaccanti hanno usato le credenziali di un utente Office 365. Si sono connessi a un server SharePoint e hanno scaricato un file, probabilmente solo per verificare il buon funzionamento della prima penetrazione. Messo un piede nella rete, gli attaccanti hanno iniziato ad esplorarla per raccogliere informazioni utili alla penetrazione in altri sistemi. Hanno ad esempio consultato la posta Office 365 alla ricerca - senza successo - di email del supporto tecnico che potessero contenere altre password di identificazione.

Cosa altrettanto importante, gli attaccanti hanno usato normali comandi Windows per mappare tutta la rete a cui era connesso il sistema colpito, identificando le configurazioni dei principali server. Hanno anche esaminato la struttura Active Directory dell'organizzazione, modificandola. Operando con privilegi di amministrazione, hanno creato un nuovo utente sul server colpito. E hanno usato questo nuovo account per varie operazioni, tra cui soprattutto raccogliere dati ed esfiltrare documenti.

Cosa altrettanto importante, gli attaccanti hanno usato normali comandi Windows per mappare tutta la rete a cui era connesso il sistema colpito, identificando le configurazioni dei principali server. Hanno anche esaminato la struttura Active Directory dell'organizzazione, modificandola. Operando con privilegi di amministrazione, hanno creato un nuovo utente sul server colpito. E hanno usato questo nuovo account per varie operazioni, tra cui soprattutto raccogliere dati ed esfiltrare documenti.

Per ridurre al minimo le tracce della propria presenza, gli attaccanti hanno anche creato un volume remoto (su un proprio server) mantenendolo connesso al server colpito. Questo ha permesso di salvare fuori dalla rete colpita i file necessari alle operazioni di esplorazione, modifica e infezione della rete stessa. In questo modo in rete sono rimasti pochi artefatti da esaminare per le successive attività di analisi post-evento.

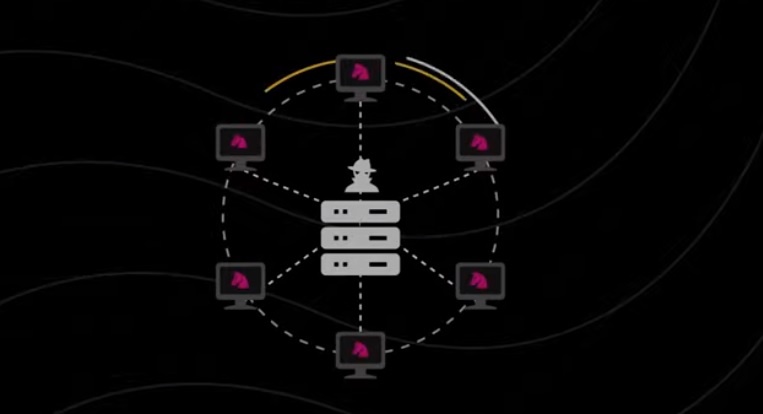

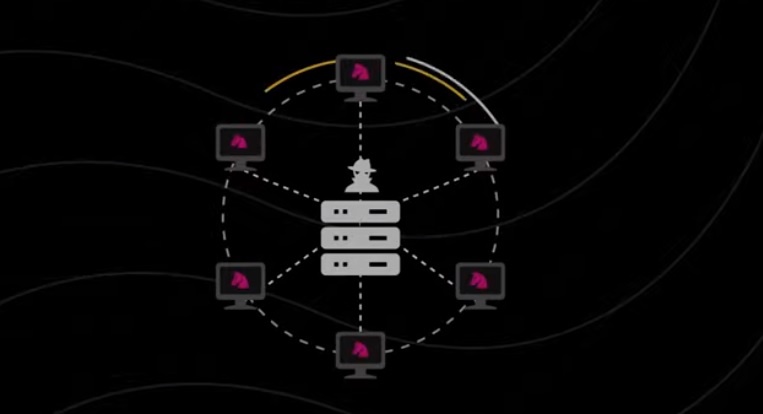

Gli attaccanti hanno consolidato la loro posizione nella rete colpita creando due task di sistema che il cui compito era essenzialmente creare e mantenere aperta una connessione dal nodo colpito a un server di comando e controllo. Usando una porta di comunicazione normalmente chiusa, ma aperta dagli attaccanti. Tramite questa connessione è stato scaricato un malware - un dropper - che ha poi scaricato altri payload dal server remoto.

Il dropper e gli altri payload non sono stati bloccati dalle protezioni anti-malware installate sui nodi della rete colpita perché queste protezioni sono state aggirate. Gli attaccanti hanno identificato l'anti-malware utilizzato dall'agenzia e ne hanno studiato il funzionamento. L'anti-malware ha - correttamente - messo in quarantena il dropper e lo ha spostato in una directory temporanea per la sua analisi. Ma gli attaccanti hanno scoperto quale fosse questa directory, vi sono entrati e hanno eseguito il dropper da lì.

Il dropper e gli altri payload non sono stati bloccati dalle protezioni anti-malware installate sui nodi della rete colpita perché queste protezioni sono state aggirate. Gli attaccanti hanno identificato l'anti-malware utilizzato dall'agenzia e ne hanno studiato il funzionamento. L'anti-malware ha - correttamente - messo in quarantena il dropper e lo ha spostato in una directory temporanea per la sua analisi. Ma gli attaccanti hanno scoperto quale fosse questa directory, vi sono entrati e hanno eseguito il dropper da lì.

185.86.151[.]223

91.219.236[.]166

207.220.1[.]3

78.27.70[.]237

185.193.127[.]18

E la segnalazione di verificare l'aperture di porte di comunicazione che normalmente sono chiuse, in particolare la porta 8100. Altri indicatori sono ovviamente i picchi di traffico in uscita per la trasmissione di file di grandi dimensioni, che potrebbero essere il contenuto di intere directory, zippato. Un altro segnale da tenere presente è un'attività anomala con traffico in uscita per i protocolli SSH, SMB, RDP. Che dovrebbero comunque già essere monitorati per la loro potenziale pericolosità.

L'attacco si è basato su un elemento ormai chiave per la gran parte delle attività di data breach: la raccolta preventiva di credenziali di accesso valide. Gli attaccanti a quanto pare hanno sfruttato una o più vulnerabilità note - ed evidentemente non patchate, in questo caso - della piattaforma VPN Pulse Connect Secure per ottenere le credenziali di accesso valide sia per entrare nella VPN dell'agenzia colpita, sia per accedere al suo ambiente Office 365.

Per il loro primo ingresso in rete, gli attaccanti hanno usato le credenziali di un utente Office 365. Si sono connessi a un server SharePoint e hanno scaricato un file, probabilmente solo per verificare il buon funzionamento della prima penetrazione. Messo un piede nella rete, gli attaccanti hanno iniziato ad esplorarla per raccogliere informazioni utili alla penetrazione in altri sistemi. Hanno ad esempio consultato la posta Office 365 alla ricerca - senza successo - di email del supporto tecnico che potessero contenere altre password di identificazione.

Cosa altrettanto importante, gli attaccanti hanno usato normali comandi Windows per mappare tutta la rete a cui era connesso il sistema colpito, identificando le configurazioni dei principali server. Hanno anche esaminato la struttura Active Directory dell'organizzazione, modificandola. Operando con privilegi di amministrazione, hanno creato un nuovo utente sul server colpito. E hanno usato questo nuovo account per varie operazioni, tra cui soprattutto raccogliere dati ed esfiltrare documenti.

Cosa altrettanto importante, gli attaccanti hanno usato normali comandi Windows per mappare tutta la rete a cui era connesso il sistema colpito, identificando le configurazioni dei principali server. Hanno anche esaminato la struttura Active Directory dell'organizzazione, modificandola. Operando con privilegi di amministrazione, hanno creato un nuovo utente sul server colpito. E hanno usato questo nuovo account per varie operazioni, tra cui soprattutto raccogliere dati ed esfiltrare documenti.Per ridurre al minimo le tracce della propria presenza, gli attaccanti hanno anche creato un volume remoto (su un proprio server) mantenendolo connesso al server colpito. Questo ha permesso di salvare fuori dalla rete colpita i file necessari alle operazioni di esplorazione, modifica e infezione della rete stessa. In questo modo in rete sono rimasti pochi artefatti da esaminare per le successive attività di analisi post-evento.

Gli attaccanti hanno consolidato la loro posizione nella rete colpita creando due task di sistema che il cui compito era essenzialmente creare e mantenere aperta una connessione dal nodo colpito a un server di comando e controllo. Usando una porta di comunicazione normalmente chiusa, ma aperta dagli attaccanti. Tramite questa connessione è stato scaricato un malware - un dropper - che ha poi scaricato altri payload dal server remoto.

Il dropper e gli altri payload non sono stati bloccati dalle protezioni anti-malware installate sui nodi della rete colpita perché queste protezioni sono state aggirate. Gli attaccanti hanno identificato l'anti-malware utilizzato dall'agenzia e ne hanno studiato il funzionamento. L'anti-malware ha - correttamente - messo in quarantena il dropper e lo ha spostato in una directory temporanea per la sua analisi. Ma gli attaccanti hanno scoperto quale fosse questa directory, vi sono entrati e hanno eseguito il dropper da lì.

Il dropper e gli altri payload non sono stati bloccati dalle protezioni anti-malware installate sui nodi della rete colpita perché queste protezioni sono state aggirate. Gli attaccanti hanno identificato l'anti-malware utilizzato dall'agenzia e ne hanno studiato il funzionamento. L'anti-malware ha - correttamente - messo in quarantena il dropper e lo ha spostato in una directory temporanea per la sua analisi. Ma gli attaccanti hanno scoperto quale fosse questa directory, vi sono entrati e hanno eseguito il dropper da lì.Indicatori di compromissione

CISA ha indicato alcuni elementi che possono essere usati come indicatori di un attacco in corso da parte dello stesso gruppo di attori ostili. Innanzitutto una lista degli indirizzi IP usati nelle comunicazioni da/verso i server di comando e controllo.185.86.151[.]223

91.219.236[.]166

207.220.1[.]3

78.27.70[.]237

185.193.127[.]18

E la segnalazione di verificare l'aperture di porte di comunicazione che normalmente sono chiuse, in particolare la porta 8100. Altri indicatori sono ovviamente i picchi di traffico in uscita per la trasmissione di file di grandi dimensioni, che potrebbero essere il contenuto di intere directory, zippato. Un altro segnale da tenere presente è un'attività anomala con traffico in uscita per i protocolli SSH, SMB, RDP. Che dovrebbero comunque già essere monitorati per la loro potenziale pericolosità.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Gen 28

NETAPP INSIGHT XTRA

Feb 19

Commvault SHIFT 2026

Ultime notizie Tutto

PDFSIDER, la backdoor che buca EDR con una DLL fasulla

19-01-2026

GootLoader: il malware che vende access‑as‑a‑service ai gruppi ransomware

19-01-2026

Dal cyberspace al cyber counterspace

19-01-2026

Milano Cortina 2026, la cybersecurity alla prova dei Giochi

19-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab