Evoluzione verso un Network-as-a-Service Zero Trust

Luca Maiocchi di Proofpoint spiega come adattare il modello Zero Trust alle moderne esigenze di sicurezza.

Uno dei temi portanti della cyber security in epoca COVID-19 è lo Zero Trust. Abbiamo parlato più volte di questa tecnologia, ideata diversi anni orsono ma divenuta di reale necessità negli ultimi mesi, a causa dello smart working diffuso e dell'ampio uso delle soluzioni cloud.

Luca Maiocchi, Country Manager di Proofpoint Italia, ricapitola i punti di forza di questa soluzione, i motivi che hanno spinto al passaggio dai modelli tradizionali di cyber security a uno basato sulla fiducia zero, e i vantaggi che ne derivano.

Il modello tradizionale di sicurezza delle reti è stato progettato per collegare i lavoratori della sede centrale o di una filiale alle risorse di cui necessitavano, collocate nei data center. All'epoca, i lavoratori remoti erano relativamente pochi e si collegavano alla rete di casa utilizzando il meccanismo complesso della VPN.

Oggi, la maggior parte dei dipendenti lavora in remoto almeno qualche giorno alla settimana e praticamente tutte le organizzazioni si avvalgono di più servizi cloud pubblici. Questi fattori, uniti alle vulnerabilità di sicurezza associate alle VPN, fanno sì che il modello tradizionale non sia più efficace.

Un difetto fondamentale nell'uso delle VPN per l'accesso remoto è che una volta autenticati, gli utenti sono considerati affidabili e viene loro garantito accesso esteso. Di conseguenza, una volta che un cyber criminale penetra nei firewall di un'organizzazione può muoversi attraverso la rete con poca o nessuna resistenza.

Nel 2010 John Kindervag ha creato il modello di sicurezza Zero Trust. In un recente articolo, l’autore ha discusso di come la fiducia sia in sostanza un'emozione umana e ha aggiunto che "non ha ragione di esistere nei sistemi digitali, come le reti. Non c'è spazio per il concetto di "fiducia" in questi sistemi, se non quello di poter essere usata da attori malintenzionati, che la sfruttano per il proprio guadagno. L'unica cosa che può capitare, avendo fiducia in un qualche sistema digitale, è che questa venga sfruttata in modo malevolo, portando a una sorta di tradimento".

Il modello di sicurezza Zero Trust si basa sulla convinzione che le aziende non debbano fidarsi in modo automatico di nulla, all'interno o all'esterno del proprio perimetro, e debbano invece verificare tutto ciò che cerca di connettersi ai propri sistemi prima di concedere l'accesso. In un modello Zero Trust gli utenti hanno un'identità unica e fissa, e si creano connessioni puntuali one-to-one tra l’utente e le risorse a cui deve accedere. Uno dei principali vantaggi di questo modello è che la compromissione di un asset specifico non mette a rischio l'intera azienda.

Un punto debole del modello originale di sicurezza Zero Trust era che le connessioni stabilite tra un utente e le risorse di rete potevano durare per un periodo di tempo prolungato. Questo potenziale vettore d'attacco può essere attenuato da un modello ampliato, in cui il diritto di un utente di accedere alle risorse è continuamente verificato - idealmente a livello di singolo pacchetto.

Oltre alla verifica continua, un efficace modello Zero Trust deve supportare l'accesso di nuova generazione. Come spiegato da Chase Cunningham in un recente blog per Forrester, l'accesso di nuova generazione comprende una serie di funzionalità tra cui single sign-on, autenticazione multi-factor e correlazione tra accesso e utenti, ovvero: chi fa cosa, dove e perché?

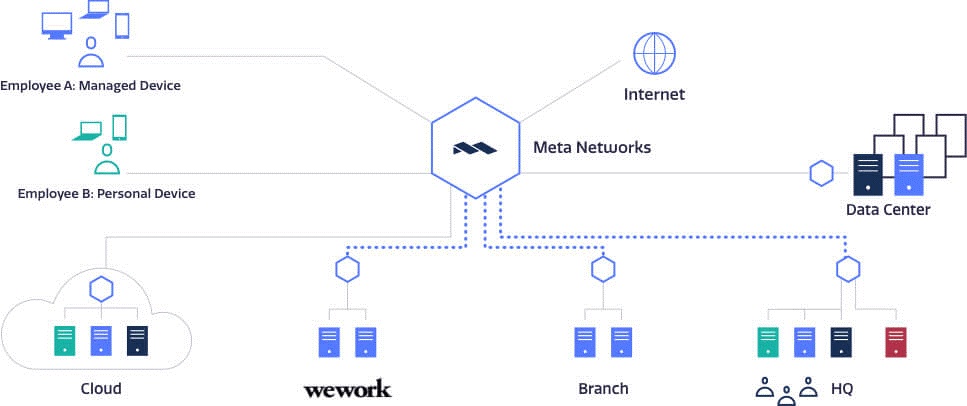

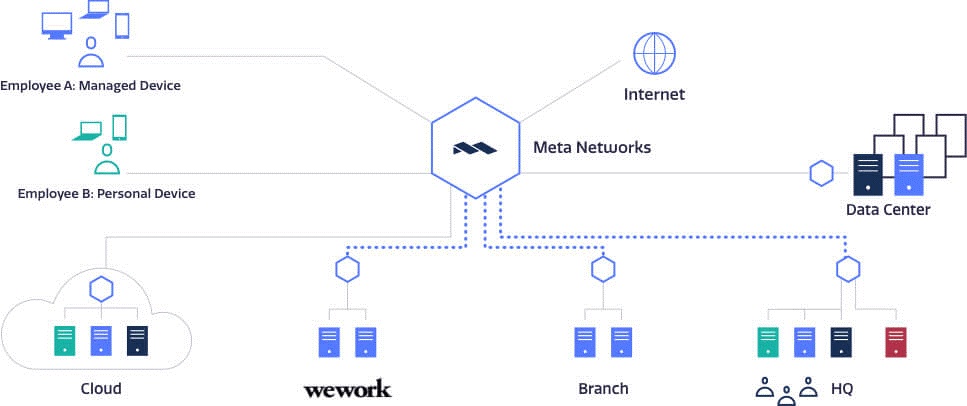

Il framework SDP consente connessioni di rete one-to-one che vengono create dinamicamente su richiesta tra l'utente e le risorse specifiche a cui deve accedere - tutto il resto sul NaaS resta invisibile. Nessun accesso è possibile a meno che non sia esplicitamente autorizzato, e ogni concessione è continuamente verificata a livello di pacchetto.

Una volta che i data center, i cloud e le filiali entrano a far parte del NaaS, saranno le policy a definire ciò che è visibile agli utenti autenticati.

Con attacchi alla sicurezza che si fanno sempre più sofisticati e impattanti, le organizzazioni IT devono muoversi rapidamente per adottare il nuovo modello di protezione. Molti scopriranno che il punto di partenza ottimale è quello in cui l'attuale modello di sicurezza presenta i maggiori punti deboli - l'accesso remoto - e cercheranno di sostituire le VPN con un perimetro Zero Trust definito dal software.

Luca Maiocchi, Country Manager di Proofpoint Italia, ricapitola i punti di forza di questa soluzione, i motivi che hanno spinto al passaggio dai modelli tradizionali di cyber security a uno basato sulla fiducia zero, e i vantaggi che ne derivano.

Dalla VPN allo Zero Trust

Il modello tradizionale di sicurezza delle reti è stato progettato per collegare i lavoratori della sede centrale o di una filiale alle risorse di cui necessitavano, collocate nei data center. All'epoca, i lavoratori remoti erano relativamente pochi e si collegavano alla rete di casa utilizzando il meccanismo complesso della VPN.

Oggi, la maggior parte dei dipendenti lavora in remoto almeno qualche giorno alla settimana e praticamente tutte le organizzazioni si avvalgono di più servizi cloud pubblici. Questi fattori, uniti alle vulnerabilità di sicurezza associate alle VPN, fanno sì che il modello tradizionale non sia più efficace.

La fine della fiducia

Un difetto fondamentale nell'uso delle VPN per l'accesso remoto è che una volta autenticati, gli utenti sono considerati affidabili e viene loro garantito accesso esteso. Di conseguenza, una volta che un cyber criminale penetra nei firewall di un'organizzazione può muoversi attraverso la rete con poca o nessuna resistenza.

Nel 2010 John Kindervag ha creato il modello di sicurezza Zero Trust. In un recente articolo, l’autore ha discusso di come la fiducia sia in sostanza un'emozione umana e ha aggiunto che "non ha ragione di esistere nei sistemi digitali, come le reti. Non c'è spazio per il concetto di "fiducia" in questi sistemi, se non quello di poter essere usata da attori malintenzionati, che la sfruttano per il proprio guadagno. L'unica cosa che può capitare, avendo fiducia in un qualche sistema digitale, è che questa venga sfruttata in modo malevolo, portando a una sorta di tradimento".

Il modello di sicurezza Zero Trust si basa sulla convinzione che le aziende non debbano fidarsi in modo automatico di nulla, all'interno o all'esterno del proprio perimetro, e debbano invece verificare tutto ciò che cerca di connettersi ai propri sistemi prima di concedere l'accesso. In un modello Zero Trust gli utenti hanno un'identità unica e fissa, e si creano connessioni puntuali one-to-one tra l’utente e le risorse a cui deve accedere. Uno dei principali vantaggi di questo modello è che la compromissione di un asset specifico non mette a rischio l'intera azienda.

Portare lo Zero-Trust a un nuovo livello

Un punto debole del modello originale di sicurezza Zero Trust era che le connessioni stabilite tra un utente e le risorse di rete potevano durare per un periodo di tempo prolungato. Questo potenziale vettore d'attacco può essere attenuato da un modello ampliato, in cui il diritto di un utente di accedere alle risorse è continuamente verificato - idealmente a livello di singolo pacchetto.

Oltre alla verifica continua, un efficace modello Zero Trust deve supportare l'accesso di nuova generazione. Come spiegato da Chase Cunningham in un recente blog per Forrester, l'accesso di nuova generazione comprende una serie di funzionalità tra cui single sign-on, autenticazione multi-factor e correlazione tra accesso e utenti, ovvero: chi fa cosa, dove e perché?

Il Network-as-a-Service (NaaS) Zero Trust

Il modo migliore per affrontare le criticità insite nel modello di sicurezza di rete tradizionale è quello di sostituire l'approccio incentrato sul luogo con un approccio basato sull'identità, che includa sia la segmentazione dinamica della rete per il singolo utente che una continua autenticazione. Un NaaS cloud-native viene costruito intorno a un'architettura Zero Trust in cui ogni utente ha un'identità unica e fissa ed è vincolato da un perimetro definito dal software (SDP).Il framework SDP consente connessioni di rete one-to-one che vengono create dinamicamente su richiesta tra l'utente e le risorse specifiche a cui deve accedere - tutto il resto sul NaaS resta invisibile. Nessun accesso è possibile a meno che non sia esplicitamente autorizzato, e ogni concessione è continuamente verificata a livello di pacchetto.

Una volta che i data center, i cloud e le filiali entrano a far parte del NaaS, saranno le policy a definire ciò che è visibile agli utenti autenticati.

Dalla teoria alla pratica

Un modello di sicurezza Zero Trust è fondamentale nell'era della trasformazione digitale. In contrasto con il vecchio approccio (“fidati ma verifica”), questo nuovo modo di pensare si basa sul non fidarsi mai, sul verificare continuamente, oltre a minimizzare l'accesso alle risorse di un'azienda con una microsegmentazione dinamica.Con attacchi alla sicurezza che si fanno sempre più sofisticati e impattanti, le organizzazioni IT devono muoversi rapidamente per adottare il nuovo modello di protezione. Molti scopriranno che il punto di partenza ottimale è quello in cui l'attuale modello di sicurezza presenta i maggiori punti deboli - l'accesso remoto - e cercheranno di sostituire le VPN con un perimetro Zero Trust definito dal software.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab