Bug critico nei server Nvidia DGX, pubblicate 9 patch su 10

Nvidia ha pubblicato nove patch che correggono altrettante vulnerabilità dei server DGX-1, DGX-2 e DGX A100. Ne manca una sola all'appello, arriverà nel 2021.

Nvidia ha pubblicato una patch per una serie di bug critici che interessano la gamma di server DGX indirizzati alle applicazioni di deep learning. Sono coinvolti i server Nvidia DGX-1, DGX-2 e DGX A100. Sfruttando la vulnerabilità, un cyber criminale potrebbe eseguire codice da remoto, mettere in atto un'escalation dei privilegi e accedere ai dati sensibili. La notizia è preoccupante perché i prodotti di questa categoria sono in uso a governi e ad alcune delle più importanti aziende del mondo.

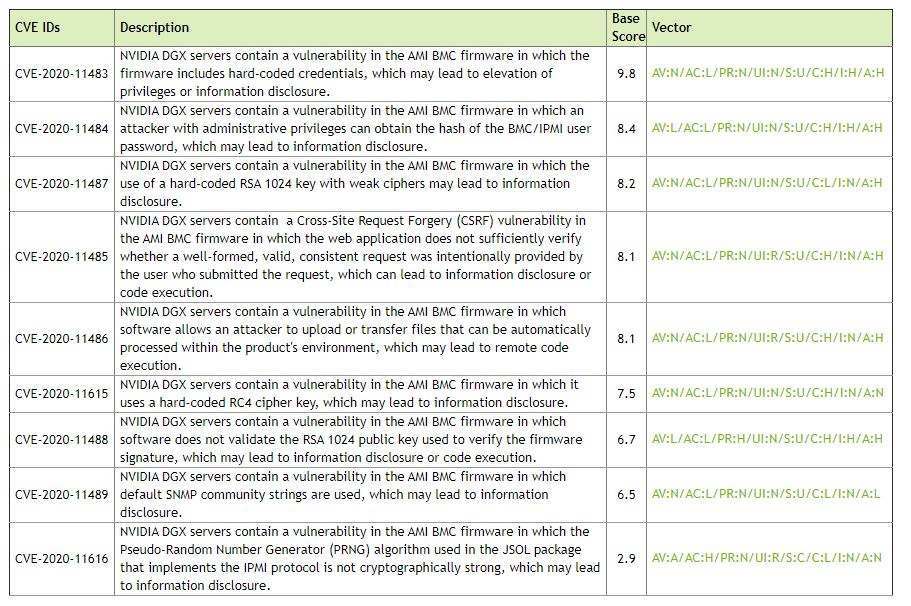

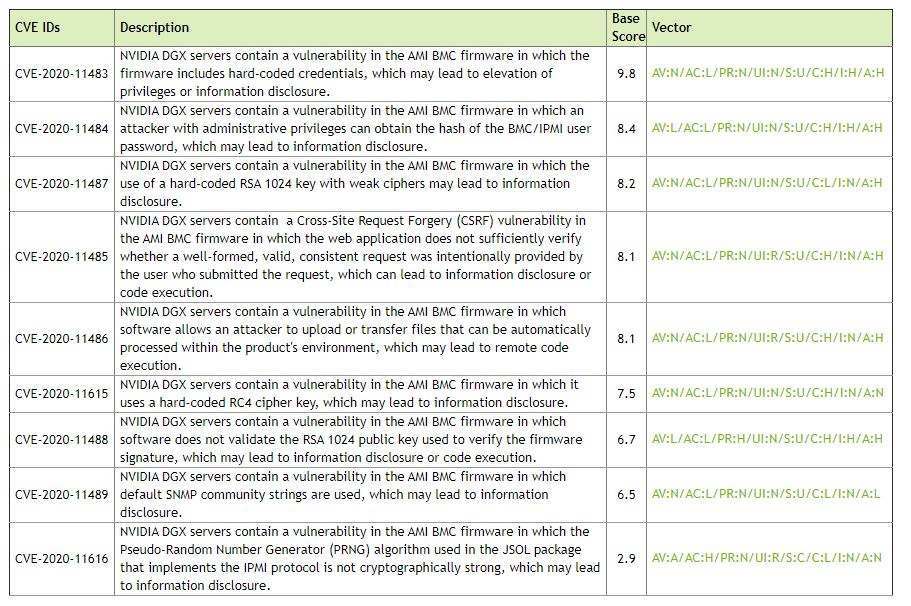

Le patch pubblicate sono in tutto nove (quattro di alta gravità, tre di gravità media e una di gravità bassa) ciascuna delle quali risolve una vulnerabilità dei sistemi HPC DGX impiegati per attività di Intelligenza Artificiale, apprendimento automatico e modellazione dei dati. Tutti i bug sono riconducibili al firmware del controller di gestione DGX AMI Baseboard Management Controller. L'elenco completo è alla pagina ufficiale di Nvidia.

Il ricercatore di sicurezza Sergey Gordeychik, a cui è riconosciuta la scoperta di alcuni dei bug, reputa che "gli attacchi possono avvenire da remoto. Oppure se un attaccante può fare il root di uno dei box e ottenere l'accesso al BMC può sfruttare l'architettura OOB per mettere in scacco l'intero datacenter […] se ottiene l'accesso Out-Of-Band, è game over per il bersaglio".

Considerato il tipo di attività svolta dai server Nvidia interessati, il ricercatore non esclude un boicottaggio dei modelli affinché producano previsioni errate o l'infezione di modello di intelligenza artificiale.

In questo caso il problema è legato a una chiave RSA 1024 che fa uso di cifrari deboli, e che per questo potrebbe portare alla divulgazione di informazioni. Nvidia scrive che "per mitigare i problemi di sicurezza è consigliabile limitare la connettività al BMC, inclusa l'interfaccia utente Web, e alle reti di gestione".

Le prospettive illustrate da Gordeychik durante la sua presentazione alla conferenza CodeBlue 2020 di Tokyo non sono rassicuranti: "gli hacker sono ben consapevoli dei problemi di infrastruttura AI e ML e li sfruttano negli attacchi".

Le patch pubblicate sono in tutto nove (quattro di alta gravità, tre di gravità media e una di gravità bassa) ciascuna delle quali risolve una vulnerabilità dei sistemi HPC DGX impiegati per attività di Intelligenza Artificiale, apprendimento automatico e modellazione dei dati. Tutti i bug sono riconducibili al firmware del controller di gestione DGX AMI Baseboard Management Controller. L'elenco completo è alla pagina ufficiale di Nvidia.

Il ricercatore di sicurezza Sergey Gordeychik, a cui è riconosciuta la scoperta di alcuni dei bug, reputa che "gli attacchi possono avvenire da remoto. Oppure se un attaccante può fare il root di uno dei box e ottenere l'accesso al BMC può sfruttare l'architettura OOB per mettere in scacco l'intero datacenter […] se ottiene l'accesso Out-Of-Band, è game over per il bersaglio".

Considerato il tipo di attività svolta dai server Nvidia interessati, il ricercatore non esclude un boicottaggio dei modelli affinché producano previsioni errate o l'infezione di modello di intelligenza artificiale.

Una vulnerabilità resta senza patch

La decima vulnerabilità, identificata dalla sigla CVE-2020-11487, resterà senza patch fino al secondo trimestre del 2021. Si tratta di un bug ad alta gravità che interessa specificamente i server DGX A100.

In questo caso il problema è legato a una chiave RSA 1024 che fa uso di cifrari deboli, e che per questo potrebbe portare alla divulgazione di informazioni. Nvidia scrive che "per mitigare i problemi di sicurezza è consigliabile limitare la connettività al BMC, inclusa l'interfaccia utente Web, e alle reti di gestione".

I problemi non sono solo di Nvidia

Sergey Gordeychik ha scoperto che gli stessi problemi possono interessare anche altri fornitori. Il motivo è la catena di fornitura comune: Nvidia utilizza una scheda BMC di Quanta Computers, basata sul software AMI. La stessa scheda è usata anche da IBM (BMC Advanced System Management), Lenovo (nel modulo di gestione ThinkServer), Hewlett-Packard Enterprise Megarac, Mikrobits (Mikrotik), Netapp, ASRockRack IPMI, Asus ASMB9-iKVM, Computer DEPO, Gooxi BMC, Nove CVE e le schede madri Tyan e Gigabyte IPMI.Le prospettive illustrate da Gordeychik durante la sua presentazione alla conferenza CodeBlue 2020 di Tokyo non sono rassicuranti: "gli hacker sono ben consapevoli dei problemi di infrastruttura AI e ML e li sfruttano negli attacchi".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab