Identity security, il futuro della cyber security

CyberArk punta sulla Identity Security per fronteggiare le minacce alla cyber security che caratterizzano lo smart working e la migrazione cloud.

Il mercato italiano della cyber security sta maturando. Dopo anni di scarsi investimenti, è arrivata la consapevolezza che bisogna cambiare registro. A fare da traino è stata la pandemia, con lo smart working, il relativo dissolvimento del perimetro aziendale, e la migrazione cloud. Condizioni che hanno posto le aziende di tutte le dimensioni e di tutti i settori davanti a importanti sfide di cyber security.

Sfide che CyberArk ha raccolto con il suo approccio basato sull'Identity Security e con una nuova soluzione completamente cloud che ha esordito il 10 novembre. Paolo Lossa, Country Sales Manager di CyberArk Italia, spiega che il tema dell'identità e dei rischi di cyber security legati allo smart working sono diventati di estrema rilevanza per le aziende.

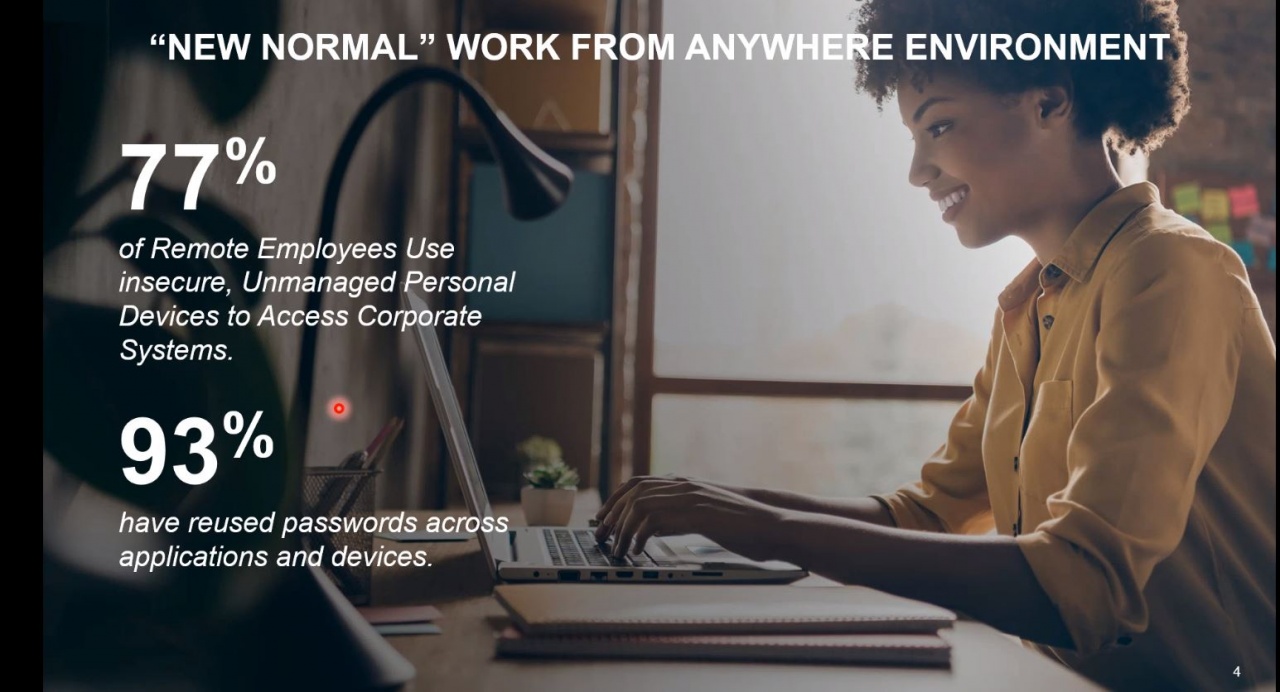

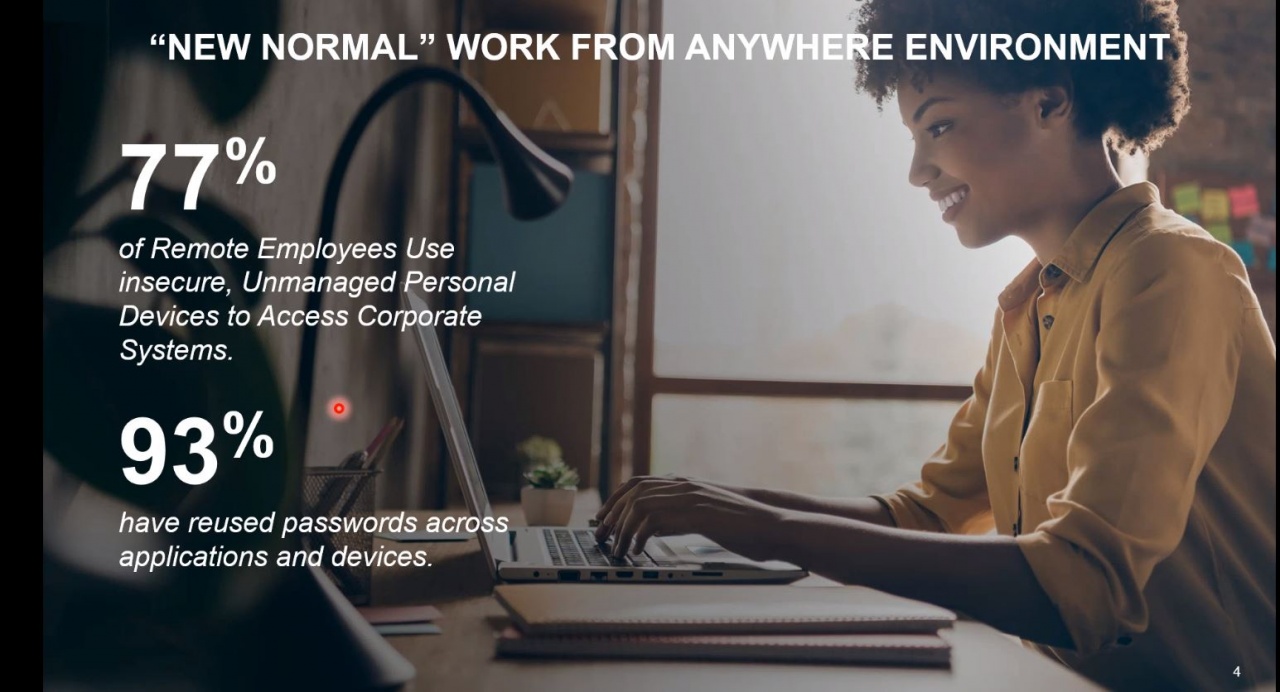

I dati mostrati nel corso dell'evento stampa virtuale mostrano che il 77% degli impiegati accede ai servizi IT aziendali da remoto usando dispositivi BYOD non gestiti e creando gravi rischia alla sicurezza aziendale. In assenza di una soluzione per la gestione delle password, nel 93% dei casi le persone tendono a usare le stesse password su più applicazioni e dispositivi.

Ancora, il 29% degli utenti ammette di condividere il proprio dispositivo di lavoro con la famiglia. Questo riconduce al tema principale: l'evoluzione del lavoro da remoto sta avendo un impatto incredibile su tutti i temi legati all'identity, e in particolare sul tema privilege.

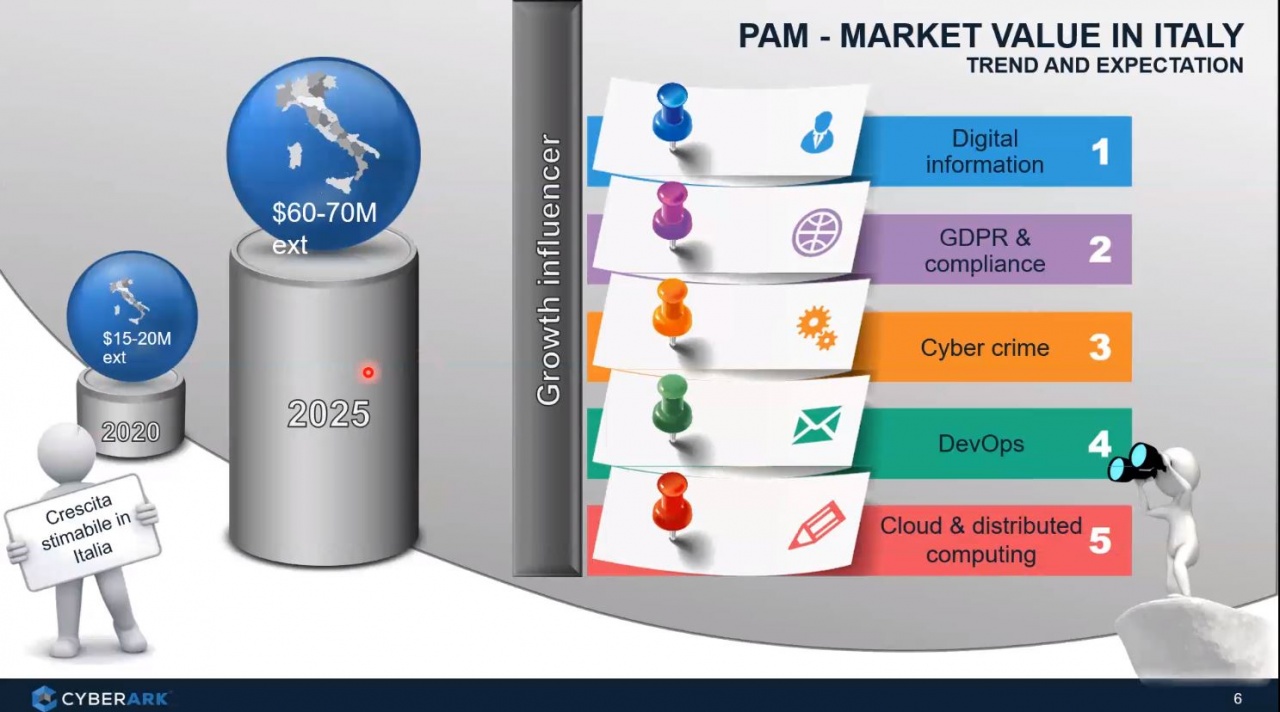

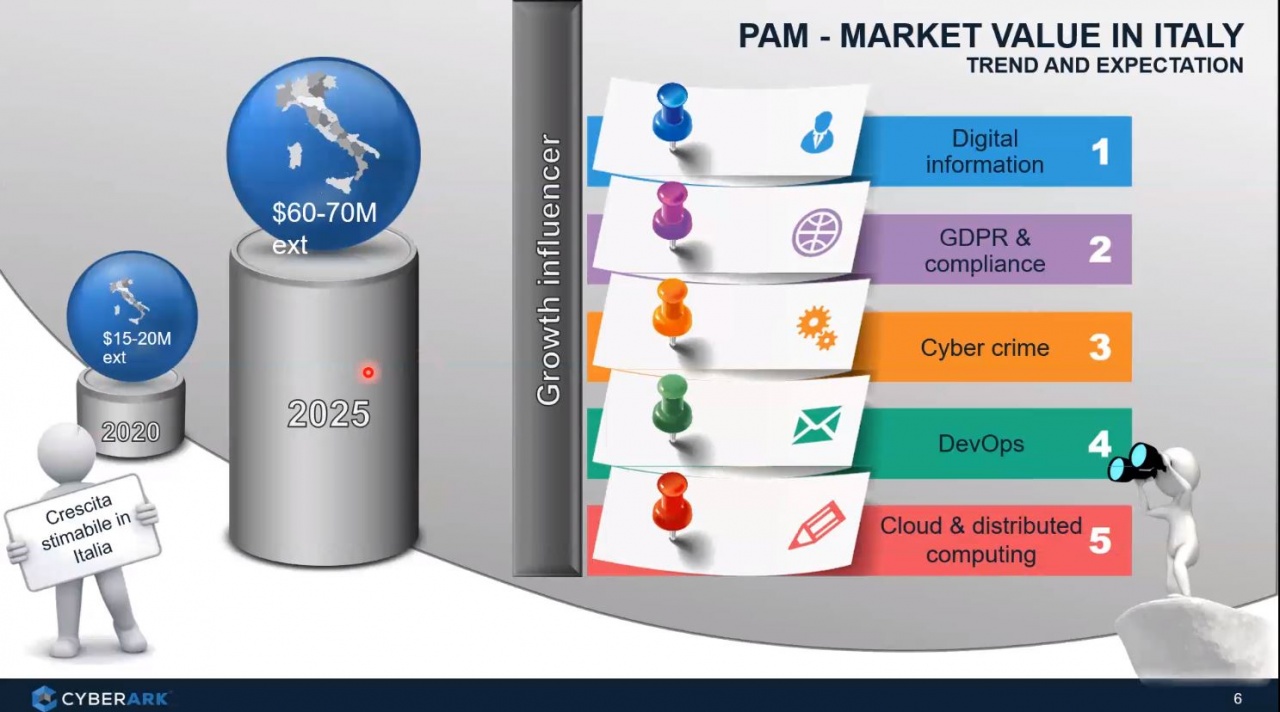

Attingendo ai dati in suo possesso relativi al mercato mondiale, all'Italia e collezionati dal rapporto diretto con i clienti, Lossa stima che il valore del mercato PAM (Privileged Access Management) del Belpaese passerà dai 15-20 milioni di euro del 2020 a 60-70 milioni di euro nel 2025. Un balzo in avanti che apre eccezionali opportunità di business. E che sarà favorito dalla digital information, dall'allineamento con il GDPR, dai cyber attacchi e dai problemi alla sicurezza legati a cloud e DevOps.

In particolare, in relazione al cloud il proposito di Cyber Ark è collaborare con le principali piattaforme di cloud pubblico e lavorare con tool specializzati nell'ambito della cloud cyber security. E di muoversi su una logica basta sull'affitto e non sull'acquisto delle licenze.

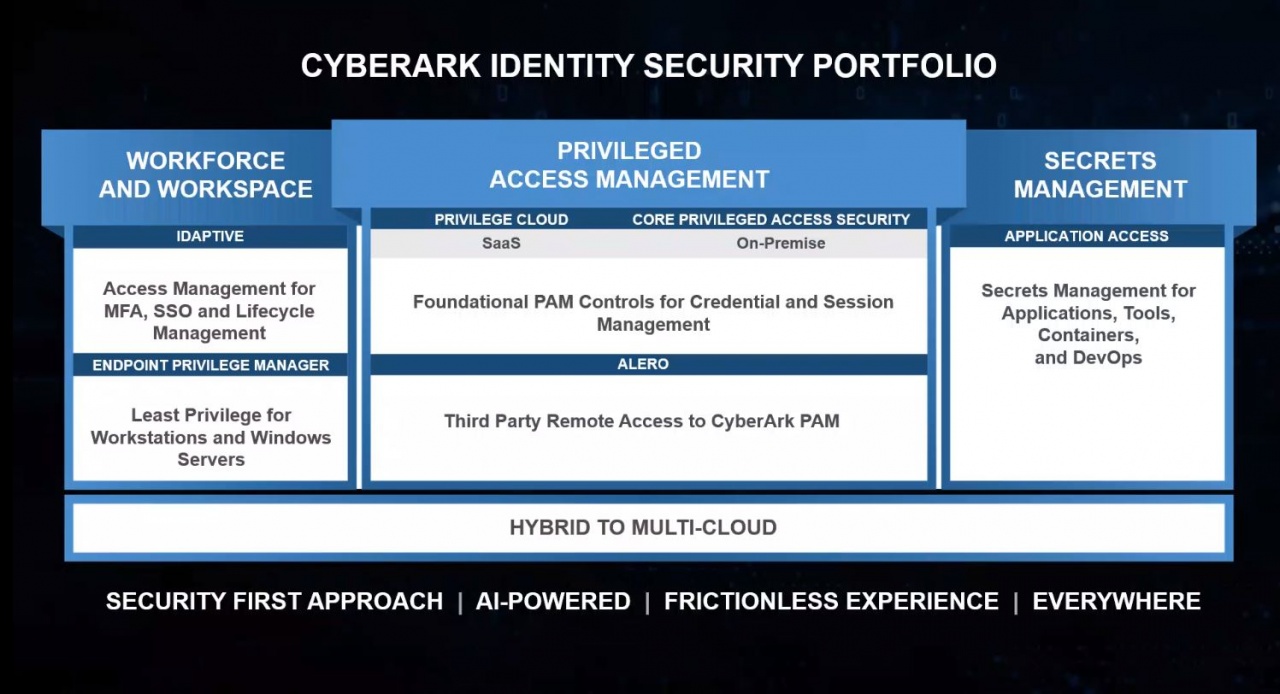

Massimo Carlotti, Presales Team Leader, entra nello specifico delle soluzioni CyberArk. Il punto di partenza è la consapevolezza che il perimetro non è più definito. La conseguenza è che si torna a indirizzare l'associazione fra identità e privilegi. Identità che non significa necessariamente utenti in carne e ossa. Significa tutto ciò che fa uso delle risorse IT, e che per farlo necessita di un privilegio associato.

Si parla di tutti gli utenti, tecnici e non, di entità legate ad applicazioni, come i bot, di interlocutori esterni e interni all'azienda, umani e non. Oggi c'è un mix di oggetti che popola gli ambienti IT in maniera dispersa e distribuita. Ed è in questo frangente che l'associazione fra identità e privilegi sta diventando fondamentale: è l'elemento di base su cui definire le misure protettive.

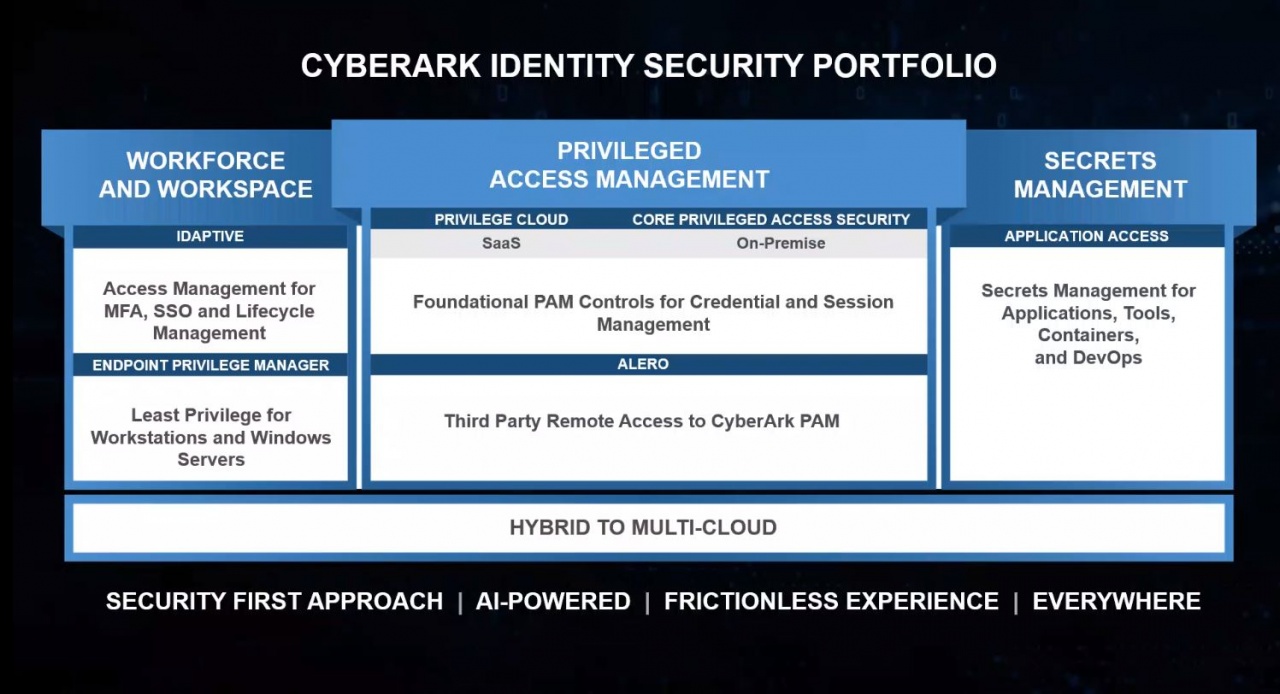

CyberArk propone una soluzione modulare che permette di creare soluzioni personalizzate per le esigenze di ciascun cliente. Il cuore della proposta è appunto la parte PAM, che prevede la custodia delle credenziali in repository super protetti, che vengono controllati e verificati periodicamente. Tali credenziali vengono messe a disposizione degli utenti senza che questi ultimi necessariamente le conoscano.

Sono una sorta di chiave che consente l'accesso si sistemi, e che simbolicamente è soprannominata secret. Ogni utente che deve lavorare non ha visibilità sulle credenziali, riceve un secret che gli permette di lavorare in maniera agevole e immediata, con permessi cuciti su misura delle sue necessità. Un'attività automatica di analytics monitora tutto quello che accade ed evidenzia eventuali pattern pericolosi.

La novità che CyberArk ha portato a questo modello di base è l'evoluzione nel mondo cloud. Lo stesso tipo di sicurezza che prima era fornita on premise adesso viene erogata come SaaS. Questo porta l'infrastruttura CyberArk ad essere disponibile fuori dal perimetro aziendale, e ad essere fruibile senza dipendere da VPN e simili.

Ovviamente questo approccio alla sicurezza sottintende la presenza di una filosofia Zero Trust che permette di sganciarsi dalla subordinazione a ulteriori infrastrutture. Il beneficio per i dipendenti è la possibilità di raggiungere l'infrastruttura in maniera semplice, tramite browser, senza sottostare all'uso di credenziali. Questa semplicità porta gli utenti stessi a non cercare di bypassare i controlli o i sistemi di sicurezza. In sintesi, migliora l'esperienza d'uso, mantenendo intatta la cyber security.

Ovviamente questo approccio alla sicurezza sottintende la presenza di una filosofia Zero Trust che permette di sganciarsi dalla subordinazione a ulteriori infrastrutture. Il beneficio per i dipendenti è la possibilità di raggiungere l'infrastruttura in maniera semplice, tramite browser, senza sottostare all'uso di credenziali. Questa semplicità porta gli utenti stessi a non cercare di bypassare i controlli o i sistemi di sicurezza. In sintesi, migliora l'esperienza d'uso, mantenendo intatta la cyber security.

L'altro beneficio è che lo stesso approccio è applicato all'interazione fra sistemi e sistemi, application to application. Le credenziali, che non sono note nemmeno ai sistemisti, sono occultate, vengono continuamente monitorate e sono rese disponibili solo quando le attività dell'applicativo chiamante presuppongono l'accesso all'applicativo chiamato. L'integrazione è totale con librerie di programmazione, DevOps, e tutto il resto.

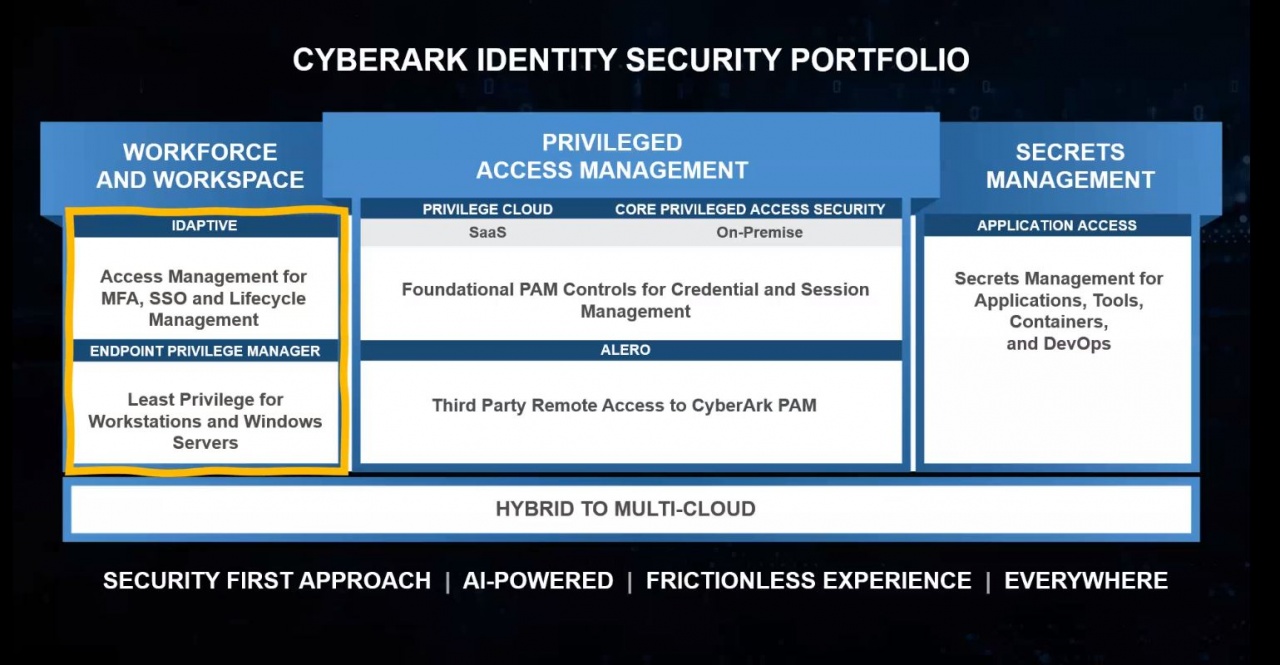

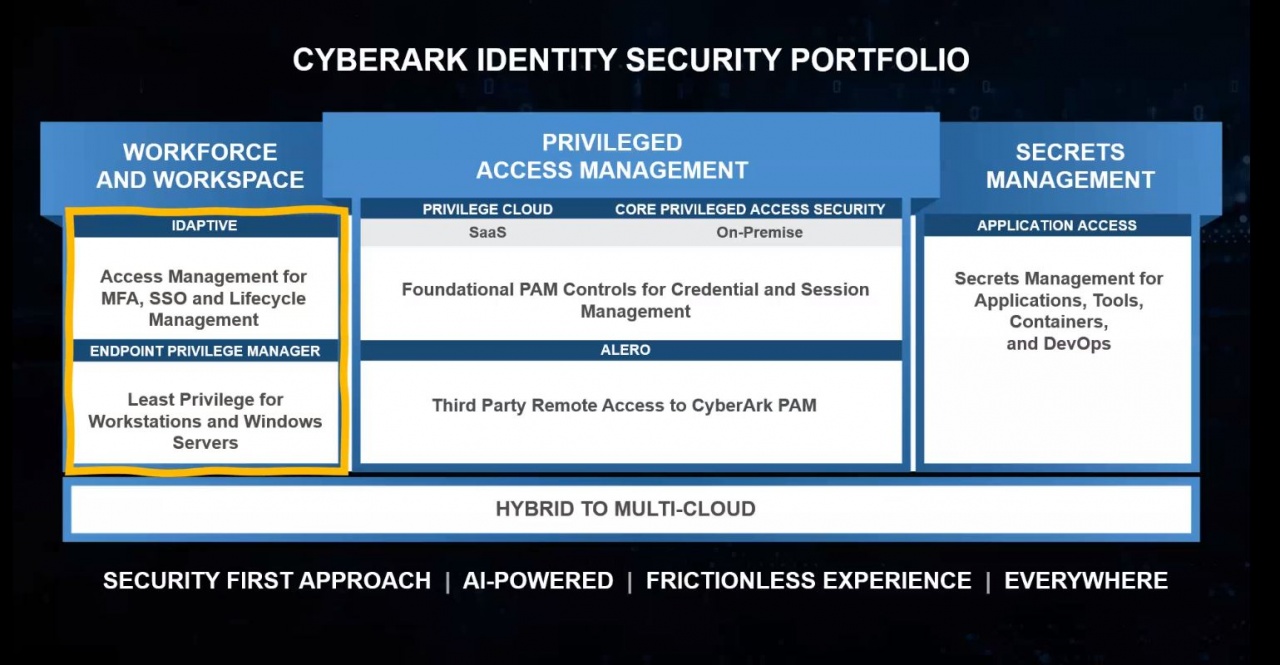

L'ulteriore implementazione è quella che si vede nella slide qui sopra: non si cono più solo le credenziali, ma anche i privilegi. E la filosofia è quella Least Privilege, come vuole il modello Zero Trust. A ciascuna risorsa/utenza vengono assegnati i permessi strettamente necessari per garantirne l'operatività. Nulla di meno per non penalizzare il lavoro, nulla di più perché si aprirebbero dei varchi nella cyber security.

La logica dei privilegi minimi è seguita anche nella gestione degli endpoint e degli applicativi. E la logica stessa è rafforzata da dinamiche di access management come MFA e Single Sign-On. Entrambi sono concetti non nuovi, che fino a poco tempo fa erano considerati eccessivi. Adesso, con l'uso preponderante del cloud, vengono erogate come servizio SaaS e sono ben accette.

I clienti italiani sembrano avere ben percepito l'offerta, soprattutto per la parte least privilege. Lo spazio di crescita è ampio perché la tematica sta diventando sempre più matura in aziende di tutti i settori. Alcuni, come quello financial, li hanno percepiti per primi, ora l'adozione si sta ampliando ad alteri settori.

Del resto, fa notare CyberArk, in Italia l'adozione stessa della SaaS è solo all'inizio. Da combattere è la gelosia delle informazioni che caratterizza le aziende. Tuttavia, i benefici apportati dalle nuove soluzioni stanno favorendo il passaggio alle alternative cloud. Prima fra tutti la sicurezza da remoto senza appoggiarsi alle VPN. In secondo luogo sta maturando la consapevolezza di dover indirizzare la sicurezza delle applicazioni.

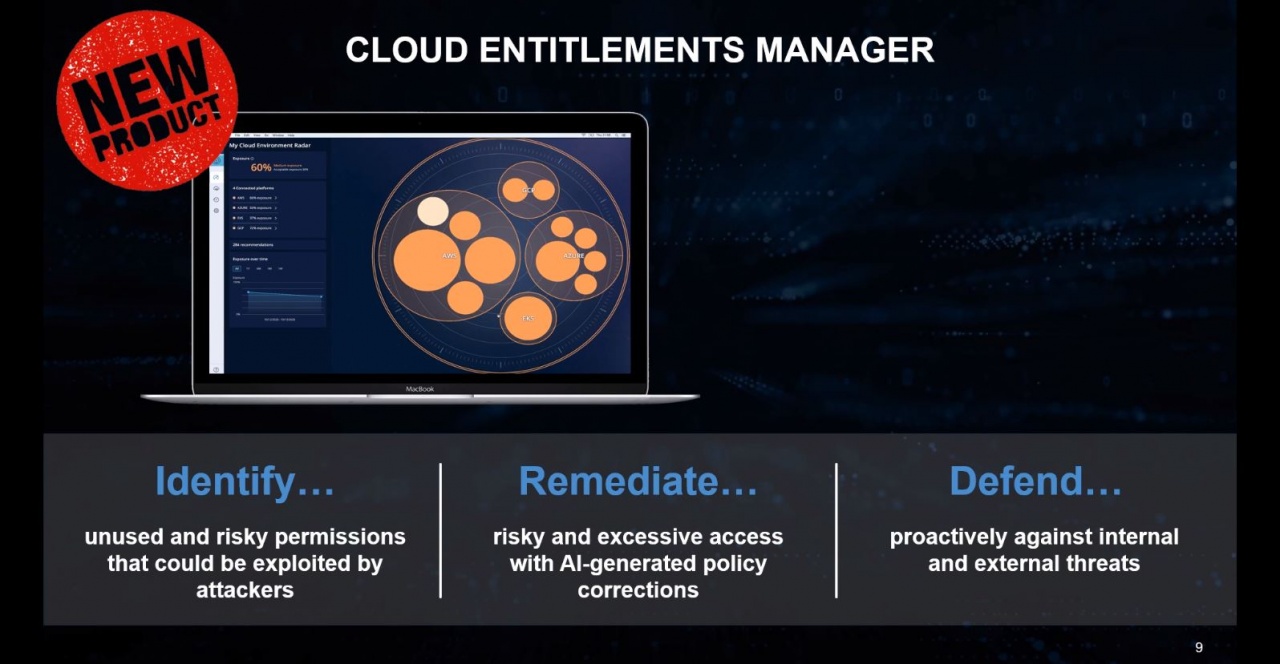

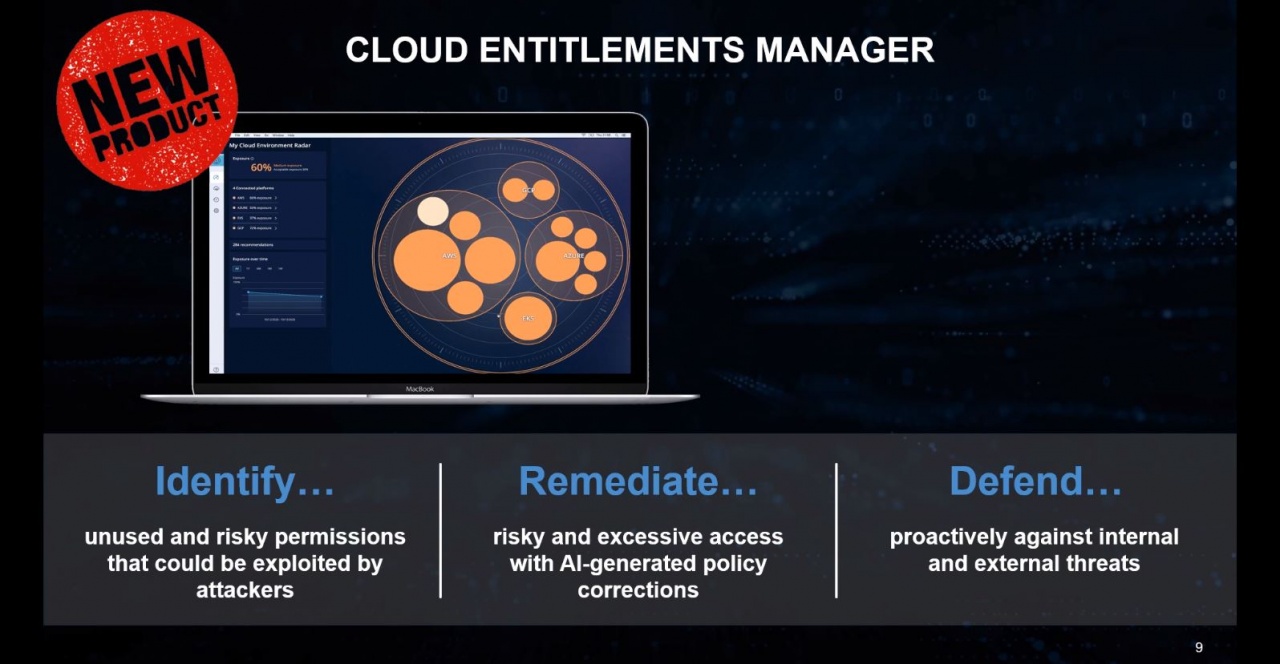

Il 10 novembre CyberArk ha svelato una nuova soluzione completamente cloud. Fortemente orientata al least privilege, tiene conto dello shared responsability module (quella responsabilità condivisa che molti ignorano, mettendo a rischio i dati aziendali) e consente un'assegnazione dei privilegi governata e monitorata. Permette di analizzare gli ambienti cloud, le autorizzazioni, gli artefatti, i privilegi assegnati. Più importante, supporta tre punti principali e nevralgici: l'assesssment, la remediation e la logica difensiva, a cui fa capo quel principio di continua verifica che attiva automaticamente l'azione preventiva e una migliore copertura contro le cyber minacce.

CyberArk si aspetta un buon riscontro da parte dei clienti perché questi ultimi hanno ormai percepito chiaramente e in maniera impellente l'esigenza di capire come funzionano gli ambienti cloud a cui si sono affidati, loro malgrado. La migrazione cloud affrettata che è stata scelta in emergenza per fronteggiare una catastrofe ha portato molte aziende a tuffarsi in un ambiente sconosciuto, senza capirlo. Prima che sia troppo tardi bisogna comprendere, imparare a gestire la novità e a governarla con padronanza.

CyberArk si aspetta un buon riscontro da parte dei clienti perché questi ultimi hanno ormai percepito chiaramente e in maniera impellente l'esigenza di capire come funzionano gli ambienti cloud a cui si sono affidati, loro malgrado. La migrazione cloud affrettata che è stata scelta in emergenza per fronteggiare una catastrofe ha portato molte aziende a tuffarsi in un ambiente sconosciuto, senza capirlo. Prima che sia troppo tardi bisogna comprendere, imparare a gestire la novità e a governarla con padronanza.

Sfide che CyberArk ha raccolto con il suo approccio basato sull'Identity Security e con una nuova soluzione completamente cloud che ha esordito il 10 novembre. Paolo Lossa, Country Sales Manager di CyberArk Italia, spiega che il tema dell'identità e dei rischi di cyber security legati allo smart working sono diventati di estrema rilevanza per le aziende.

I dati mostrati nel corso dell'evento stampa virtuale mostrano che il 77% degli impiegati accede ai servizi IT aziendali da remoto usando dispositivi BYOD non gestiti e creando gravi rischia alla sicurezza aziendale. In assenza di una soluzione per la gestione delle password, nel 93% dei casi le persone tendono a usare le stesse password su più applicazioni e dispositivi.

Ancora, il 29% degli utenti ammette di condividere il proprio dispositivo di lavoro con la famiglia. Questo riconduce al tema principale: l'evoluzione del lavoro da remoto sta avendo un impatto incredibile su tutti i temi legati all'identity, e in particolare sul tema privilege.

Italia: un mercato ad alto potenziale

Attingendo ai dati in suo possesso relativi al mercato mondiale, all'Italia e collezionati dal rapporto diretto con i clienti, Lossa stima che il valore del mercato PAM (Privileged Access Management) del Belpaese passerà dai 15-20 milioni di euro del 2020 a 60-70 milioni di euro nel 2025. Un balzo in avanti che apre eccezionali opportunità di business. E che sarà favorito dalla digital information, dall'allineamento con il GDPR, dai cyber attacchi e dai problemi alla sicurezza legati a cloud e DevOps.

In particolare, in relazione al cloud il proposito di Cyber Ark è collaborare con le principali piattaforme di cloud pubblico e lavorare con tool specializzati nell'ambito della cloud cyber security. E di muoversi su una logica basta sull'affitto e non sull'acquisto delle licenze.

Identity Security

Massimo Carlotti, Presales Team Leader, entra nello specifico delle soluzioni CyberArk. Il punto di partenza è la consapevolezza che il perimetro non è più definito. La conseguenza è che si torna a indirizzare l'associazione fra identità e privilegi. Identità che non significa necessariamente utenti in carne e ossa. Significa tutto ciò che fa uso delle risorse IT, e che per farlo necessita di un privilegio associato.

Si parla di tutti gli utenti, tecnici e non, di entità legate ad applicazioni, come i bot, di interlocutori esterni e interni all'azienda, umani e non. Oggi c'è un mix di oggetti che popola gli ambienti IT in maniera dispersa e distribuita. Ed è in questo frangente che l'associazione fra identità e privilegi sta diventando fondamentale: è l'elemento di base su cui definire le misure protettive.

CyberArk propone una soluzione modulare che permette di creare soluzioni personalizzate per le esigenze di ciascun cliente. Il cuore della proposta è appunto la parte PAM, che prevede la custodia delle credenziali in repository super protetti, che vengono controllati e verificati periodicamente. Tali credenziali vengono messe a disposizione degli utenti senza che questi ultimi necessariamente le conoscano.

Sono una sorta di chiave che consente l'accesso si sistemi, e che simbolicamente è soprannominata secret. Ogni utente che deve lavorare non ha visibilità sulle credenziali, riceve un secret che gli permette di lavorare in maniera agevole e immediata, con permessi cuciti su misura delle sue necessità. Un'attività automatica di analytics monitora tutto quello che accade ed evidenzia eventuali pattern pericolosi.

La novità che CyberArk ha portato a questo modello di base è l'evoluzione nel mondo cloud. Lo stesso tipo di sicurezza che prima era fornita on premise adesso viene erogata come SaaS. Questo porta l'infrastruttura CyberArk ad essere disponibile fuori dal perimetro aziendale, e ad essere fruibile senza dipendere da VPN e simili.

Ovviamente questo approccio alla sicurezza sottintende la presenza di una filosofia Zero Trust che permette di sganciarsi dalla subordinazione a ulteriori infrastrutture. Il beneficio per i dipendenti è la possibilità di raggiungere l'infrastruttura in maniera semplice, tramite browser, senza sottostare all'uso di credenziali. Questa semplicità porta gli utenti stessi a non cercare di bypassare i controlli o i sistemi di sicurezza. In sintesi, migliora l'esperienza d'uso, mantenendo intatta la cyber security.

Ovviamente questo approccio alla sicurezza sottintende la presenza di una filosofia Zero Trust che permette di sganciarsi dalla subordinazione a ulteriori infrastrutture. Il beneficio per i dipendenti è la possibilità di raggiungere l'infrastruttura in maniera semplice, tramite browser, senza sottostare all'uso di credenziali. Questa semplicità porta gli utenti stessi a non cercare di bypassare i controlli o i sistemi di sicurezza. In sintesi, migliora l'esperienza d'uso, mantenendo intatta la cyber security. L'altro beneficio è che lo stesso approccio è applicato all'interazione fra sistemi e sistemi, application to application. Le credenziali, che non sono note nemmeno ai sistemisti, sono occultate, vengono continuamente monitorate e sono rese disponibili solo quando le attività dell'applicativo chiamante presuppongono l'accesso all'applicativo chiamato. L'integrazione è totale con librerie di programmazione, DevOps, e tutto il resto.

L'ulteriore implementazione è quella che si vede nella slide qui sopra: non si cono più solo le credenziali, ma anche i privilegi. E la filosofia è quella Least Privilege, come vuole il modello Zero Trust. A ciascuna risorsa/utenza vengono assegnati i permessi strettamente necessari per garantirne l'operatività. Nulla di meno per non penalizzare il lavoro, nulla di più perché si aprirebbero dei varchi nella cyber security.

La logica dei privilegi minimi è seguita anche nella gestione degli endpoint e degli applicativi. E la logica stessa è rafforzata da dinamiche di access management come MFA e Single Sign-On. Entrambi sono concetti non nuovi, che fino a poco tempo fa erano considerati eccessivi. Adesso, con l'uso preponderante del cloud, vengono erogate come servizio SaaS e sono ben accette.

L'accoglienza del mercato italiano

I clienti italiani sembrano avere ben percepito l'offerta, soprattutto per la parte least privilege. Lo spazio di crescita è ampio perché la tematica sta diventando sempre più matura in aziende di tutti i settori. Alcuni, come quello financial, li hanno percepiti per primi, ora l'adozione si sta ampliando ad alteri settori.

Del resto, fa notare CyberArk, in Italia l'adozione stessa della SaaS è solo all'inizio. Da combattere è la gelosia delle informazioni che caratterizza le aziende. Tuttavia, i benefici apportati dalle nuove soluzioni stanno favorendo il passaggio alle alternative cloud. Prima fra tutti la sicurezza da remoto senza appoggiarsi alle VPN. In secondo luogo sta maturando la consapevolezza di dover indirizzare la sicurezza delle applicazioni.

Una soluzione esordiente

Il 10 novembre CyberArk ha svelato una nuova soluzione completamente cloud. Fortemente orientata al least privilege, tiene conto dello shared responsability module (quella responsabilità condivisa che molti ignorano, mettendo a rischio i dati aziendali) e consente un'assegnazione dei privilegi governata e monitorata. Permette di analizzare gli ambienti cloud, le autorizzazioni, gli artefatti, i privilegi assegnati. Più importante, supporta tre punti principali e nevralgici: l'assesssment, la remediation e la logica difensiva, a cui fa capo quel principio di continua verifica che attiva automaticamente l'azione preventiva e una migliore copertura contro le cyber minacce.

CyberArk si aspetta un buon riscontro da parte dei clienti perché questi ultimi hanno ormai percepito chiaramente e in maniera impellente l'esigenza di capire come funzionano gli ambienti cloud a cui si sono affidati, loro malgrado. La migrazione cloud affrettata che è stata scelta in emergenza per fronteggiare una catastrofe ha portato molte aziende a tuffarsi in un ambiente sconosciuto, senza capirlo. Prima che sia troppo tardi bisogna comprendere, imparare a gestire la novità e a governarla con padronanza.

CyberArk si aspetta un buon riscontro da parte dei clienti perché questi ultimi hanno ormai percepito chiaramente e in maniera impellente l'esigenza di capire come funzionano gli ambienti cloud a cui si sono affidati, loro malgrado. La migrazione cloud affrettata che è stata scelta in emergenza per fronteggiare una catastrofe ha portato molte aziende a tuffarsi in un ambiente sconosciuto, senza capirlo. Prima che sia troppo tardi bisogna comprendere, imparare a gestire la novità e a governarla con padronanza.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La sicurezza dell'AI ai Giochi Olimpici invernali 2026: lo stress test definitivo

09-02-2026

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI industrializza il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab