Email del MISE sugli aiuti economici alle imprese è malspam

Il CSIRT ha allertato su una nuova campagna di malspam che sta circolando in Italia. Diffonde un trojan tramite la falsa promessa del MISE di aiuti finanziari alle imprese.

Ieri il CSIRT ha lanciato un nuovo allarme contro una campagna di malspam basata su false email del MISE, in cui si promettono agevolazioni fiscali e aiuti alle imprese. Lo scopo vero è quello di diffondere il malware Gozi/Ursnif, contenuto nell'allegato Word.

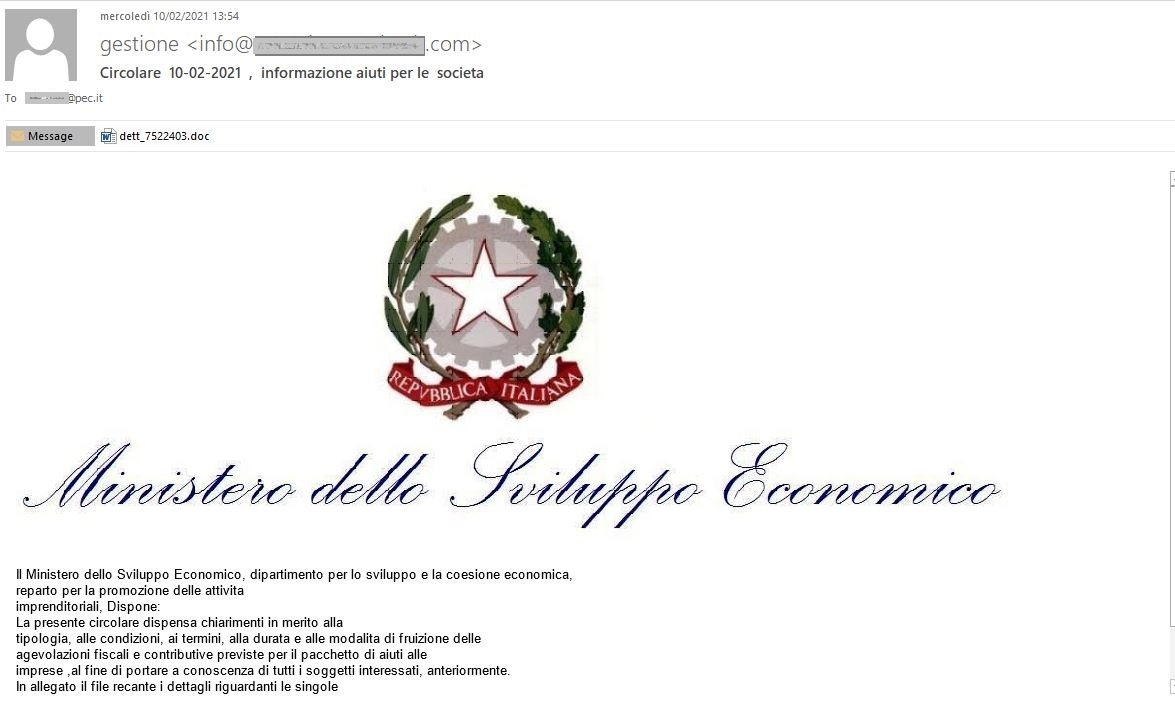

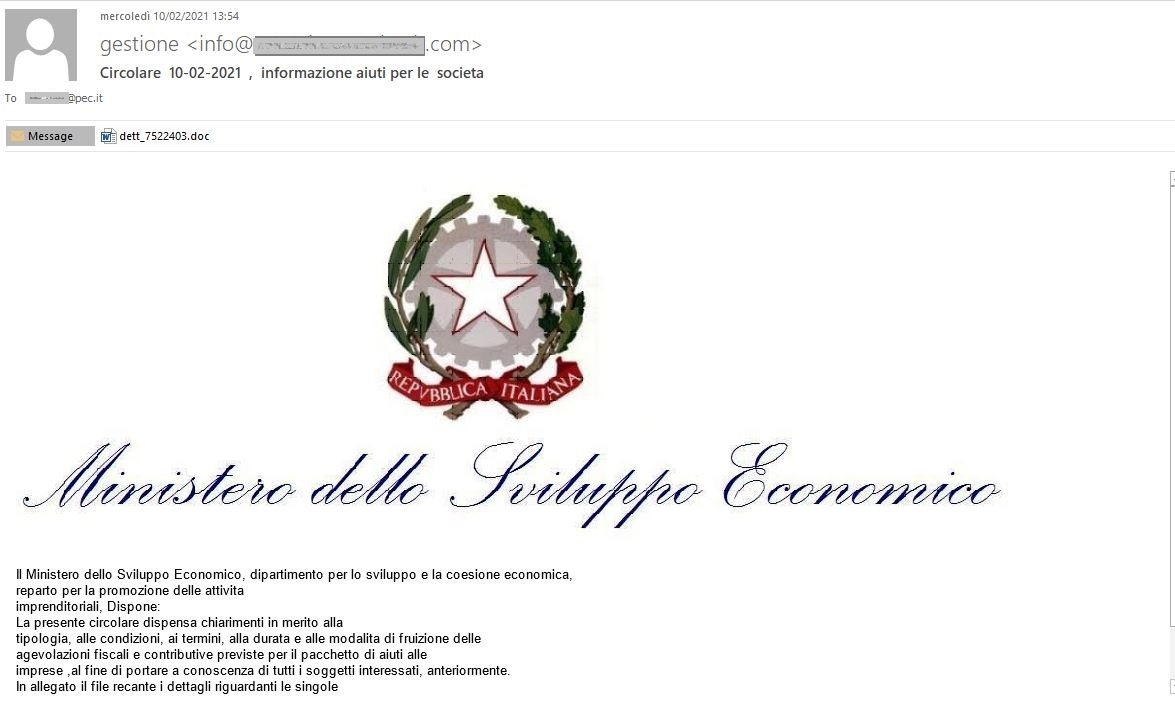

A trarre in inganno sono diversi elementi. Il primo è la grafica, che riproduce in modo molto credibile il logo del Ministero dello Sviluppo Economico. Il secondo è l'esca: sfruttando le difficoltà economiche che molte aziende stanno affrontando in tempo di pandemia, prospetta agevolazioni fiscali e aiuti alle imprese con riferimento a un non meglio precisato pacchetto di misure promosso dal Governo.

L'email di per sé è piuttosto vaga, perché non dettaglia chi può accedere ai suddetti aiuti, a quanto ammontano e a chi rivolgersi. Le omissioni sono volute, perché il testo del messaggio forza ad aprire l'allegato Word per i dettagli. È qui che scatta la trappola, perché le macro all'interno del suddetto file scaricano sul sistema il malware Gozi/Ursnif.

A novembre l'oggetto era la "riapertura graduale delle attività ai fini della ripartenza economica", a gennaio si parlava di una "sospensione invernale dell'attività economica ai fini del contenimento del virus Covid-19". Entrambe promettevano maggiori dettagli nell'allegato, che in alcuni casi era un file in formato Excel, in altri Word.

Ultimo denominatore comune, all'apertura dell'allegato veniva contattato contatta un unico link (diverso per ciascun documento) che attivava il download di una DLL con la funzione di attivare la catena d’infezione del malware. Quest'ultimo è sempre Gozi/Ursnif.

La minaccia informatica ha origini nel lontano 2006, ma nel tempo è stata perfezionata dai cyber criminali. Inizialmente venduto sul mercato nero come CaaS (Crime-as-a-Service o Cybercrime-as-a-Service), Gozi è stato sviluppato prendendo in prestito il codice da Ursnif, uno spyware risalente al 2000. La versione in circolazione oggi è a tutti gli effetti un trojan bancario, che ha funzioni di intercettare il traffico di rete, rubare credenziali e scaricare altri malware.

In precedenza sono stati individuati circa 200 domini che fanno capo a queste campagne malpsam. Quello di riferimento per la più recente del 15 febbraio è megawatt[.]casa.

Un corso di formazione sul phishing permetterebbe poi ai destinatari di insospettirsi per il tema COVID, per la vaghezza delle informazioni nel testo, che forzano all'apertura dell'allegato. Inoltre, sarebbe bene tenere presente che comunicazioni vere del MISE sono in genere pubblicate sui siti ufficiali di pertinenza.

Un'altra azione che tutte le aziende dovrebbero fare è disattivare per default le macro di Office. Questa semplice misura impedisce l'esecuzione di script potenzialmente dannosi. Non ultimo, è necessario valutare l’implementazione sui propri apparati di sicurezza degli Indicatori di Compromissione (IoC), che nel caso specifico dell'ultima campagna comprendono il DROP URL http://megawatt[.]casa/preview.jpg, il file type Win32 DLL e altri parametri indicate sul sito del CSIRT.

A trarre in inganno sono diversi elementi. Il primo è la grafica, che riproduce in modo molto credibile il logo del Ministero dello Sviluppo Economico. Il secondo è l'esca: sfruttando le difficoltà economiche che molte aziende stanno affrontando in tempo di pandemia, prospetta agevolazioni fiscali e aiuti alle imprese con riferimento a un non meglio precisato pacchetto di misure promosso dal Governo.

L'email di per sé è piuttosto vaga, perché non dettaglia chi può accedere ai suddetti aiuti, a quanto ammontano e a chi rivolgersi. Le omissioni sono volute, perché il testo del messaggio forza ad aprire l'allegato Word per i dettagli. È qui che scatta la trappola, perché le macro all'interno del suddetto file scaricano sul sistema il malware Gozi/Ursnif.

Un déjà-vu

Non è la prima volta che il Computer Security Incident Response Team – Italia (CSIRT) allerta su una campagna del genere. Allarmi identici sono stati diffusi a gennaio 2021 e a novembre 2020. In tutti i casi era chiamato in causa il MISE, il testo veniva plasmato sulle notizie di stretta attualità del momento.A novembre l'oggetto era la "riapertura graduale delle attività ai fini della ripartenza economica", a gennaio si parlava di una "sospensione invernale dell'attività economica ai fini del contenimento del virus Covid-19". Entrambe promettevano maggiori dettagli nell'allegato, che in alcuni casi era un file in formato Excel, in altri Word.

Ultimo denominatore comune, all'apertura dell'allegato veniva contattato contatta un unico link (diverso per ciascun documento) che attivava il download di una DLL con la funzione di attivare la catena d’infezione del malware. Quest'ultimo è sempre Gozi/Ursnif.

La minaccia informatica ha origini nel lontano 2006, ma nel tempo è stata perfezionata dai cyber criminali. Inizialmente venduto sul mercato nero come CaaS (Crime-as-a-Service o Cybercrime-as-a-Service), Gozi è stato sviluppato prendendo in prestito il codice da Ursnif, uno spyware risalente al 2000. La versione in circolazione oggi è a tutti gli effetti un trojan bancario, che ha funzioni di intercettare il traffico di rete, rubare credenziali e scaricare altri malware.

In precedenza sono stati individuati circa 200 domini che fanno capo a queste campagne malpsam. Quello di riferimento per la più recente del 15 febbraio è megawatt[.]casa.

Come difendersi

La prima difesa è come sempre la diffidenza. Prima di farsi prendere dall'entusiasmo o dalla paura per l'oggetto della comunicazione, è sempre bene dare un'occhiata al mittente. Finaservizi.casa, megawatt.casa e affini difficilmente possono essere mittenti affidabili. Anche ammesso che il mittente fosse il MISE, il destinatario dovrebbe chiedersi se sia verosimile che il Ministero dello Sviluppo Economico scriva proprio a lui in persona.Un corso di formazione sul phishing permetterebbe poi ai destinatari di insospettirsi per il tema COVID, per la vaghezza delle informazioni nel testo, che forzano all'apertura dell'allegato. Inoltre, sarebbe bene tenere presente che comunicazioni vere del MISE sono in genere pubblicate sui siti ufficiali di pertinenza.

Un'altra azione che tutte le aziende dovrebbero fare è disattivare per default le macro di Office. Questa semplice misura impedisce l'esecuzione di script potenzialmente dannosi. Non ultimo, è necessario valutare l’implementazione sui propri apparati di sicurezza degli Indicatori di Compromissione (IoC), che nel caso specifico dell'ultima campagna comprendono il DROP URL http://megawatt[.]casa/preview.jpg, il file type Win32 DLL e altri parametri indicate sul sito del CSIRT.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Italia, a gennaio 2026 circa 2.400 attacchi cyber a settimana

11-02-2026

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

Sophos punta sulla governance e compra Arco Cyber

11-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab