FIN8 scatena una nuova versione di Badhatch, la backdoor polifunzionale

La continua evoluzione ha reso particolarmente insidiosa la backdoor Badhatch usata dal gruppo FIN8. Ecco che cosa fa e come fronteggiarla.

Il gruppo criminale FIN8 sta usando sta usando una versione evoluta della backdoor Badhatch, che permette di raccogliere informazioni e garantire la persistenza nelle reti delle vittime, effettuare movimenti laterali e altro. La minaccia è protagonista di un report di Bitdefender, in cui si legge un profilo dettagliato sia di FIN8 sia dell'evoluzione di Badhatch.

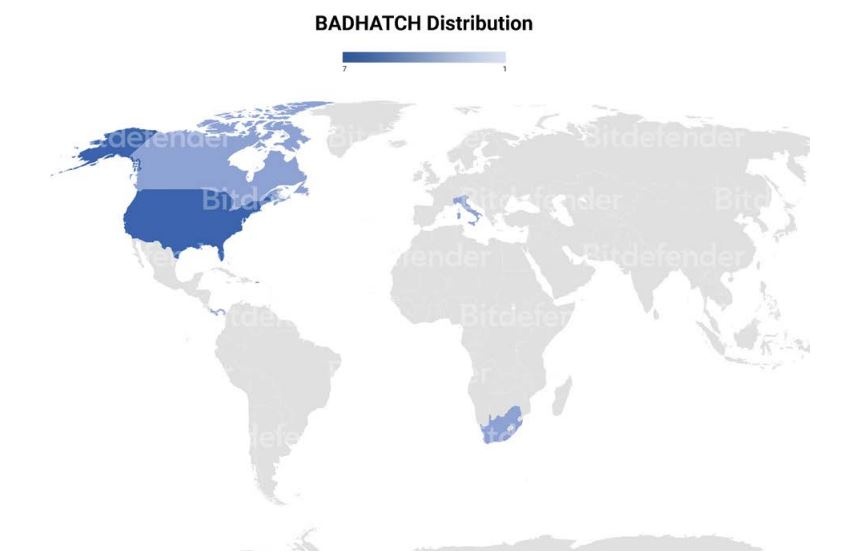

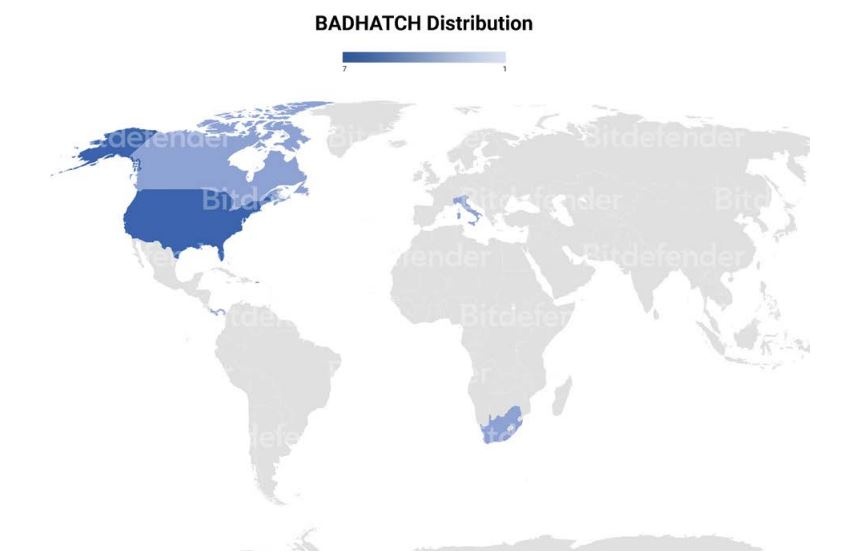

Partiamo con FIN8. È un gruppo che opera per profitto dal gennaio 2016, noto per aver utilizzato nella sua storia una vasta gamma di tecniche. Si va dallo spear phishing agli exploit zero-day di Windows, dal furto dei dati di carte di credito alla violazione di sistemi POS. Le sue vittime spaziano dalla vendita al dettaglio all'hospitality e sono situate per lo più in Italia, Stati Uniti, Canada, Sud Africa, Porto Rico e Panama.

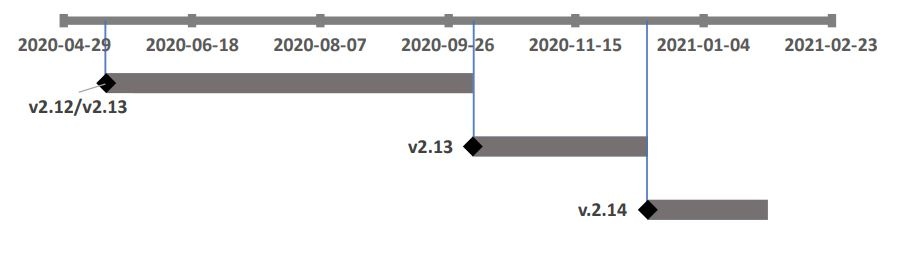

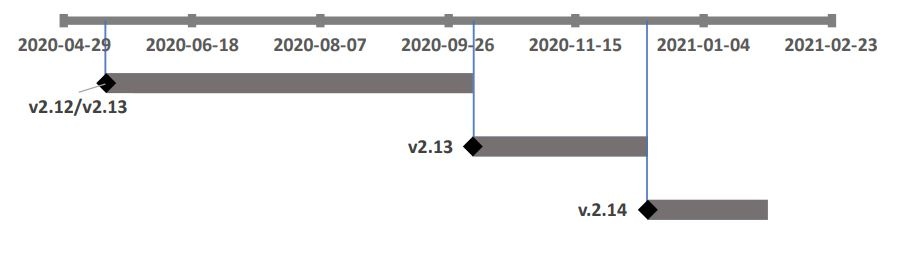

Tra gli altri strumenti, il gruppo FIN8 utilizza Badhatch, una backdoor con funzionalità estese che è stata documentata per la prima volta nel 2019. Gli esperti di Bitdefender si sono concentrati su questo malware, tracciando le differenze fra le tre ultime versioni individuate. Questo permette di disporre le campagne di attacco su una linea temporale progressiva.

L'evoluzione di BadhachtLa prima scoperta che hanno fatto è che le ultime versioni distribuite possono garantire la persistenza e la raccolta di informazioni sulla rete della vittima, oltre a consentire movimenti laterali. L'altra novità rilevante è l'impiego della crittografia TLS per mascherare i comandi di Powershell ed eludere i sistemi di monitoraggio della sicurezza.

L'evoluzione di BadhachtLa prima scoperta che hanno fatto è che le ultime versioni distribuite possono garantire la persistenza e la raccolta di informazioni sulla rete della vittima, oltre a consentire movimenti laterali. L'altra novità rilevante è l'impiego della crittografia TLS per mascherare i comandi di Powershell ed eludere i sistemi di monitoraggio della sicurezza.

È probabilmente grazie a questi strumenti che Badhatch ha infettato un numero elevato di PC in tutto il mondo, sottraendo i dati personali alle vittime. L'infiltrazione dei PC delle vittime avviene mediante programmi freeware o shareware, clic su annunci sospetti, navigazione su siti Web infetti o apertura di allegati di spam nelle email.

La sua presenza è spesso smascherata dal fatto che ha un forte impatto negativo sulle prestazioni del computer, perché causa sovraccarichi continui della CPU. Tuttavia le sue attività permettono agli attaccanti di controllare tutte le attività che l’utente compie online, compreso l'inserimento delle credenziali.

La sua presenza è spesso smascherata dal fatto che ha un forte impatto negativo sulle prestazioni del computer, perché causa sovraccarichi continui della CPU. Tuttavia le sue attività permettono agli attaccanti di controllare tutte le attività che l’utente compie online, compreso l'inserimento delle credenziali.

L'unica difesa contro questo tipo di minaccia sono i servizi Managed Detection & Response, che non si limitano a cercare le minacce note, ma identificano anche quelle non note mediante la continua ricerca di Indicatori di Compromissione (IoC).

Partiamo con FIN8. È un gruppo che opera per profitto dal gennaio 2016, noto per aver utilizzato nella sua storia una vasta gamma di tecniche. Si va dallo spear phishing agli exploit zero-day di Windows, dal furto dei dati di carte di credito alla violazione di sistemi POS. Le sue vittime spaziano dalla vendita al dettaglio all'hospitality e sono situate per lo più in Italia, Stati Uniti, Canada, Sud Africa, Porto Rico e Panama.

Tra gli altri strumenti, il gruppo FIN8 utilizza Badhatch, una backdoor con funzionalità estese che è stata documentata per la prima volta nel 2019. Gli esperti di Bitdefender si sono concentrati su questo malware, tracciando le differenze fra le tre ultime versioni individuate. Questo permette di disporre le campagne di attacco su una linea temporale progressiva.

L'evoluzione di BadhachtLa prima scoperta che hanno fatto è che le ultime versioni distribuite possono garantire la persistenza e la raccolta di informazioni sulla rete della vittima, oltre a consentire movimenti laterali. L'altra novità rilevante è l'impiego della crittografia TLS per mascherare i comandi di Powershell ed eludere i sistemi di monitoraggio della sicurezza.

L'evoluzione di BadhachtLa prima scoperta che hanno fatto è che le ultime versioni distribuite possono garantire la persistenza e la raccolta di informazioni sulla rete della vittima, oltre a consentire movimenti laterali. L'altra novità rilevante è l'impiego della crittografia TLS per mascherare i comandi di Powershell ed eludere i sistemi di monitoraggio della sicurezza. È probabilmente grazie a questi strumenti che Badhatch ha infettato un numero elevato di PC in tutto il mondo, sottraendo i dati personali alle vittime. L'infiltrazione dei PC delle vittime avviene mediante programmi freeware o shareware, clic su annunci sospetti, navigazione su siti Web infetti o apertura di allegati di spam nelle email.

La sua presenza è spesso smascherata dal fatto che ha un forte impatto negativo sulle prestazioni del computer, perché causa sovraccarichi continui della CPU. Tuttavia le sue attività permettono agli attaccanti di controllare tutte le attività che l’utente compie online, compreso l'inserimento delle credenziali.

La sua presenza è spesso smascherata dal fatto che ha un forte impatto negativo sulle prestazioni del computer, perché causa sovraccarichi continui della CPU. Tuttavia le sue attività permettono agli attaccanti di controllare tutte le attività che l’utente compie online, compreso l'inserimento delle credenziali. L'unica difesa contro questo tipo di minaccia sono i servizi Managed Detection & Response, che non si limitano a cercare le minacce note, ma identificano anche quelle non note mediante la continua ricerca di Indicatori di Compromissione (IoC).

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab