Lo strano caso di SecuriElite, l'azienda fantasma di cybersecurity

Azienda e dipendenti falsi facevano da esca per attirare i ricercatori di Google e scaricare software malevolo sui loro computer.

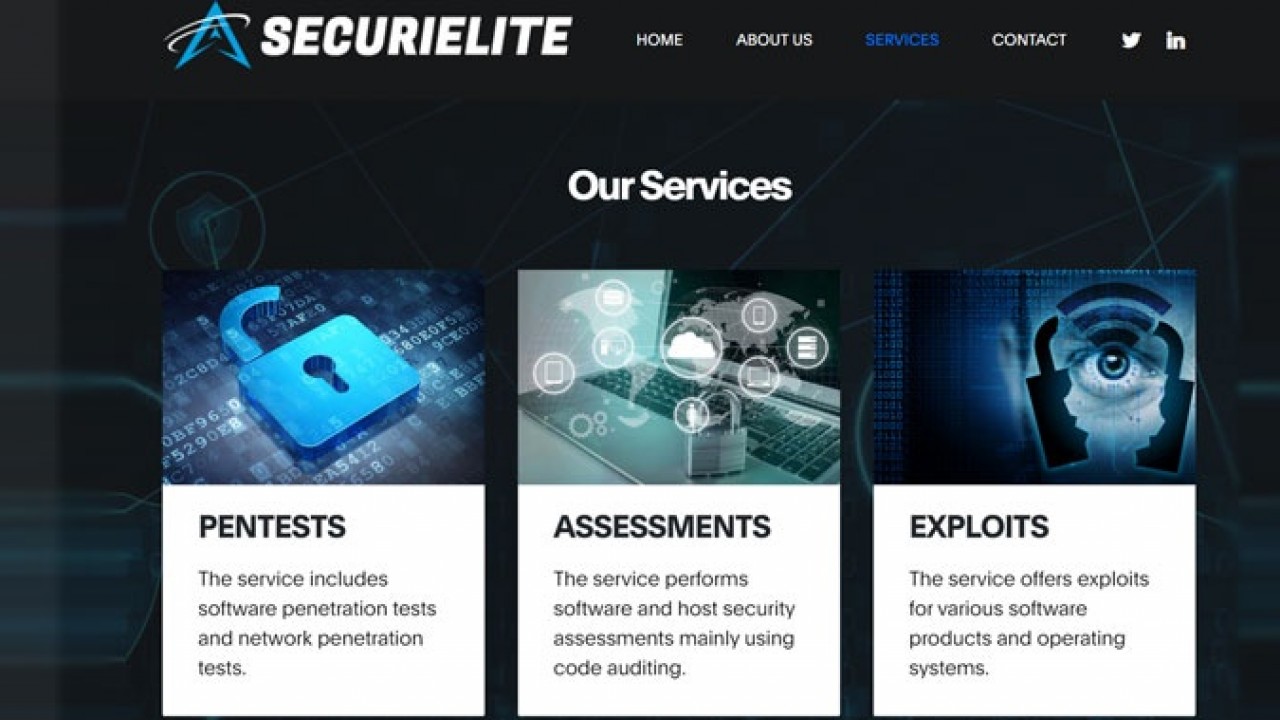

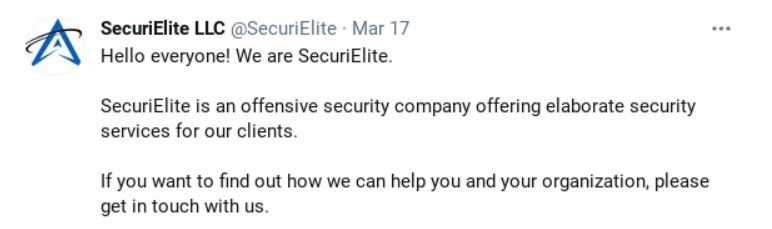

SecuriElite è apparentemente un'azienda di cybersecurity con sede in Turchia in cui lavora più di una dozzina di ricercatori, tutti immancabilmente presenti su Twitter e LinkedIn con profili ben documentati. Offre servizi di pentest, valutazioni di sicurezza del software e simili. Peccato che sia l'azienda sia i dipendenti siano un fake. Sono un'esca per trarre in inganno i ricercatori (veri) di sicurezza.

Parrebbe l'ultima trovata di ingegneria sociale che potrebbe essere legata alla campagna del governo nord coreano per colpire il settore della security in occidente. A scoprire l'inganno è stato il Threat Analysis Group di Google: l'articolata sceneggiatura era stata creata per spingere i ricercatori a visitare il sito malevolo della fantomatica SecuriElite, su cui un exploit del browser attendeva solo di essere attivato.

Per chi non ricordasse, da gennaio si parlò di una possibile campagna di un gruppo APT nord coreano rivolta contro i ricercatori di sicurezza di Google. Tutto era iniziato con richieste di collaborazione e false offerte di lavoro, pubblicate su popolari social media come Twitter, LinkedIn, Telegram, Discord e Keybase. L'obiettivo era conquistare la fiducia delle potenziali vittime e distribuire sui loro computer una backdoor sotto forma di Progetto Visual Studio infarcito di trojan.

Per chi non ricordasse, da gennaio si parlò di una possibile campagna di un gruppo APT nord coreano rivolta contro i ricercatori di sicurezza di Google. Tutto era iniziato con richieste di collaborazione e false offerte di lavoro, pubblicate su popolari social media come Twitter, LinkedIn, Telegram, Discord e Keybase. L'obiettivo era conquistare la fiducia delle potenziali vittime e distribuire sui loro computer una backdoor sotto forma di Progetto Visual Studio infarcito di trojan.

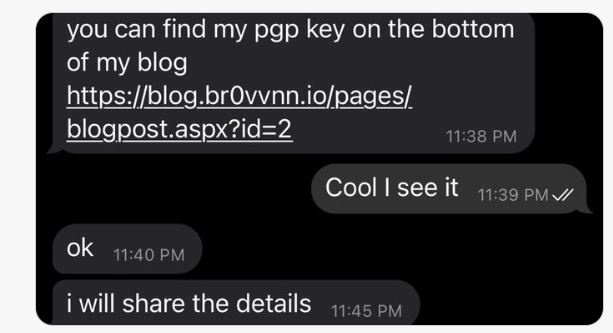

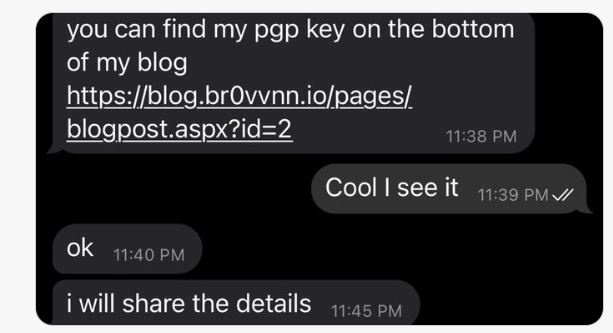

Il tentativo era stato smascherato piuttosto facilmente da TAG e l'allarme era rientrato. Tuttavia il settore era rimasto in allerta. I ricercatori reputano che dietro a SecuriElite ci siano gli stessi criminali nord coreani che hanno orchestrato il precedente attacco. Il collegamento è costituito dalla presenza dello stesso link alla chiave pubblica PGP che era presente negli attacchi di gennaio.

Dietro segnalazione di Google tutti i profili social sono stati chiusi. Non resta che restare all'erta in vista della prossima mossa. Il gruppo non ha ancora un nome, quello che pare certo è che l'attività nord coreana è particolarmente fervente. Alla stessa matrice sono imputate false offerte di lavoro recapitate a dipendenti nel Ministero della Difesa Israeliano, oltre che tentativi di attacchi ad aziende aerospaziali mediante documenti infetti spediti agli impiegati.

Dietro segnalazione di Google tutti i profili social sono stati chiusi. Non resta che restare all'erta in vista della prossima mossa. Il gruppo non ha ancora un nome, quello che pare certo è che l'attività nord coreana è particolarmente fervente. Alla stessa matrice sono imputate false offerte di lavoro recapitate a dipendenti nel Ministero della Difesa Israeliano, oltre che tentativi di attacchi ad aziende aerospaziali mediante documenti infetti spediti agli impiegati.

Parrebbe l'ultima trovata di ingegneria sociale che potrebbe essere legata alla campagna del governo nord coreano per colpire il settore della security in occidente. A scoprire l'inganno è stato il Threat Analysis Group di Google: l'articolata sceneggiatura era stata creata per spingere i ricercatori a visitare il sito malevolo della fantomatica SecuriElite, su cui un exploit del browser attendeva solo di essere attivato.

Per chi non ricordasse, da gennaio si parlò di una possibile campagna di un gruppo APT nord coreano rivolta contro i ricercatori di sicurezza di Google. Tutto era iniziato con richieste di collaborazione e false offerte di lavoro, pubblicate su popolari social media come Twitter, LinkedIn, Telegram, Discord e Keybase. L'obiettivo era conquistare la fiducia delle potenziali vittime e distribuire sui loro computer una backdoor sotto forma di Progetto Visual Studio infarcito di trojan.

Per chi non ricordasse, da gennaio si parlò di una possibile campagna di un gruppo APT nord coreano rivolta contro i ricercatori di sicurezza di Google. Tutto era iniziato con richieste di collaborazione e false offerte di lavoro, pubblicate su popolari social media come Twitter, LinkedIn, Telegram, Discord e Keybase. L'obiettivo era conquistare la fiducia delle potenziali vittime e distribuire sui loro computer una backdoor sotto forma di Progetto Visual Studio infarcito di trojan. Il tentativo era stato smascherato piuttosto facilmente da TAG e l'allarme era rientrato. Tuttavia il settore era rimasto in allerta. I ricercatori reputano che dietro a SecuriElite ci siano gli stessi criminali nord coreani che hanno orchestrato il precedente attacco. Il collegamento è costituito dalla presenza dello stesso link alla chiave pubblica PGP che era presente negli attacchi di gennaio.

Dietro segnalazione di Google tutti i profili social sono stati chiusi. Non resta che restare all'erta in vista della prossima mossa. Il gruppo non ha ancora un nome, quello che pare certo è che l'attività nord coreana è particolarmente fervente. Alla stessa matrice sono imputate false offerte di lavoro recapitate a dipendenti nel Ministero della Difesa Israeliano, oltre che tentativi di attacchi ad aziende aerospaziali mediante documenti infetti spediti agli impiegati.

Dietro segnalazione di Google tutti i profili social sono stati chiusi. Non resta che restare all'erta in vista della prossima mossa. Il gruppo non ha ancora un nome, quello che pare certo è che l'attività nord coreana è particolarmente fervente. Alla stessa matrice sono imputate false offerte di lavoro recapitate a dipendenti nel Ministero della Difesa Israeliano, oltre che tentativi di attacchi ad aziende aerospaziali mediante documenti infetti spediti agli impiegati.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab