SonicWall chiude 3 falle zero-day attivamente sfruttate

Tre falle zero-day hanno permesso a un attaccante remoto di installare una backdoor in un rete target, accedere a fine ed email e attuare movimenti laterali. L'installazione della patch è prioritaria e risolutiva.

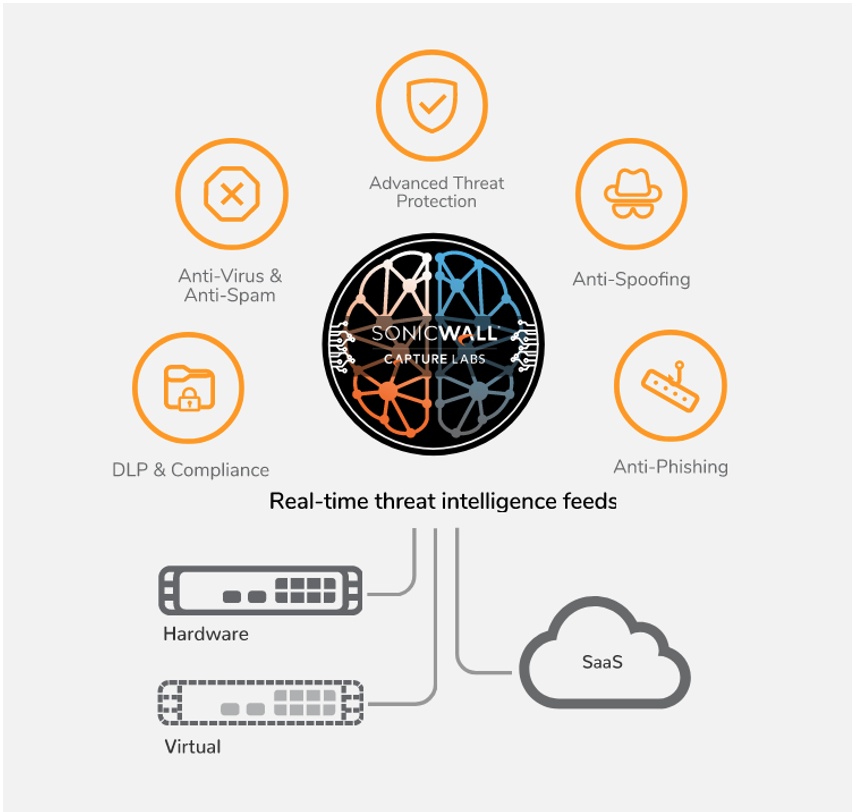

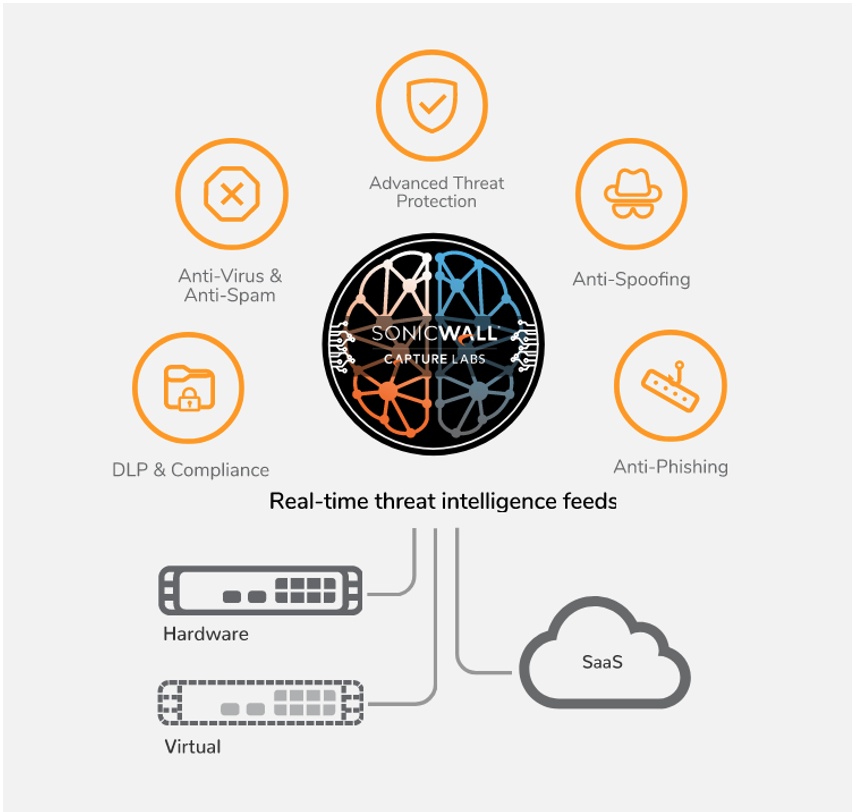

SonicWall ha pubblicato le patch che correggono tre vulnerabilità zero-day per le quali c'è almeno un caso certo di sfruttamento attivo. Interessano i suoi prodotti di Email Security sia on-premise sia hosted. L'appello contenuto nell'avviso di sicurezza ufficiale è di installare le patch con priorità in tutti i casi in cui le aziende abbiano in uso "strumenti hardware, virtuali o software SonicWall Email Security in Microsoft Windows Server".

La prima delle tre falle è la CVE-2021-20021. Riguarda un problema nella creazione di account amministrativi di sicurezza della posta elettronica. Consente a un attaccante di creare un account amministrativo inviando una richiesta HTTP all'host remoto. La vulnerabilità CVE-2021-20022 riguarda invece la creazione arbitraria di file post-autenticazione. Un attaccante da remoto, dopo essersi autenticato sfruttando la falla precedente, può caricare un file arbitrario nell'host remoto.

Infine, la falla CVE-2021-20023 è relativa alla lettura arbitraria dei file di sicurezza post-autenticazione della posta elettronica. Gli esperti di Mandiant/FireEye, che hanno scoperto i problemi, indicano che nel caso noto un attaccante con un'ottima conoscenza dell'applicazione SonicWall ha sfruttato queste vulnerabilità per installare una backdoor, accedere a file ed email e spostarsi lateralmente nella rete dell'azienda target.

Infine, la falla CVE-2021-20023 è relativa alla lettura arbitraria dei file di sicurezza post-autenticazione della posta elettronica. Gli esperti di Mandiant/FireEye, che hanno scoperto i problemi, indicano che nel caso noto un attaccante con un'ottima conoscenza dell'applicazione SonicWall ha sfruttato queste vulnerabilità per installare una backdoor, accedere a file ed email e spostarsi lateralmente nella rete dell'azienda target.

Grazie all'attività di intelligence Mandiant ha impedito agli attaccanti (tracciati con la sigla UNC2682) di completare la missione. È un'ottima notizia per la vittima, ma l'intervento provvidenziale degli esperti ha impedito di capire quali fossero i reali obiettivi dell'attacco.

Nella tabella che segue è incluso l'elenco completo dei prodotti SonicWall interessati da tutte e tre le falle, insieme alle informazioni sulle versioni con le patch.

Ribadiamo che tutte le vulnerabilità sono state corrette. L'unica eccezione riguarda SonicWall Email Security nelle versioni fra la 7.0.0 e la 9.2.2, che hanno raggiunto la fine del ciclo di vita e non sono più supportate. In questo caso le correzioni sono disponibili solo per le aziende che hanno sottoscritto una licenza di supporto attiva, e che dovranno provvedere a scaricare gli aggiornamenti dal proprio account MySonicWall.Ultimo ma non meno importante, SonicWall ha distribuito le firme IPS (Intrusion Prevention System) che servono per rilevare e bloccare gli attacchi che tentano di sfruttare le vulnerabilità di cui sopra.

Ribadiamo che tutte le vulnerabilità sono state corrette. L'unica eccezione riguarda SonicWall Email Security nelle versioni fra la 7.0.0 e la 9.2.2, che hanno raggiunto la fine del ciclo di vita e non sono più supportate. In questo caso le correzioni sono disponibili solo per le aziende che hanno sottoscritto una licenza di supporto attiva, e che dovranno provvedere a scaricare gli aggiornamenti dal proprio account MySonicWall.Ultimo ma non meno importante, SonicWall ha distribuito le firme IPS (Intrusion Prevention System) che servono per rilevare e bloccare gli attacchi che tentano di sfruttare le vulnerabilità di cui sopra.

La prima delle tre falle è la CVE-2021-20021. Riguarda un problema nella creazione di account amministrativi di sicurezza della posta elettronica. Consente a un attaccante di creare un account amministrativo inviando una richiesta HTTP all'host remoto. La vulnerabilità CVE-2021-20022 riguarda invece la creazione arbitraria di file post-autenticazione. Un attaccante da remoto, dopo essersi autenticato sfruttando la falla precedente, può caricare un file arbitrario nell'host remoto.

Infine, la falla CVE-2021-20023 è relativa alla lettura arbitraria dei file di sicurezza post-autenticazione della posta elettronica. Gli esperti di Mandiant/FireEye, che hanno scoperto i problemi, indicano che nel caso noto un attaccante con un'ottima conoscenza dell'applicazione SonicWall ha sfruttato queste vulnerabilità per installare una backdoor, accedere a file ed email e spostarsi lateralmente nella rete dell'azienda target.

Infine, la falla CVE-2021-20023 è relativa alla lettura arbitraria dei file di sicurezza post-autenticazione della posta elettronica. Gli esperti di Mandiant/FireEye, che hanno scoperto i problemi, indicano che nel caso noto un attaccante con un'ottima conoscenza dell'applicazione SonicWall ha sfruttato queste vulnerabilità per installare una backdoor, accedere a file ed email e spostarsi lateralmente nella rete dell'azienda target.Grazie all'attività di intelligence Mandiant ha impedito agli attaccanti (tracciati con la sigla UNC2682) di completare la missione. È un'ottima notizia per la vittima, ma l'intervento provvidenziale degli esperti ha impedito di capire quali fossero i reali obiettivi dell'attacco.

Nella tabella che segue è incluso l'elenco completo dei prodotti SonicWall interessati da tutte e tre le falle, insieme alle informazioni sulle versioni con le patch.

Ribadiamo che tutte le vulnerabilità sono state corrette. L'unica eccezione riguarda SonicWall Email Security nelle versioni fra la 7.0.0 e la 9.2.2, che hanno raggiunto la fine del ciclo di vita e non sono più supportate. In questo caso le correzioni sono disponibili solo per le aziende che hanno sottoscritto una licenza di supporto attiva, e che dovranno provvedere a scaricare gli aggiornamenti dal proprio account MySonicWall.Ultimo ma non meno importante, SonicWall ha distribuito le firme IPS (Intrusion Prevention System) che servono per rilevare e bloccare gli attacchi che tentano di sfruttare le vulnerabilità di cui sopra.

Ribadiamo che tutte le vulnerabilità sono state corrette. L'unica eccezione riguarda SonicWall Email Security nelle versioni fra la 7.0.0 e la 9.2.2, che hanno raggiunto la fine del ciclo di vita e non sono più supportate. In questo caso le correzioni sono disponibili solo per le aziende che hanno sottoscritto una licenza di supporto attiva, e che dovranno provvedere a scaricare gli aggiornamenti dal proprio account MySonicWall.Ultimo ma non meno importante, SonicWall ha distribuito le firme IPS (Intrusion Prevention System) che servono per rilevare e bloccare gli attacchi che tentano di sfruttare le vulnerabilità di cui sopra.- IPS Signature: 15520 WEB-ATTACKS SonicWall Email Security (CVE-2021-20022 Vulnerability)

- IPS Signature: 1067 WEB-ATTACKS Web Application Directory Traversal Attack 7

- IPS Signature: 15509 WEB-ATTACKS Web Application Directory Traversal Attack 7 -c2

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

×

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Sanità: dati dei pazienti a rischio tra AI e cloud personali

04-03-2026

AI a basso costo supera le difese aziendali: il report HP Wolf Security

04-03-2026

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab