FujiFilm spegne la rete dopo un sospetto attacco ransomware

Potenziale vittima di un attacco ransomware, FujiFilm disattiva parte delle infrastrutture e avvia le indagini per vederci chiaro.

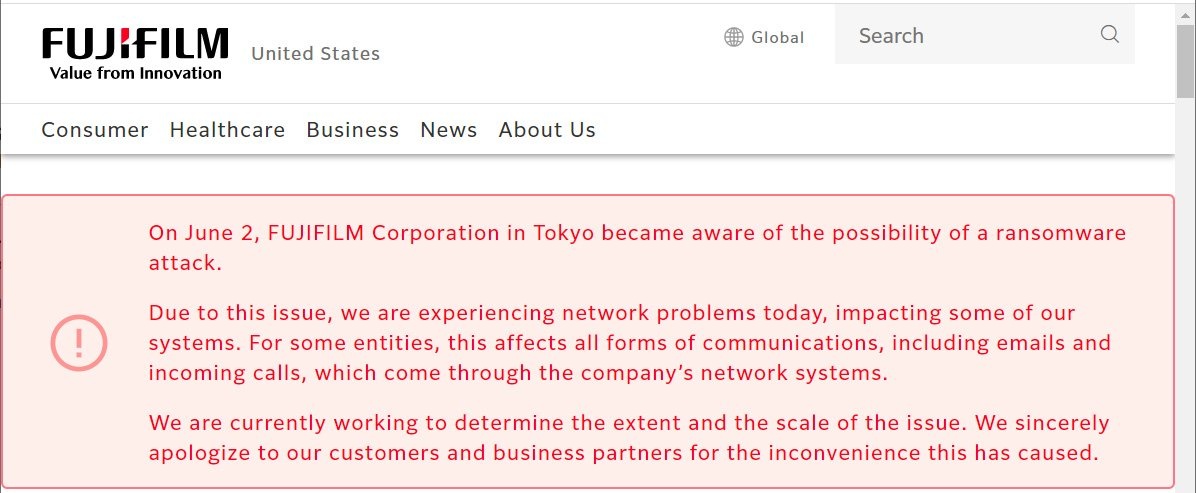

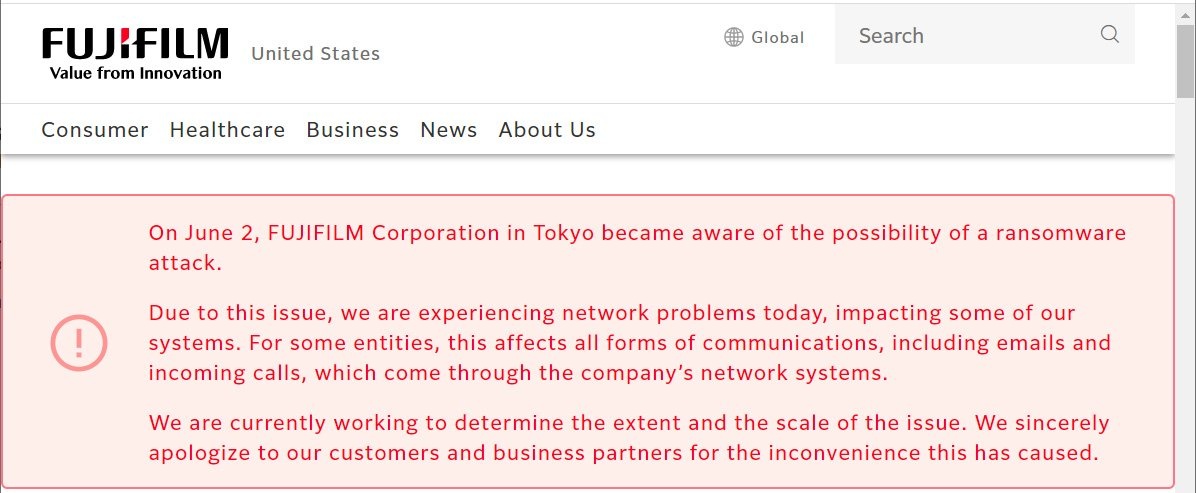

FujiFilm ha disattivato a titolo preventivo alcune parti della sua infrastruttura nel tentativo di contenere un attacco ransomware. Non si conosce né il nome del gruppo attaccante né quello del malware impiegato, le indagini sono all'inizio. L'unica informazione ufficiale riguarda la nota pubblicata sul sito statunitense, in cui l'azienda giapponese indica che il 2 giugno sarebbe potenzialmente caduta vittima di un attacco ransomware.

L'attacco si sarebbe verificato martedì sera ai danni della sede centrale di Tokyo. Si tratterebbe di "un possibile accesso non autorizzato ai server, proveniente dall'esterno dell'azienda", sul quale sono in corso le indagini. La paura di un ransomware ha spinto i responsabili a chiudere parzialmente la rete a disconnettere i contatti con l'esterno, comprese email e telefoni.

La trasparenza di FujiFilm è massima in questa situazione, perché utenti ed enti competenti sono stati allertati ancora prima di stabilire con certezza se l'attacco sia stato di tipo ransomware e se ci sia stato o meno un data breach.

Nel frattempo è emerso un indizio che potrebbe essere importante. L'hacker etico Vitali Kremez ha rivelato alla stampa statunitense che il mese scorso FujiFilm è stata infettata dal trojan Qbot. Si tratta di uno dei malware più diffusi insieme a Emotet, Agent Tesla, Dridex, TrickBot. Di recente sembra che il gruppo dietro a Qbot stia lavorando con quello del ransomware REvil. In altre parole, l'infezione con Qbot del 15 maggio potrebbe essere stata il preludio all'attacco ransomware del 2 giugno.

Anche ammesso che l'informazione sia attendibile, tuttavia, non è abbastanza per puntare il dito contro Revil. Gli operatori di Qbot hanno alle spalle una lunga storia di collaborazioni con diversi gruppi ransomware, a cui hanno fornito l'accesso remoto a reti compromesse. L'elenco è lungo e comprende anche ProLock e Egregor oltre a REvil. Non resta che attendere l'esito delle indagini forensi per comprendere le responsabilità dell'eventuale attacco.

Aggiornamento 9 giugno 2021: un portavoce di Fujifilm ha confermato che i sistemi informatici dell'azienda negli Stati Uniti, in Europa, Medio Oriente e Africa sono tornato "pienamente operativi e funzionanti. Ha inoltre confermato che non è stato pagato alcun riscatto, il ripristino dei dati è avvenuto tramite i backup.

L'attacco si sarebbe verificato martedì sera ai danni della sede centrale di Tokyo. Si tratterebbe di "un possibile accesso non autorizzato ai server, proveniente dall'esterno dell'azienda", sul quale sono in corso le indagini. La paura di un ransomware ha spinto i responsabili a chiudere parzialmente la rete a disconnettere i contatti con l'esterno, comprese email e telefoni.

La trasparenza di FujiFilm è massima in questa situazione, perché utenti ed enti competenti sono stati allertati ancora prima di stabilire con certezza se l'attacco sia stato di tipo ransomware e se ci sia stato o meno un data breach.

Nel frattempo è emerso un indizio che potrebbe essere importante. L'hacker etico Vitali Kremez ha rivelato alla stampa statunitense che il mese scorso FujiFilm è stata infettata dal trojan Qbot. Si tratta di uno dei malware più diffusi insieme a Emotet, Agent Tesla, Dridex, TrickBot. Di recente sembra che il gruppo dietro a Qbot stia lavorando con quello del ransomware REvil. In altre parole, l'infezione con Qbot del 15 maggio potrebbe essere stata il preludio all'attacco ransomware del 2 giugno.

Anche ammesso che l'informazione sia attendibile, tuttavia, non è abbastanza per puntare il dito contro Revil. Gli operatori di Qbot hanno alle spalle una lunga storia di collaborazioni con diversi gruppi ransomware, a cui hanno fornito l'accesso remoto a reti compromesse. L'elenco è lungo e comprende anche ProLock e Egregor oltre a REvil. Non resta che attendere l'esito delle indagini forensi per comprendere le responsabilità dell'eventuale attacco.

Aggiornamento 9 giugno 2021: un portavoce di Fujifilm ha confermato che i sistemi informatici dell'azienda negli Stati Uniti, in Europa, Medio Oriente e Africa sono tornato "pienamente operativi e funzionanti. Ha inoltre confermato che non è stato pagato alcun riscatto, il ripristino dei dati è avvenuto tramite i backup.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Telecamere EZVIZ 4G e Wi-Fi: videosorveglianza senza rete fissa

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab