Malware aumentato del 358% nel 2020

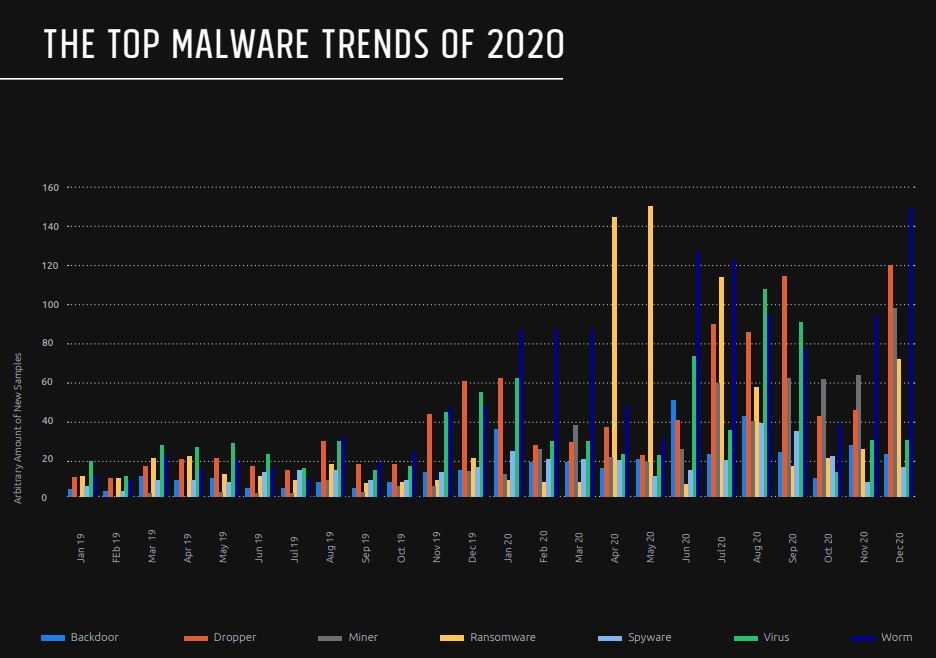

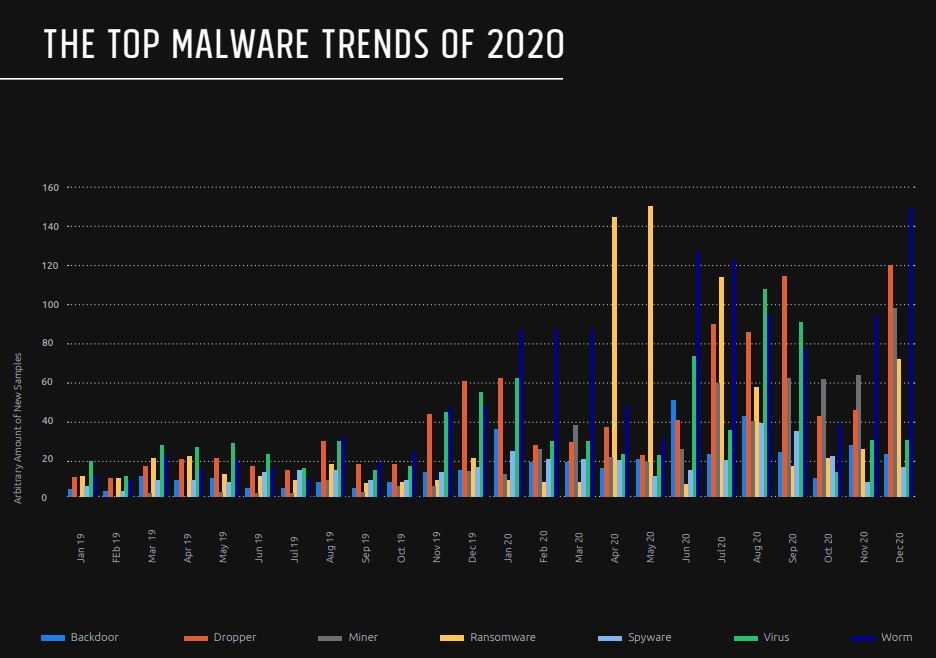

Le minacce informatiche si sono moltiplicate ed evolute nel 2020. Secondo un recente studio il malware è aumentato del 358%, il ransomware è cresciuto del 435%.

Ogni giorno, per tutto il 2020, si sono verificati milioni di tentativi di attacchi informatici. Rispetto al 2019, il malware è aumentato del 358%, il ransomware è cresciuto del 435%. I dati provengono dal 2020 Cyber Threat Landscape Report redatto dalla società di sicurezza informatica DeepInstinct, in cui si trovano alcuni dati molto interessanti.

Il primo riguarda l'ambito temporale: luglio è stato il mese che ha registrato il maggiore aumento dell'attività dolosa. Nel parallelo rispetto all'anno precedente, i cyber attacchi sono cresciuti del 653%. Il secondo riguarda i vettori d'attacco: i documenti di Microsoft Office sono stati quelli più manipolati. Terzo e non meno importante, i malware indirizzati ai prodotti Android sono aumentati del 263%.

Il dato su Office non stupisce, considerato che la stragrande maggioranza delle campagne di malspam aveva e ha tuttora allegati Word o Excel che attivavano macro dannose. Oltre tutto, la suite Office è usata sia dai lavoratori che da ormai un anno operano in smart working, sia dalle istituzioni scolastiche e sanitarie, che sono i tre macro obiettivi dei cyber attacchi.

Volume di attacchi a parte, Deep Instinct ha rilevato che la raffinatezza degli attacchi è cresciuta e vengono impiegate sempre di più tattiche evasive avanzate che rendono il rilevamento molto più difficile. Questo complica il lavoro dei team di sicurezza.

Volume di attacchi a parte, Deep Instinct ha rilevato che la raffinatezza degli attacchi è cresciuta e vengono impiegate sempre di più tattiche evasive avanzate che rendono il rilevamento molto più difficile. Questo complica il lavoro dei team di sicurezza.

Fra le tattiche più insidiose sono indicati la doppia estorsione nei ransomware. I malware più diffusi sono stati Emotet, Agent Tesla, Dridex, TrickBot e Qbot. Spesso vengono utilizzati per aprire le porte agli attacchi ransomware sferrati con Sodinokibi, Ryuk, Dharma, Snake.

La crittografia dei dati sfrutta tecniche sempre più avanzate che chiudono anche i processi aperti per bloccare il numero maggiore possibile di file. Inoltre si sono viste tecniche di offuscamento e di evasione del rilevamento particolarmente sofisticate. Un esempio è quello del trojan CRAT, che aggira i filtri antimalware basati su stringa e nasconde le sequenze di chiamate delle API mediante un apposito algoritmo. Inoltre, questo malware sfrutta una selezione di subroutine che durante il runtime vengono decodificate, eseguite e quindi patchate/codificate.

La conseguenza è quella a cui sono ormai giunti tutti gli esperti di cyber security: per contrastare queste minacce occorrono strumenti di ultima generazione che fanno uso dell'AI e del machine learning per individuare le minacce, perché i classici filtri antimalware sono ormai inefficaci.

Il primo riguarda l'ambito temporale: luglio è stato il mese che ha registrato il maggiore aumento dell'attività dolosa. Nel parallelo rispetto all'anno precedente, i cyber attacchi sono cresciuti del 653%. Il secondo riguarda i vettori d'attacco: i documenti di Microsoft Office sono stati quelli più manipolati. Terzo e non meno importante, i malware indirizzati ai prodotti Android sono aumentati del 263%.

Il dato su Office non stupisce, considerato che la stragrande maggioranza delle campagne di malspam aveva e ha tuttora allegati Word o Excel che attivavano macro dannose. Oltre tutto, la suite Office è usata sia dai lavoratori che da ormai un anno operano in smart working, sia dalle istituzioni scolastiche e sanitarie, che sono i tre macro obiettivi dei cyber attacchi.

Volume di attacchi a parte, Deep Instinct ha rilevato che la raffinatezza degli attacchi è cresciuta e vengono impiegate sempre di più tattiche evasive avanzate che rendono il rilevamento molto più difficile. Questo complica il lavoro dei team di sicurezza.

Volume di attacchi a parte, Deep Instinct ha rilevato che la raffinatezza degli attacchi è cresciuta e vengono impiegate sempre di più tattiche evasive avanzate che rendono il rilevamento molto più difficile. Questo complica il lavoro dei team di sicurezza. Fra le tattiche più insidiose sono indicati la doppia estorsione nei ransomware. I malware più diffusi sono stati Emotet, Agent Tesla, Dridex, TrickBot e Qbot. Spesso vengono utilizzati per aprire le porte agli attacchi ransomware sferrati con Sodinokibi, Ryuk, Dharma, Snake.

La crittografia dei dati sfrutta tecniche sempre più avanzate che chiudono anche i processi aperti per bloccare il numero maggiore possibile di file. Inoltre si sono viste tecniche di offuscamento e di evasione del rilevamento particolarmente sofisticate. Un esempio è quello del trojan CRAT, che aggira i filtri antimalware basati su stringa e nasconde le sequenze di chiamate delle API mediante un apposito algoritmo. Inoltre, questo malware sfrutta una selezione di subroutine che durante il runtime vengono decodificate, eseguite e quindi patchate/codificate.

La conseguenza è quella a cui sono ormai giunti tutti gli esperti di cyber security: per contrastare queste minacce occorrono strumenti di ultima generazione che fanno uso dell'AI e del machine learning per individuare le minacce, perché i classici filtri antimalware sono ormai inefficaci.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Il Cloud Security Report 2026 di Fortinet rivela un “divario di complessità”

17-02-2026

Iran, APT sfrutta le proteste per una nuova campagna spyware

17-02-2026

Rilevare le nuove minacce OT prima che colpiscano: una sfida che AI e intelligenza umana possono vincere insieme

17-02-2026

Check Point integra Cyata, Cyclops e Rotate nella strategia AI

16-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab