Palo Alto chiude una vulnerabilità critica in Cortex XSOAR

Una falla critica nella piattaforma SOAR di Palo Alto Networks consente a un attaccante remoto non autenticato di accedere al server Cortex XSOAR ed eseguire comandi non autorizzati.

Palo Alto Networks ha pubblicato un avviso sulla sicurezza in cui esorta i clienti a installare la patch per una vulnerabilità critica che colpisce Cortex XSOAR, la sua piattaforma di Security Orchestration, Automation and Response (SOAR). A scovare un problema di autorizzazione sono stati gli stessi tecnici di Palo Alto Networks durante una revisione interna della security.

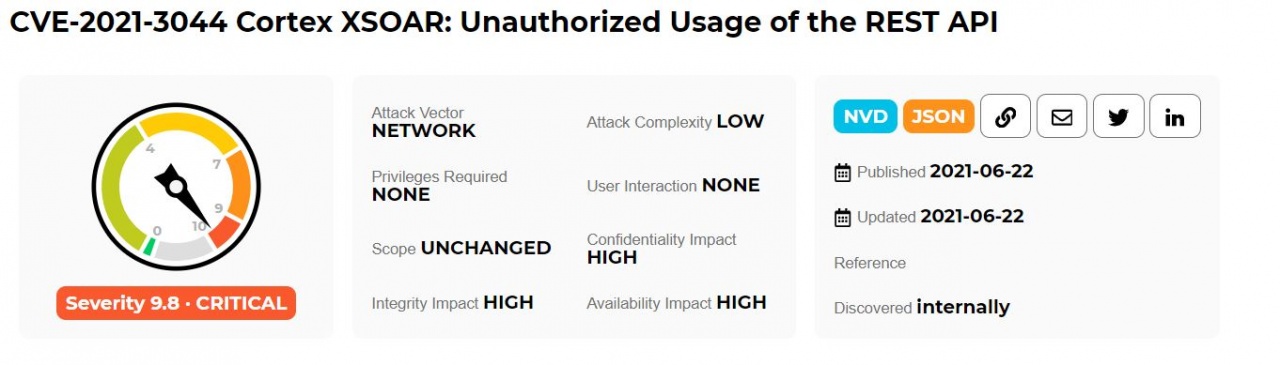

La falla è stata monitorata come CVE-2021-3044 e gli è stato assegnato un punteggio CVSS di 9.8 che ne identifica il livello critico. Un attaccante remoto non autenticato potrebbe sfruttare la vulnerabilità per accedere al server Cortex XSOAR ed eseguire azioni non autorizzate tramite l'API REST.

Il problema di sicurezza influisce sulle versioni XSOAR 6.1.0 e 6.2.0 e sulle configurazioni con integrazioni attive delle API. Le patch sono disponibili per entrambe le versioni. Oltre a installarle, come misura di mitigazione il produttore consiglia di revocare tutte le chiavi API di integrazione attiva e di limitare l'accesso in rete al server XSOAR.

La buona notizia è che al momento non risultano ancora attacchi attivi che sfruttano questo bug. Tuttavia l’esperienza insegna che la pubblicazione delle patch è spesso seguita dai cyber attacchi. Accade spesso con le apparecchiature di rete, come hanno insegnato i casi di VMware, Citrix, F5 Networks, così come con i servizi popolari che risultano esposti. A tal proposito con le falle di Exchange Server i criminali informatici segnarono un vero e proprio record.

La buona notizia è che al momento non risultano ancora attacchi attivi che sfruttano questo bug. Tuttavia l’esperienza insegna che la pubblicazione delle patch è spesso seguita dai cyber attacchi. Accade spesso con le apparecchiature di rete, come hanno insegnato i casi di VMware, Citrix, F5 Networks, così come con i servizi popolari che risultano esposti. A tal proposito con le falle di Exchange Server i criminali informatici segnarono un vero e proprio record.

Il patching è quindi fortemente consigliato e, consideratata la criticità del bug, è da ritenersi urgente. Anche perché, come segnala Palo Alto nell’advisory, "questo problema non è una vulnerabilità nell'esecuzione di codice in modalità remota. Consente a un attaccante non autorizzato di eseguire azioni per conto di un'integrazione XSOAR Cortex attiva, che include l'esecuzione di comandi e automazioni nella war room Cortex XSOAR".

La falla è stata monitorata come CVE-2021-3044 e gli è stato assegnato un punteggio CVSS di 9.8 che ne identifica il livello critico. Un attaccante remoto non autenticato potrebbe sfruttare la vulnerabilità per accedere al server Cortex XSOAR ed eseguire azioni non autorizzate tramite l'API REST.

Il problema di sicurezza influisce sulle versioni XSOAR 6.1.0 e 6.2.0 e sulle configurazioni con integrazioni attive delle API. Le patch sono disponibili per entrambe le versioni. Oltre a installarle, come misura di mitigazione il produttore consiglia di revocare tutte le chiavi API di integrazione attiva e di limitare l'accesso in rete al server XSOAR.

La buona notizia è che al momento non risultano ancora attacchi attivi che sfruttano questo bug. Tuttavia l’esperienza insegna che la pubblicazione delle patch è spesso seguita dai cyber attacchi. Accade spesso con le apparecchiature di rete, come hanno insegnato i casi di VMware, Citrix, F5 Networks, così come con i servizi popolari che risultano esposti. A tal proposito con le falle di Exchange Server i criminali informatici segnarono un vero e proprio record.

La buona notizia è che al momento non risultano ancora attacchi attivi che sfruttano questo bug. Tuttavia l’esperienza insegna che la pubblicazione delle patch è spesso seguita dai cyber attacchi. Accade spesso con le apparecchiature di rete, come hanno insegnato i casi di VMware, Citrix, F5 Networks, così come con i servizi popolari che risultano esposti. A tal proposito con le falle di Exchange Server i criminali informatici segnarono un vero e proprio record. Il patching è quindi fortemente consigliato e, consideratata la criticità del bug, è da ritenersi urgente. Anche perché, come segnala Palo Alto nell’advisory, "questo problema non è una vulnerabilità nell'esecuzione di codice in modalità remota. Consente a un attaccante non autorizzato di eseguire azioni per conto di un'integrazione XSOAR Cortex attiva, che include l'esecuzione di comandi e automazioni nella war room Cortex XSOAR".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Sanità: dati dei pazienti a rischio tra AI e cloud personali

04-03-2026

AI a basso costo supera le difese aziendali: il report HP Wolf Security

04-03-2026

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab