Interpol arresta un criminale informatico attivo dal 2009

Un indirizzo email lasciato nel codice di un kit di phishing ha portato a individuare a arrestare un criminale informatico che era attivo dal 2009.

L'Operazione Lyrebird, condotta con il coordinamento dell'Interpol e il coinvolgimento della polizia di Rabat, ha portato all'arresto di un cittadino marrocchino noto nel dark web come Dr HeX e autore di cyber attacchi e truffe ai danni di aziende di telecomunicazioni, grandi banche e multinazionali in Francia, e parte di uno schema globale di phishing e frodi con carte di credito.

Le indagini sono durate due anni e hanno visto il coinvolgimento della società di cybersecurity Group-IB. La conclusione è che Dr HeX era attivo almeno dal 2009 ed è responsabile di una serie di crimini informatici, tra cui phishing, defacing, sviluppo di malware, frodi e carding, che hanno mietuto migliaia di vittime.

Al criminale informatico si contesta anche la distribuzione di almeno tre kit di phishing con landing page fasulle che replicavano pagine web di istituti bancari. L'attacco si sviluppava nel modo più classico: le vittime venivano attirate mediante email di phishing; se abboccavano e inserivano le proprie credenziali nelle pagine web false le cedevano al criminale, o a coloro a cui aveva venduto i kit. Tali informazioni venivano poi impiegate per perpetrare frodi finanziarie.

Gli script inclusi nei kit di phishing contenevano il nome Dr HeX e il suo indirizzo e-mail. È stato proprio quest'ultimo dettaglio a incastrare l'hacker e portare al suo arresto. Peraltro, la stessa email ha permesso di risalire a un canale YouTube e alla registrazione di almeno due domini fraudolenti che sono stati utilizzati negli attacchi.

Gli script inclusi nei kit di phishing contenevano il nome Dr HeX e il suo indirizzo e-mail. È stato proprio quest'ultimo dettaglio a incastrare l'hacker e portare al suo arresto. Peraltro, la stessa email ha permesso di risalire a un canale YouTube e alla registrazione di almeno due domini fraudolenti che sono stati utilizzati negli attacchi.

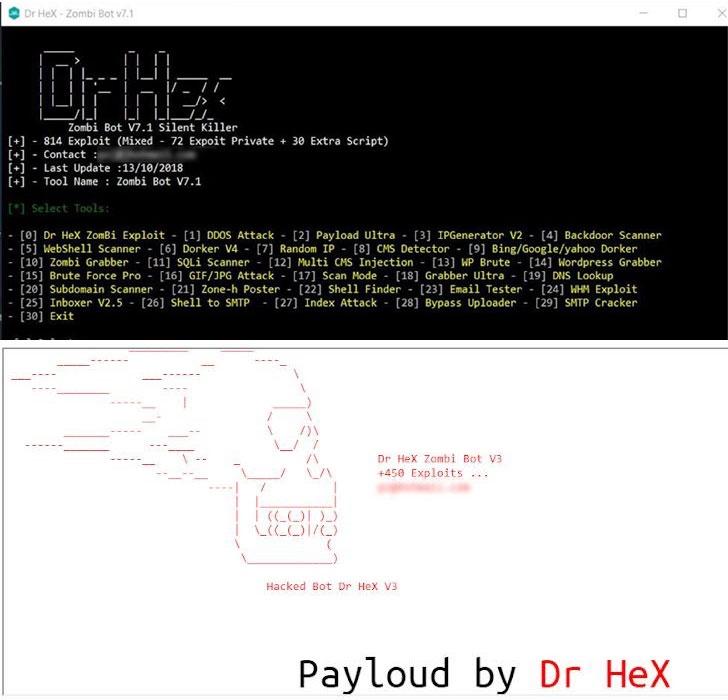

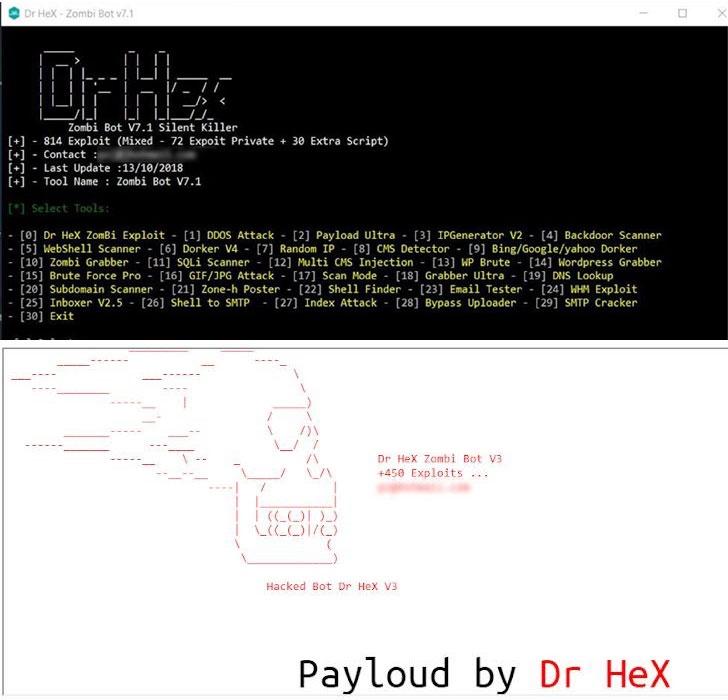

Gli essperti di Group-IB hanno ricostruito la scia di attività dannose sviluppate da Dr Hex tra il 2009 e il 2018. L'accusato ha deturpato almeno 134 pagine web, e ha inoltre promosso il cosiddetto Zombi Bot, che presumibilmente conteneva 814 exploit, tra cui un brute-forcer, webshell e scanner backdoor, nonché funzionalità per effettuare attacchi DDoS.

Le indagini sono durate due anni e hanno visto il coinvolgimento della società di cybersecurity Group-IB. La conclusione è che Dr HeX era attivo almeno dal 2009 ed è responsabile di una serie di crimini informatici, tra cui phishing, defacing, sviluppo di malware, frodi e carding, che hanno mietuto migliaia di vittime.

Al criminale informatico si contesta anche la distribuzione di almeno tre kit di phishing con landing page fasulle che replicavano pagine web di istituti bancari. L'attacco si sviluppava nel modo più classico: le vittime venivano attirate mediante email di phishing; se abboccavano e inserivano le proprie credenziali nelle pagine web false le cedevano al criminale, o a coloro a cui aveva venduto i kit. Tali informazioni venivano poi impiegate per perpetrare frodi finanziarie.

Gli script inclusi nei kit di phishing contenevano il nome Dr HeX e il suo indirizzo e-mail. È stato proprio quest'ultimo dettaglio a incastrare l'hacker e portare al suo arresto. Peraltro, la stessa email ha permesso di risalire a un canale YouTube e alla registrazione di almeno due domini fraudolenti che sono stati utilizzati negli attacchi.

Gli script inclusi nei kit di phishing contenevano il nome Dr HeX e il suo indirizzo e-mail. È stato proprio quest'ultimo dettaglio a incastrare l'hacker e portare al suo arresto. Peraltro, la stessa email ha permesso di risalire a un canale YouTube e alla registrazione di almeno due domini fraudolenti che sono stati utilizzati negli attacchi.Gli essperti di Group-IB hanno ricostruito la scia di attività dannose sviluppate da Dr Hex tra il 2009 e il 2018. L'accusato ha deturpato almeno 134 pagine web, e ha inoltre promosso il cosiddetto Zombi Bot, che presumibilmente conteneva 814 exploit, tra cui un brute-forcer, webshell e scanner backdoor, nonché funzionalità per effettuare attacchi DDoS.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Rapporto Clusit 2026: +42% degli attacchi in Italia, nel mondo è peggio

11-03-2026

Maxi-truffa finanziaria su Meta: 25 paesi colpiti, Italia al secondo posto

11-03-2026

Patch Tuesday di marzo 2026: Microsoft chiude 79 bug, 2 zero-day

11-03-2026

Patching nelle PMI: 7,7 giorni di media, 38,6 giorni per i ritardatari. Italia fra i peggiori

10-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab