Gli attacchi alle Web app sono gettonati dagli APT

Egli exploit contro le app web sono la principale minaccia per le aziende e sono molto usati dai gruppi sponsorizzati dagli stati nazione.

Non sono solo malware e phishing a mettere a rischio la sicurezza; anche le applicazioni web giocano un ruolo importante nell'ampliamento della superficie di rischio. A mettere l'accento su questo aspetto è F5 con il reportThe State of the State of Application Exploits in Security Incidents. Ne risultache gli exploit contro le applicazioni Web rappresentano la principale minaccia per le aziende.

Sono i gruppi sponsorizzati dagli stati nazione ad approfittare in maggior misura di tali exploit: il 57% di tutte le perdite e sottrazioni di dati che hanno riguardato le applicazioni Web negli ultimi cinque anni è infatti ascrivibile agli APT. In questo caso i danni registrati ammontano a 4,3 miliardi di dollari.

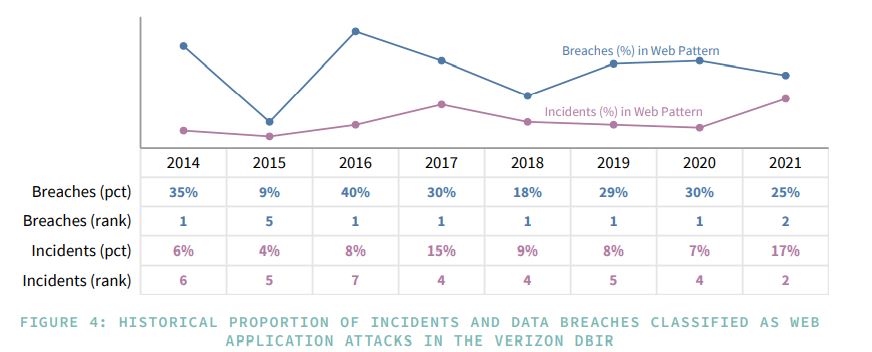

Dal report emerge anche una cifra interessante: rispondere agli incidenti informatici dovuti allo sfruttamento degli exploit delle app web è costato più di 7,6 miliardi di dollari. La cifra, in proporzione, corrisponde al 42% di tutte le perdite finanziarie registrate per "eventi estremi legati a perdite informatiche”. In sei degli ultimi otto anni, gli attacchi alle applicazioni Web sono stati il principale modello di incidente informatico per la violazioni dei dati.

In particolare, sono gli exploit contro le applicazioni esposte al pubblico a rivelarsi una delle due principali tecniche di attacco iniziali indicate da tutte le fonti che hanno segnalato le violazioni a MITRE ATT&CK.

In particolare, sono gli exploit contro le applicazioni esposte al pubblico a rivelarsi una delle due principali tecniche di attacco iniziali indicate da tutte le fonti che hanno segnalato le violazioni a MITRE ATT&CK.

Il report è un’indagine multi-sorgente realizzata attingendo da varie fonti, fra cui la Cyentia Research Library. Proprio i dati di Cyentia sono stati preziosi per stabilire che il tempo medio di rilevamento degli incidenti che coinvolgono gli exploit delle applicazioni Web è di 254 giorni. Questo tempo è significativamente superiore alla media di 71 giorni che viene indicata per altri eventi analizzati legati a perdite o sottrazioni.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab