Nell’ultimo anno registrato un tentativo di intrusione ogni sette minuti

I tempi di breakout da parte del cybercrime si sono ridotti, i tentativi di attacco si moltiplicano.

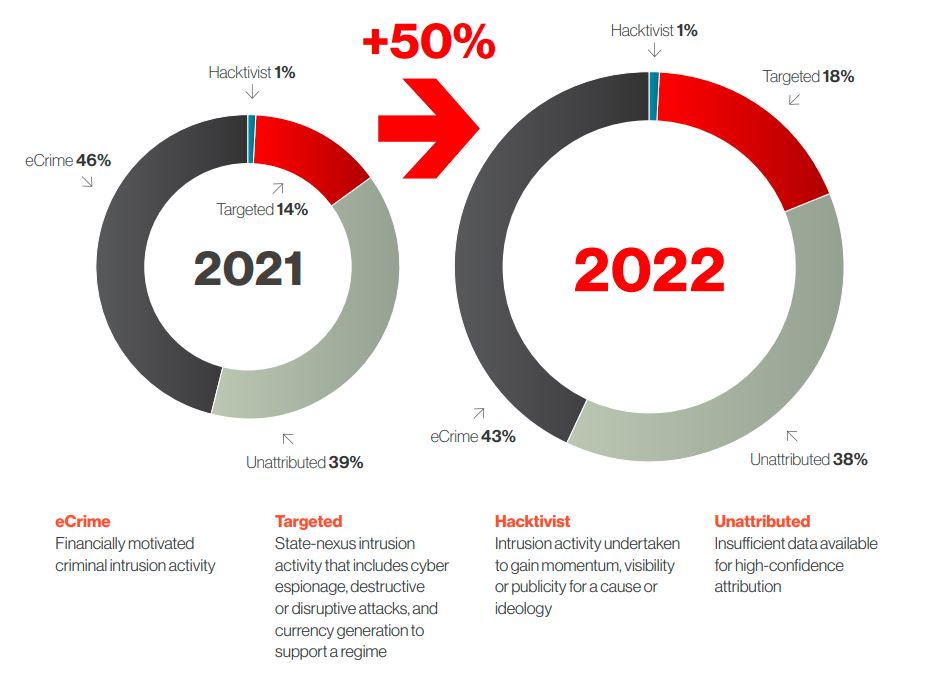

I tentativi di intrusione sono aumentati del 50% rispetto allo scorso anno, con oltre 77 mila potenziali intrusioni, approssimativamente una ogni sette minuti. È il dato più sconvolgente che emerge dal report di CrowdStrike Falcon OverWatch Nowhere to Hide: 2022 Falcon OverWatch Threat Hunting sul threat hunting, relativo al periodo compreso fra il 1 luglio 2021 e il 30 giugno 2022. Il report evidenzia peraltro distinti cambiamenti nelle tendenze di attacco e dello spionaggio che sono degni di nota.

Partendo proprio dai tentativi d’intrusione, corrispondono ai molti casi in cui l’attività di threat hunting proattivo affidata all’uomo ha rilevato l’attività di tecniche dannose in varie fasi della attack chain. Questo significa che il computo totale dei tentativi non si riferisce solo al tentato ingresso nella rete aziendale. A questo proposito è interessante l’informazione sul tempo di breakout, ossia il tempo impiegato dagli attaccanti per muoversi lateralmente da un punto di accesso iniziale verso altri sistemi della rete. Quello misurato nel periodo di analisi è di 1 ora e 24 minuti, rispetto a 1 ora e 38 minuti del precedente rilevamento.

Inoltre, Falcon OverWatch ha scoperto che in circa un terzo (30%) delle intrusioni gli attaccanti sono stati in grado di muoversi lateralmente in meno di 30 minuti. Queste evidenze sottolineano la velocità e la scala con cui questi cybercriminali evolvono le proprie tattiche, tecniche e procedure (TTPs) e sono capaci di eludere anche i più sofisticati sistemi di difesa per perseguire con successo i loro obiettivi.

Le tendenze

Il cybercrime è la minaccia principale per le campagne di intrusione interattiva. Sa solo rappresenta il 43% delle intrusioni interattive, mentre le attività sponsorizzate dagli stati nazionali si attestano al 18%. Gli hacktivisti rappresentano solo l’1% delle campagne di intrusione interattiva, mentre la percentuale restante non è stata attribuita.

Gli esperti hanno denotato un continuo allontanamento dal malware. Le minacce malware-free rappresentano il 71% di tutti i rilevamenti indicizzati dal CrowdStrike Threat Graph. La predominanza di attività malware-free è legata, in parte, al prolifico abuso di credenziali valide da parte degli attaccanti per facilitare l'accesso e la persistenza negli ambienti delle vittime. Un altro fattore riguarda è la velocità con cui nuove vulnerabilità vengono divulgate e con cui gli avversari sono in grado di rendere operativi gli exploit.

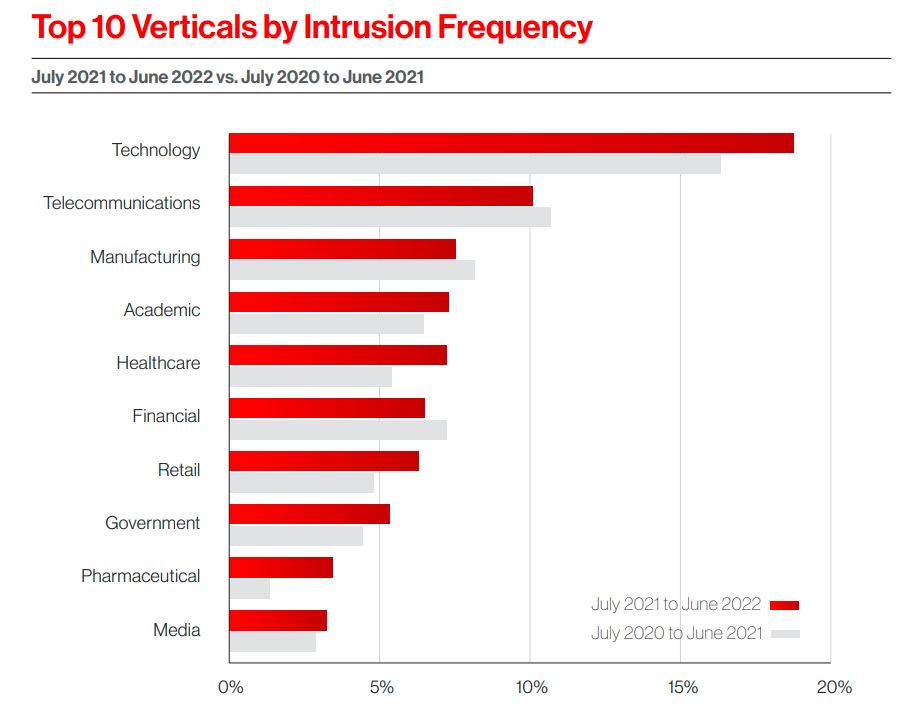

Il settore maggiormente bersagliato dagli attacchi del cybercrime è quello tecnologico (19%), seguito da telecomunicazioni (10%), manifatturiero (7%), istruzione (7%) e sanitario (7%). Gli attori sponsorizzati dagli stati nazione invece hanno un predilezione per le telecomunicazioni (37%), seguite dal settore tecnologico (14%), pubblica amministrazione (9%), istruzione (5%) e media (4,5%). Il settore sanitario è invece il preferito dagli affiliati al Ransomware-as-a-Service (RaaS).

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab