Le falle sfruttate dagli APT per attaccare l'occidente

Gli APT hanno sfruttato una manciata di vulnerabilità note per attaccare aziende e istituzioni occidentali fra il 2020 e il 2021. Un documento elenca le 10 più gettonate per esortare a installare le patch.

I gruppi criminali sponsorizzati da stati nazione sferrano attacchi informatici contro i Paesi occidentali usando sempre le stesse vulnerabilità. In questo frangente istallare le patch non è più solo un problema di protezione aziendale, ma diventa una questione di sicurezza nazionale. L'elenco delle falle che "piacciono" a questi attaccanti è contenuto in un documento ufficiale redatto dalla U.S. Cybersecurity and Infrastructure Security Agency (CISA), dall'Australian Cyber Security Centre (ACSC), dallo United Kingdom’s National Cyber Security Centre (NCSC) e dall'FBI.

Le falle prese in esame sono in tutto 30 e sono quelle più usate per perpetrare attacchi informatici nel 2020 e nel 2021. La maggior parte è stata divulgata negli ultimi due anni e lo sfruttamento è dovuto, in parte, all'espansione del lavoro remoto dovuto alla pandemia. In questo frangente la gestione dell'emergenza, con l'ampliamento delle VPN e degli ambienti basati sul cloud, ha ritardato le usuali attività di patch management.

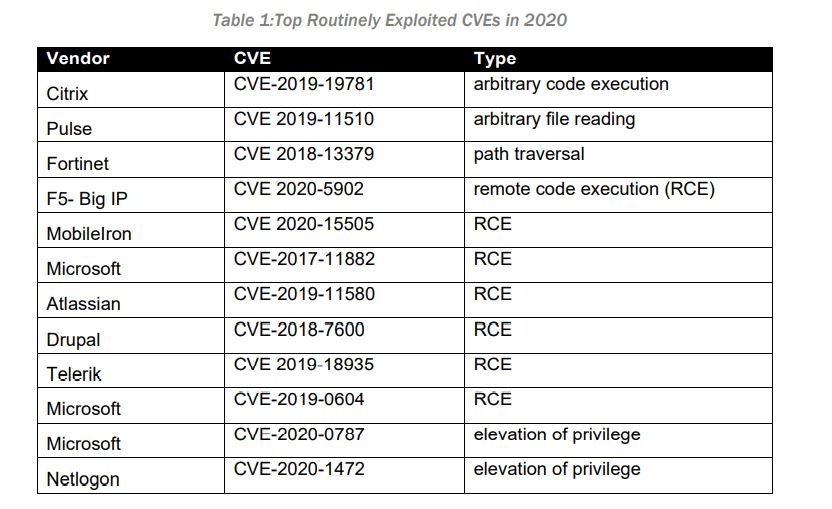

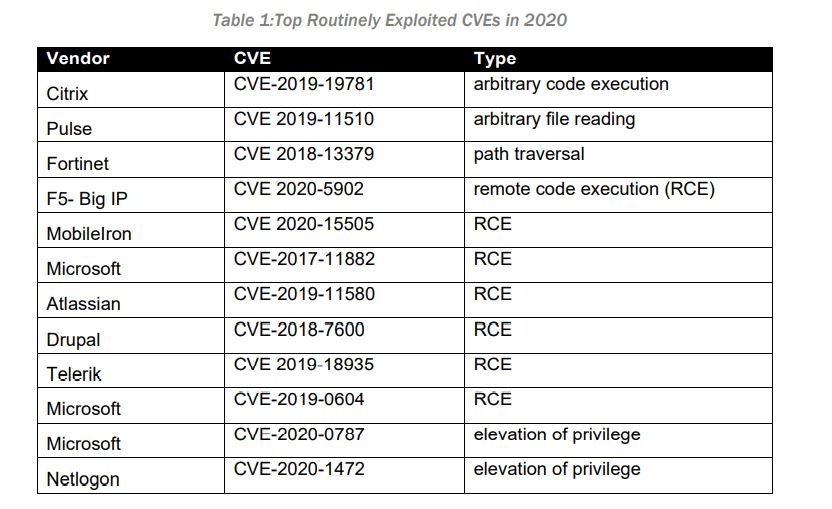

È questo il motivo per il quale quattro delle 10 vulnerabilità più abusate nel 2020 hanno interessato lo smart working, le VPN e il cloud. Sono elencate nel dettaglio nella tabella qui sotto:

Al primo posto c'è la falla CVE-2019-19781 che ha riguardato i Citrix Application Delivery Controller and Gateway e può consentire l'esecuzione di codice da remoto. È stata ripetutamente oggetto di allerta negli USA in passato ed è stata sfruttata per attaccare istituzioni (anche italiane), diverse aziende e per scatenare attacchi con il ransomware Cring.

Al primo posto c'è la falla CVE-2019-19781 che ha riguardato i Citrix Application Delivery Controller and Gateway e può consentire l'esecuzione di codice da remoto. È stata ripetutamente oggetto di allerta negli USA in passato ed è stata sfruttata per attaccare istituzioni (anche italiane), diverse aziende e per scatenare attacchi con il ransomware Cring.

Secondo, terzo e quarto posto in lista vanno rispettivamente alle vulnerabilità Pulse Secure VPN, Fortinet e F5 Big IP. La prima, monitorata con la sigla CVE-2021-22893, è stata sfruttata attivamente per violare le reti di dozzine di agenzie governative, della difesa e finanziarie di Stati Uniti ed Europa. Consente di eseguire codice arbitrario da remoto sui prodotti Pulse Connect Secure SSL VPN.

Per quanto riguarda la medaglia di bronzo, CVE-2018-13379 è una vulnerabilità che affligge le Fortinet FortiGate SSL VPN. Come la falla di Pulse Secure, è stata ampiamente sfruttata per attaccare istituzioni, aziende e scatenare attacchi ransomware.

La falla CVE-2020-5902 riguarda invece i dispositivi di rete BIG-IP di F5 installati nelle reti governative, in quelle dei provider di servizi Internet, all'interno di data center di cloud computing. Inoltre, sono presenti in 48 delle 50 aziende della classifica Fortune 50.

Le autorità non hanno redatto una tabella specifica per il 2021 perché quest'anno "gli attaccanti hanno continuato a sfruttare le vulnerabilità nei dispositivi di difesa perimetrale. Tra le falle altamente sfruttate nel 2021 ci sono vulnerabilità Microsoft, Accellion, VMware (CVE-2021-21985) e Pulse Secure (CVE-2021-22893, CVE-2021-22894, CVE-2021-22899 e CVE-2021-22900)".

l riferimento a Microsoft ovviamente chiama in causa le vulnerabilità di Exchange (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 e CVE2021-27065). Hanno aperto un pericoloso contenzioso diplomatico con la Cina, dopo che USA, Europa e Gran Bretagna hanno addebitato tutta la responsabilità al Governo cinese, e nello specifico il Ministero per la Sicurezza dello Stato (MSS).

Altro grande nodo della sicurezza è stato lo sfruttamento delle falle di Accellion (CVE-2021-27101, CVE-2021-27102, CVE-2021-27103, CVE-2021-27104), che ha coinvolto Morgan Stanley, Shell, Qualys, la Reserve Bank of New Zealand, l'Australian Securities and Investments Commission (ASIC), Bombadier e molte altre.

Altro grande nodo della sicurezza è stato lo sfruttamento delle falle di Accellion (CVE-2021-27101, CVE-2021-27102, CVE-2021-27103, CVE-2021-27104), che ha coinvolto Morgan Stanley, Shell, Qualys, la Reserve Bank of New Zealand, l'Australian Securities and Investments Commission (ASIC), Bombadier e molte altre.

Il motivo per il quale è stato redatto questo documento è spingere istituzioni e aziende pubbliche e private di tutto il mondo ad alzare un unico muro di difesa per ostacolare l'attività dei gruppi APT almeno in questo frangente. Nel documento si legge che "lo sfruttamento di vulnerabilità note da parte degli attaccanti complica l'attribuzione degli attacchi per chi difende. E riduce i costi e i rischi per chi attacca, che non deve investire nello sviluppo di un exploit zero-day e non deve preoccuparsi che questo investimento si svaluti nel momento in cui l'exploit diventa pubblico".

Ecco perché tutti sono esortati a correggere o mitigare le vulnerabilità indicate il più rapidamente possibile. La maggior parte può essere chiusa mediante le patch e gli aggiornamenti disponibili da tempo. Negli altri casi, o dove non è possibile installare le patch, è necessario verificare la presenza di Indicatori di Compromissione (IoC) e, se presenti, avviare piani di risposta e ripristino.

Le falle prese in esame sono in tutto 30 e sono quelle più usate per perpetrare attacchi informatici nel 2020 e nel 2021. La maggior parte è stata divulgata negli ultimi due anni e lo sfruttamento è dovuto, in parte, all'espansione del lavoro remoto dovuto alla pandemia. In questo frangente la gestione dell'emergenza, con l'ampliamento delle VPN e degli ambienti basati sul cloud, ha ritardato le usuali attività di patch management.

Le falle più sfruttate nel 2020

È questo il motivo per il quale quattro delle 10 vulnerabilità più abusate nel 2020 hanno interessato lo smart working, le VPN e il cloud. Sono elencate nel dettaglio nella tabella qui sotto:

Al primo posto c'è la falla CVE-2019-19781 che ha riguardato i Citrix Application Delivery Controller and Gateway e può consentire l'esecuzione di codice da remoto. È stata ripetutamente oggetto di allerta negli USA in passato ed è stata sfruttata per attaccare istituzioni (anche italiane), diverse aziende e per scatenare attacchi con il ransomware Cring.

Al primo posto c'è la falla CVE-2019-19781 che ha riguardato i Citrix Application Delivery Controller and Gateway e può consentire l'esecuzione di codice da remoto. È stata ripetutamente oggetto di allerta negli USA in passato ed è stata sfruttata per attaccare istituzioni (anche italiane), diverse aziende e per scatenare attacchi con il ransomware Cring. Secondo, terzo e quarto posto in lista vanno rispettivamente alle vulnerabilità Pulse Secure VPN, Fortinet e F5 Big IP. La prima, monitorata con la sigla CVE-2021-22893, è stata sfruttata attivamente per violare le reti di dozzine di agenzie governative, della difesa e finanziarie di Stati Uniti ed Europa. Consente di eseguire codice arbitrario da remoto sui prodotti Pulse Connect Secure SSL VPN.

Per quanto riguarda la medaglia di bronzo, CVE-2018-13379 è una vulnerabilità che affligge le Fortinet FortiGate SSL VPN. Come la falla di Pulse Secure, è stata ampiamente sfruttata per attaccare istituzioni, aziende e scatenare attacchi ransomware.

La falla CVE-2020-5902 riguarda invece i dispositivi di rete BIG-IP di F5 installati nelle reti governative, in quelle dei provider di servizi Internet, all'interno di data center di cloud computing. Inoltre, sono presenti in 48 delle 50 aziende della classifica Fortune 50.

Le falle più gettonate nel 2021

Le autorità non hanno redatto una tabella specifica per il 2021 perché quest'anno "gli attaccanti hanno continuato a sfruttare le vulnerabilità nei dispositivi di difesa perimetrale. Tra le falle altamente sfruttate nel 2021 ci sono vulnerabilità Microsoft, Accellion, VMware (CVE-2021-21985) e Pulse Secure (CVE-2021-22893, CVE-2021-22894, CVE-2021-22899 e CVE-2021-22900)".

l riferimento a Microsoft ovviamente chiama in causa le vulnerabilità di Exchange (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 e CVE2021-27065). Hanno aperto un pericoloso contenzioso diplomatico con la Cina, dopo che USA, Europa e Gran Bretagna hanno addebitato tutta la responsabilità al Governo cinese, e nello specifico il Ministero per la Sicurezza dello Stato (MSS).

Altro grande nodo della sicurezza è stato lo sfruttamento delle falle di Accellion (CVE-2021-27101, CVE-2021-27102, CVE-2021-27103, CVE-2021-27104), che ha coinvolto Morgan Stanley, Shell, Qualys, la Reserve Bank of New Zealand, l'Australian Securities and Investments Commission (ASIC), Bombadier e molte altre.

Altro grande nodo della sicurezza è stato lo sfruttamento delle falle di Accellion (CVE-2021-27101, CVE-2021-27102, CVE-2021-27103, CVE-2021-27104), che ha coinvolto Morgan Stanley, Shell, Qualys, la Reserve Bank of New Zealand, l'Australian Securities and Investments Commission (ASIC), Bombadier e molte altre. Serve un'azione collettiva

Il motivo per il quale è stato redatto questo documento è spingere istituzioni e aziende pubbliche e private di tutto il mondo ad alzare un unico muro di difesa per ostacolare l'attività dei gruppi APT almeno in questo frangente. Nel documento si legge che "lo sfruttamento di vulnerabilità note da parte degli attaccanti complica l'attribuzione degli attacchi per chi difende. E riduce i costi e i rischi per chi attacca, che non deve investire nello sviluppo di un exploit zero-day e non deve preoccuparsi che questo investimento si svaluti nel momento in cui l'exploit diventa pubblico".

Ecco perché tutti sono esortati a correggere o mitigare le vulnerabilità indicate il più rapidamente possibile. La maggior parte può essere chiusa mediante le patch e gli aggiornamenti disponibili da tempo. Negli altri casi, o dove non è possibile installare le patch, è necessario verificare la presenza di Indicatori di Compromissione (IoC) e, se presenti, avviare piani di risposta e ripristino.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

2025: social engineering e cyberwarfare ridefiniscono il rischio

05-03-2026

L’evoluzione del SOC: l’Intelligenza Artificiale come sistema nervoso della resilienza

05-03-2026

Colmare l’execution gap: come Acronis supporta gli MSP nell’implementazione dei controlli Winter SHIELD

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab