Il 91,5% del malware proviene da connessioni crittografate

I cyber criminali sfruttano sempre di più gli attacchi fileless o basati su script per eludere i sistemi di detection. Occorre un cambio di strategia nella difesa delle reti.

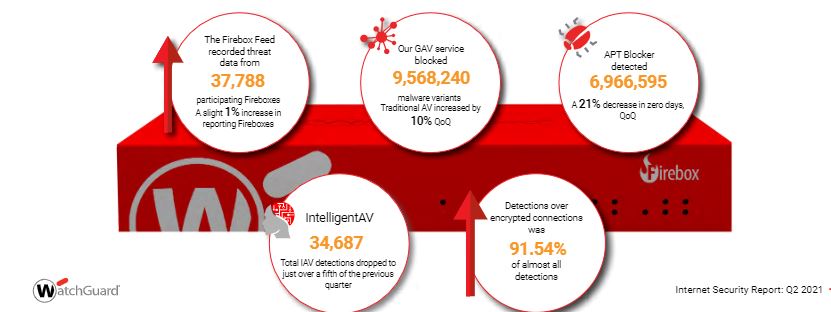

Nel secondo trimestre 2021, il 91,5 percento del malware ha viaggiato su connessioni crittografate. Si sono inoltre registrati picchi allarmanti di malware fileless, una crescita drammatica del ransomware, e un'impennata degli attacchi di rete. È questa in estrema sintesi l'istantanea scattata dall'Internet Security Report di WatchGuard relativo al periodo fra aprile e giugno 2021.

L'analisi è frutto delle le minacce alla sicurezza delle reti analizzate dai ricercatori di WatchGuard Threat Lab, sulla base dei dati anonimi collezionati dai Firebox di WatchGuard. I dati sono preoccupanti, perché nel periodo in esame l'azienda ha bloccato oltre 16,6 milioni di varianti di malware e quasi 5,2 milioni di minacce di rete.

Malware

Il primo dato che allarmante è quello accennato in apertura: il 91,5% del malware rilevato su connessioni crittografate. In sostanza significa che le aziende devono provvedere a ispezionare il traffico HTTPS crittografato in entrata, altrimenti rischiano di lasciar passare nove decimi delle minacce in circolazione. In realtà, secondo i dati dell'azienda di cyber security, solo il 20% delle aziende dispone di meccanismi per decifrare e scansionare il traffico HTTPS alla ricerca di malware. In altre parole, il restante 80% è a rischio.

Qualcuno potrebbe pensare che l'ispezione non sia fondamentale, se poi la rete interna è monitorata con antimalware efficaci. In realtà non è così, perché l'altro punto di attenzione dell'analisi di WatchGuard è che nel primo semestre 2020 il numero di attacchi basati su script o fileless ha già raggiunto la quota complessiva di quelli registrati in tutto il 2020.

Gli antimalware tradizionali difficilmente riescono a intercettare e bloccare correttamente gli attacchi fileless, come quelli sfruttano JavaScript, PowerShell e Visual Basic. E sono proprio questi i tipi di attacco che sembrano destinati a raddoppiare di volume rispetto al 2020. In particolare, la famiglia AMSI. Disable.A utilizza gli strumenti di PowerShell per sfruttare varie vulnerabilità in Windows e utilizza codice in grado di disabilitare l'interfaccia di scansione antimalware (AMSI) in PowerShell, consentendo di bypassare i controlli di sicurezza degli script con il payload del malware non rilevato.

Gli attacchi alle reti

Nonostante il passaggio forzato al lavoro da casa, leappliance WatchGuard hanno rilevato un sostanziale aumento degli attacchi di rete. Sono cresciuti del 22% rispetto al trimestre precedente e hanno raggiunto il volume più alto dall'inizio del 2018. Nel primo trimestre dell'anno erano stati conteggiati 4,1 milioni di attacchi di rete, in quello successivo quel numero è salito di un altro milione.

Un ultimo focus sui ransomware. La traiettoria discendente che aveva caratterizzato il biennio dal 2018 al 2020 si è interrotta nella prima metà del 2021, quando gli attacchi hanno raggiunto lo stesso numero totalizzato in tutto il 2020. I ricercatori prevedono che il volume di quest'anno aumenterà di oltre il 150% rispetto al 2020.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab