Il ritorno di Emotet e i cambiamenti nel metodo di attacco

La nuova tecnica di attacco di Emotet si basa su un allegato di Excel. Ecco come riconoscere il pericolo ed evitarlo.

A meno di un anno dalla rimozione di Emotet da tutti i computer infetti, e nonostante i proclami sulla sua definitiva sconfitta, Emotet è tornato. Abbiamo già discusso della questione e del fatto che in due mesi e mezzo dal suo ritorno si è già riaffermato come una minaccia consolidata, preoccupante e dilagante. Considerata la portata del problema, il famigerato Emotet è stato oggetto di uno studio da parte della Unit 42 di Palo Alto Networks.

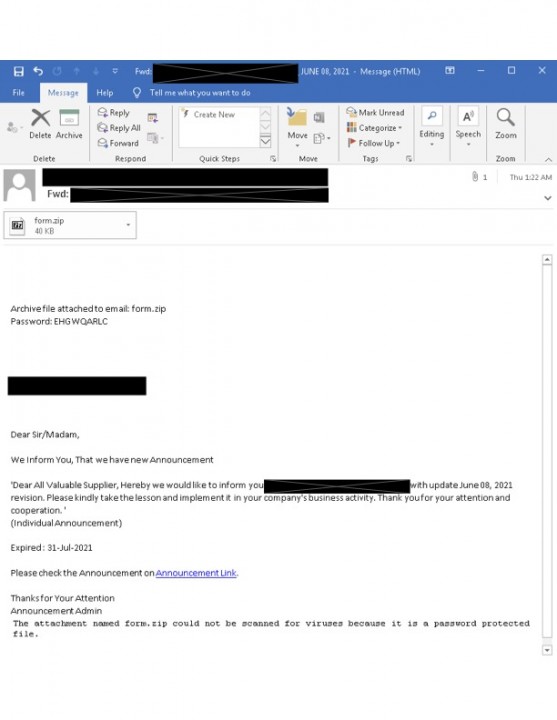

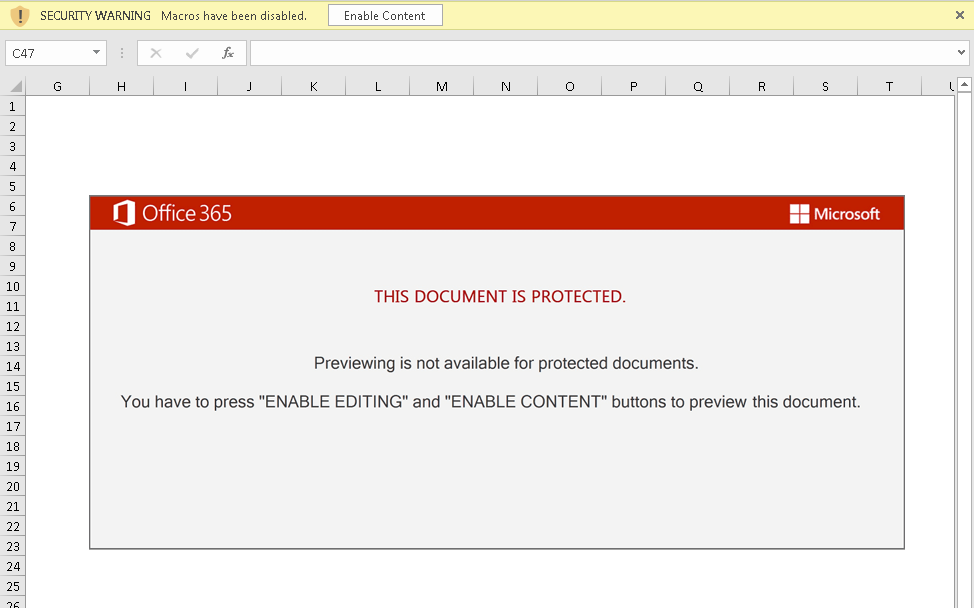

In particolare, i ricercatori hanno rilevato nuove metodologie d’attacco a partire da 21 dicembre 2021 e le hanno condivise in una ricerca interessante per comprendere come individuare gli attacchi. Il primo segnale da cui guardarsi è una email con un allegato Excel.

La scelta degli operatori di Emotet per dire il vero non è molto originale, considerato che anche il trojan FlawedGrace sta approfittando del foglio di calcolo di casa Microsoft e in passato molti altri hanno battuto la stessa strada. Tanto che Microsoft ha deciso di disabilitare per default le macro di Office.

Il provvedimento torna utile anche per arginare Emotet, dato che la Unit 42 di Palo Alto Networks ha osservato Emotet distribuire un file Excel tramite email che contiene una macro Excel 4.0 offuscata. Il meccanismo richiede l’interazione dell’utente – che è una buona notizia perché se gli utenti sono formati sui rischi possono evitare di abboccare.

Per bypassare i filtri antimalware, il file è compresso in formato ZIP e crittografato. Per decifrarlo occorre usare una password del file zip che è indicata nell'email. Una volta decompresso il file, ci si trova davanti a un documento Excel con macro di Excel 4.0. Sono macro vecchie e altamente abusate, e per attivare l’attacco bisogna acconsentire alla loro attivazione.

Non aprire quell’allegato

Non cadere in inganno davanti a questo tipo di attacco non è complesso. Tutte le best practice indicano chiaramente di diffidare dei file Excel allegati e di non attivare le macro se richiesto all’apertura di un file allegato. È sufficiente rispettarle per vanificare il tentativo di attacco.

Qualcuno cadrà lo stesso in inganno, ma in effetti il rischio è piuttosto basso perché il livello di interazione richiesto è altissimo. Anche l’utente con il clic compulsivo dovrebbe porsi qualche domanda nel momento in cui deve copiare e incollare di proposito una password per aprire un allegato email. E una volta aperto, deve intenzionalmente abilitare le macro.

Anche chi ha ricevuto una formazione minima di base sulla security dovrebbe essere pronto a gestire un evento del genere. Chi disgraziatamente non lo fosse, attiverebbe il download e l’installazione di un'applicazione HTML offuscata che effettua il download di due stage di PowerShell per recuperare ed eseguire il payload finale di Emotet.

Quello che sta andando in scena è un esempio da manuale di thread hijacking, un classico di Emotet che genera risposte false, basate su email legittime rubate dai client di posta degli host Windows precedentemente infettati da Emotet. La botnet utilizza poi questi contenuti email rubati per creare risposte false che impersonano i mittenti originali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Iran, allerta su hacktivisti e attacchi opportunistici

03-03-2026

Resilienza 2026: perché la sicurezza di un’azienda dipende anche dai fornitori

03-03-2026

Provate a craccare l’AI, se ci riuscite

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab