Ransomware che cancella i file, una buona ragione per non pagare

Di chiama Onyx il ransomware che finge di cifrare i file, in realtà li sovrascrive con bit casuali che ne impediscono il ripristino. Chi paga spreca solo denaro.

Cifrare i file e chiedere un riscatto per restituirne l’accesso è un meccanismo ormai noto. Molti credono erroneamente che pagando quanto richiesto le conseguenze dell’attacco possano essere più lievi. Invece è ampiamente dimostrato che i cyber criminali spesso non mantengono le promesse. Ora sappiamo anche che alcuni giocano ancora più sporco.

È il caso del ransomware Onyx, scoperto dai ricercatori del MalwareHunterTeam, che ha già mietuto almeno sei vittime documentate. Sulla carta il modus operando di questo gruppo sembra un déjà-vu: impediscono alle vittime l’accesso ai file e chiedono un riscatto per fornire il decryptor e non pubblicare online la refurtiva.

La verità è che tale decryptor è praticamente inutile, perché il malware impiegato distrugge i file più grandi di 2MB anziché crittografarli, sovrascrivendoli con dati spazzatura e impedendone quindi il recupero. A fronte del pagamento del riscatto, viene fornita una chiave che permette solo di recuperare i file di dimensioni inferiori a 2 MB.

https://twitter.com/malwrhunterteam/status/1519425675781935106?s=20&t=jvgaJRMvN2zdDmJV70mDVQ

Qualcuno ha definito il malware usato da Onyx come "skidware", ossia un malware creato da qualcuno con competenze scadenti. In realtà l’impossibilità di recuperare i file potrebbe essere intenzionale, prendendo magari spunto da soluzioni come i malware wiper che sono diventati celebri con il conflitto ucraino e che sono caratterizzati proprio dal fatto che distruggono i file anziché cifrarli.

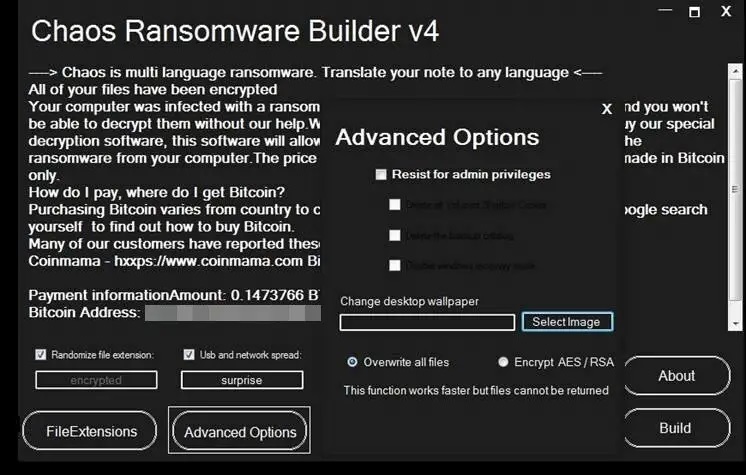

Per ora le informazioni su Onyx sono poche. Un buon punto di partenza delle analisi è che sfrutta la stessa routine di crittografia del ransomware Chaos nella sue quarta release. Qualcuno lo ricorderà per la variante italiana che impiegava come esca la minaccia di una denuncia alla Polizia per detenzione di materiale pedopornografico.

In realtà la genesi di Chaos risale almeno a giugno 2021, quando i ricercatori di Trend Micro ne rilevarono la pubblicizzazione sui forum del dark web. Il tratto distintivo di Chaos era appunto il fatto che non cifrava i file, ma ne rimpiazzava il contenuto con byte casuali, impedendone il ripristino.

A inizio 2022 era stata Qualys ad associare questo strano ransomware ai malware wiper e a mettere in guardia sul fatto che il codice poteva essere un work in progress che presto sarebbe stato offerto nel dark web come soluzione as-a-service alla stregua di molti altri ransomware. A quanto pare la previsione è stata azzeccata.

Ovviamente, viste le premesse, l’unico avviso sensato per le vittime è di non pagare, perché non c’è nessuna chance di poter tornare in possesso dei dati. Per identificare gli attacchi, Qualys ha pubblicato i TTP e gli Indicatori di Compromesso.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab