Application Protection Report 2022: cresce il malware, phishing sottostimato

Il malware ricopre un ruolo sempre più centrale negli attacchi informatici. Su ransomware, phishing e credential stuffing, i pochi dettagli tecnici ostacolano una risposta adeguata.

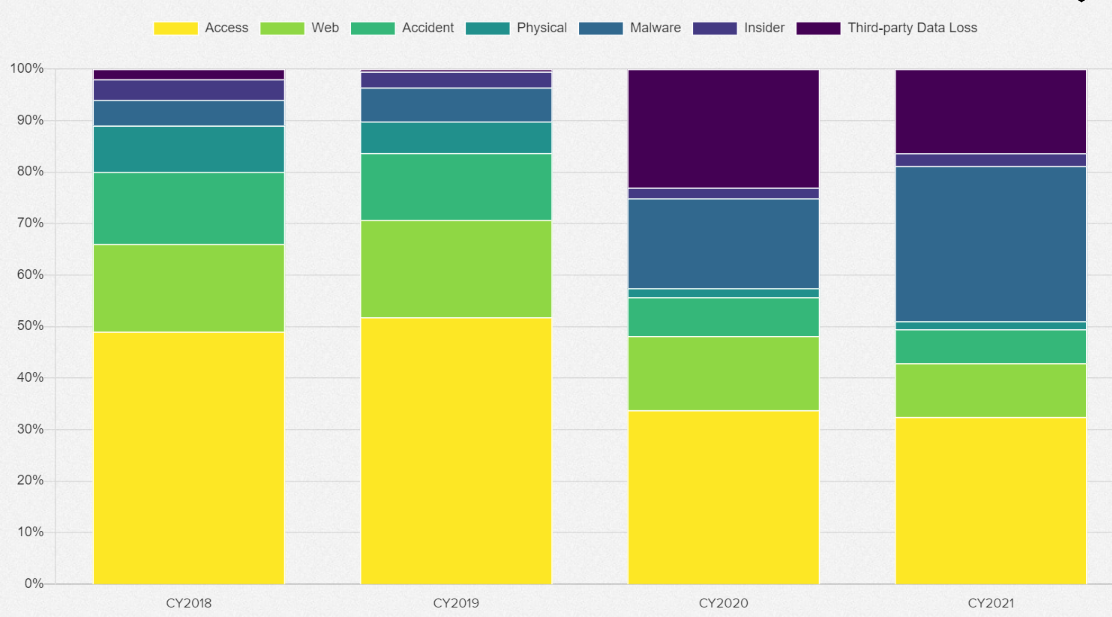

L’incidenza del malware negli attacchi informatici con violazione dei dati è in crescita esponenziale, più del ransomware. Il formjacking si conferma come la forma di exploit web più diffusa, mentre gli attacchi di accesso sono nuovamente la causa più frequente di violazioni. Sono alcuni dei dati inclusi nell’Application Protection Report degli F5 Labs, che ogni anno traccia una panoramica sullo scenario delle minacce informatiche rispetto all'anno precedente.

Andando nel dettaglio, negli USA i malware hanno rappresentato il 30% delle cause note nelle violazioni dei dati. L’incidenza è in forte crescita rispetto al 17,4% del 2020 e al 6,6% del 2019. Il phishing si riconferma uno dei metodi di diffusione più sfruttati, oltre che sottostimati. Secondo i dati di F5, infatti, il 24% delle violazioni è da ricondurre alla compromissione della posta elettronica. Le difese in questo ambito non sono ancora adeguate, dato che gli attacchi di phishing e credential stuffing godono ancora di bassi livelli di segnalazione.

Sul fronte del ransomware le segnalazioni sono in calo, ma non è necessariamente una buona notizia. In realtà il ransomware resta una tattica comune nelle violazioni dei dati, ma l’evoluzione delle tattiche di attacco rende difficile capire se la sottrazione dei dati sia stata causata o meno da un ransomware. quando si impiegano tattiche fileless, o quando gli attaccanti cancellano le proprie tracce alla fine del “lavoro”, è difficile ricostruire la catena di attacco e gli strumenti impiegati.

Le cause nella violazione dei dati

Le cause nella violazione dei dati

Questo rivela anche che molti incidenti presentano un livello di dettaglio molto basso, e che è necessaria l’attivazione di una threat intelligence migliore. È bene ricordare, infatti, che le indagini post attacco non sono utili solo per risolvere l’incidente. Una volta tornati alla normalità è importante ricostruire la dinamica dell’attacco per capire quali interventi apportare all’infrastruttura e dove attivarli, così che l’attacco non si ripeta.

A completamento di quanto segnalato sopra, vale la pena aggiungere qualche nota sul formjacking, che non è noto quanto il ransomware. Si tratta di un tipo di attacco in cui gli hacker iniettano codice JavaScript dannoso nel modulo di una pagina Web (quasi sempre una pagina di pagamento). Quando un visitatore del sito inserisce i dati della propria carta di credito (numero, nome utente, scadenza e codice di controllo), il codice li rastrella e li invia a un server controllato dagli attaccanti. Questi, a loro volta, possono usare i dati per frodi finanziarie, oppure possono rivenderli sul darkweb al miglior offerente. Va da sé che il settore più colpito da exploit web come il formjacking è quello del commercio al dettaglio.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Compliance e NIS2

10-03-2026

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab