Questa notizia è presente nello Speciale:

Coronavirus e sicurezza: proteggersi dal contagio digitale

Coronavirus e sicurezza: proteggersi dal contagio digitale

Phishing, malware, fake news e frodi: l'epidemia di coronavirus è anche digitale perché i cyber criminali stanno approfittando dell'emergenza per fare cassa. Ecco tutti i rischi visti finora, e come proteggere i propri dati digitali.

Sono ormai chiare a tutti le indicazioni alla cittadinanza per difendersi dal contagio dal virus sanitario COVID-19. Coronavirus, tuttavia, porta con sé un'altra minaccia, quella del contagio digitale. Per i criminali informatici l'epidemia è un'occasione imperdibile per fare cassa, diffondendo malware e altri strumenti di contagio. Oppure per generare panico. Riteniamo utile pertanto riepilogare le regole base per non cadere nei tranelli, partendo dagli esempi dei cyber attacchi che finora hanno seminato vittime.

Gli esperti di Libraesva, società italiana leader nello sviluppo e nella fornitura di soluzioni avanzate di email security, aveva individuato il primo attacco su larga scala. Una campagna di email phishing con all'interno un link che millantava approfondimenti sul Coronavirus, ma portava a una pagina di phising.

È stata poi la volta di Check Point Research, che tramite il Global Threat Index di gennaio 2020 ha avvisato che il coronavirus era già diventato un veicolo per la diffusione di malware, e in particolare del temuto Emotet. SophosLabs ha evidenziato un massiccio attacco di spam la scorsa settimana, che diffondeva il malware Trickbot, che sottrae dati sensibili e password.

È stata poi la volta di Check Point Research, che tramite il Global Threat Index di gennaio 2020 ha avvisato che il coronavirus era già diventato un veicolo per la diffusione di malware, e in particolare del temuto Emotet. SophosLabs ha evidenziato un massiccio attacco di spam la scorsa settimana, che diffondeva il malware Trickbot, che sottrae dati sensibili e password.

Il Ministero dell'Interno ha inoltre lanciato l'allarme su una email con allegato un file Excel compresso che scaricava sul computer dei malcapitati il malware RAT chiamato “Pallax”. Consentiva agli hacker di assumere il controllo del dispositivo.

Gli esempi sono molti e tutti dimostrano, come ha sottolineato giustamente il ceo di Libraesva Paolo Frizzi, che "siamo di fronte alla conferma, una volta di più, di come gli hacker siano disposti a usare indiscriminatamente ogni contenuto di interesse di massa, oltre che di importanza per la comunità scientifica come in questo caso specifico, per propagare campagne malevoli mirate al furto di credenziali”.

Le precauzioni da prendere per non cadere in trappola sono le stesse in tutti i casi.

Check Point allerta anche sulla navigazione online. Secondo i calcoli degli esperti, all'incirca l'8 percento dei domini che in qualche modo richiamano al COVID-19 sono poco affidabili. Il 3 percento è una minaccia vera e propria alla sicurezza, il resto è semplicemente sconsigliabile. Per prevenire questa minaccia è sufficiente ricordare che i siti istituzionali sono la fonte più affidabile d'informazione.

Check Point allerta anche sulla navigazione online. Secondo i calcoli degli esperti, all'incirca l'8 percento dei domini che in qualche modo richiamano al COVID-19 sono poco affidabili. Il 3 percento è una minaccia vera e propria alla sicurezza, il resto è semplicemente sconsigliabile. Per prevenire questa minaccia è sufficiente ricordare che i siti istituzionali sono la fonte più affidabile d'informazione.

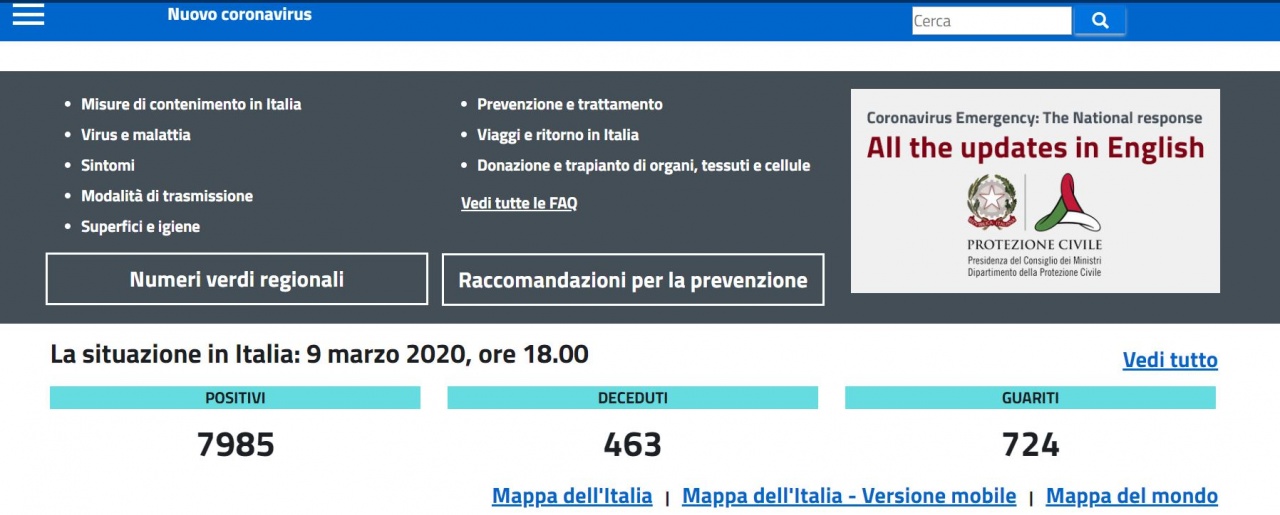

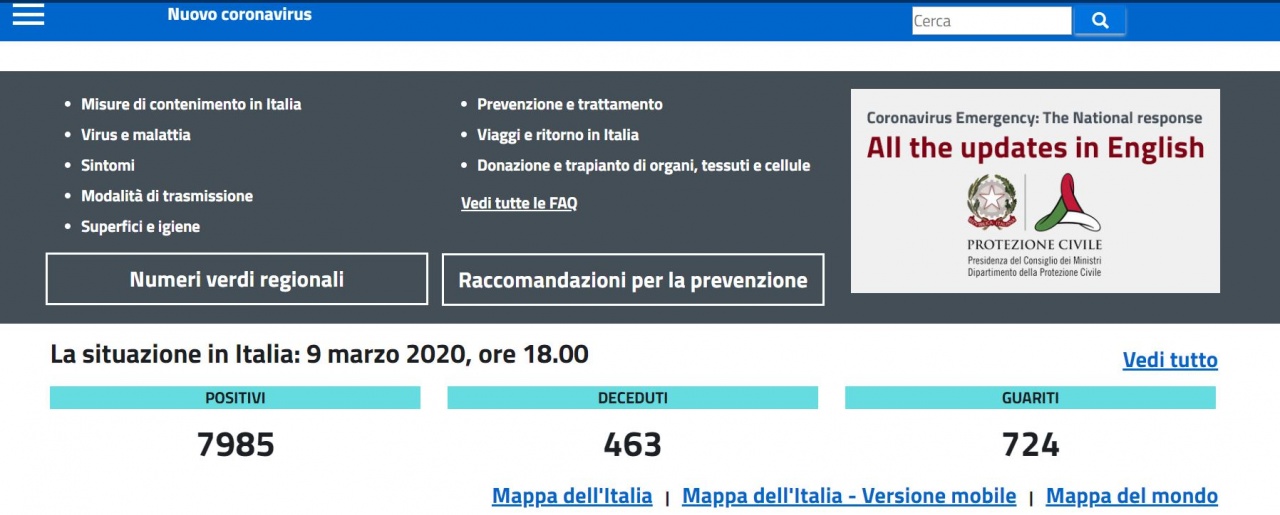

Sul sito del Ministero della Salute ci sono i dati aggiornati, i dettagli sui sintomi, sulle modalità di trasmissione, eccetera. Sul sito della Presidenza del Consiglio di Ministri è dettagliato tutto quello che c'è da sapere sulle misure di contenimento e i provvedimenti adottati. Ci sono poi informazioni specifiche per aree sui siti ufficiali di Regioni e Comuni. Insomma, non serve cercare informazioni o interpretazioni su siti sconosciuti.

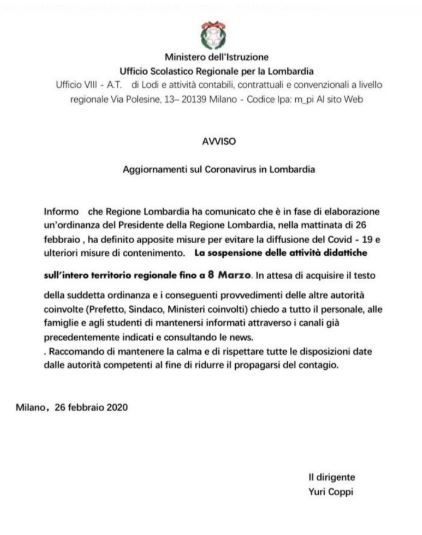

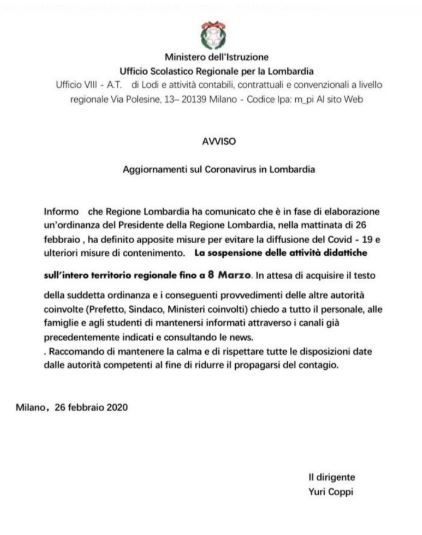

Nel migliore dei casi, i messaggi falsi generano apprensione e panico del tutto ingiustificati, in un momento in cui mantenere la calma è imperativo. Si pensi ad esempio all'audio falso della ministra dell'istruzione Lucia Azzolina. O alla fittizia sospensione scolastica comunicata dall'ufficio regionale scolastico per la Lombardia, con il logo a testa in giù. Per non parlare dell'audio di una presunta dipendente sanitaria che comunica che la vitamina C è efficace per curare chi ha contratto il virus.

Nel migliore dei casi, i messaggi falsi generano apprensione e panico del tutto ingiustificati, in un momento in cui mantenere la calma è imperativo. Si pensi ad esempio all'audio falso della ministra dell'istruzione Lucia Azzolina. O alla fittizia sospensione scolastica comunicata dall'ufficio regionale scolastico per la Lombardia, con il logo a testa in giù. Per non parlare dell'audio di una presunta dipendente sanitaria che comunica che la vitamina C è efficace per curare chi ha contratto il virus.

Di nuovo, le uniche informazioni attendibili sono quelle pubblicate sui siti istituzionali. Quando un proprio contatto o un gruppo diffondono un'informazione, è quindi buona regola verificarla prima di darla per vera. In caso non lo sia, o che non sia possibile verificarla, è bene fare appello al proprio senso civico ed evitare di "farla girare".

Dare soldi a questi speculatori non protegge dal virus e arricchisce gli illeciti.

In mancanza degli strumenti adatti, si possono presentare problemi relativi alla cyber sicurezza. Ecco che cosa dovrebbero fare le aziende per abbassare il rischio di cyber attacchi.

Email a tema coronavirus

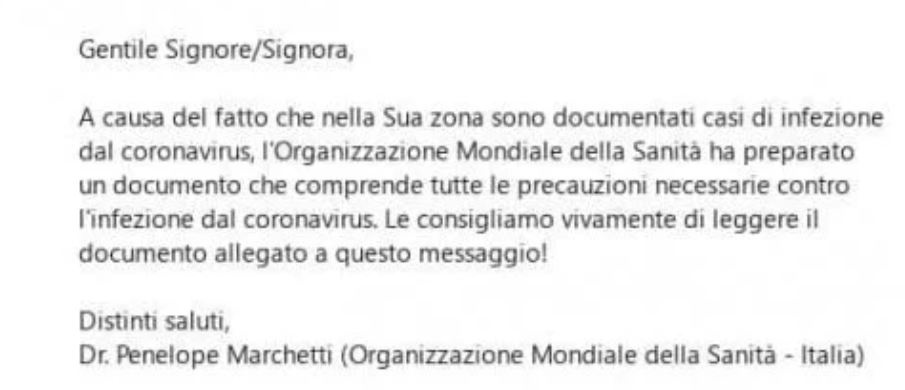

All'inizio dell'emergenza sanitaria era la preoccupazione a spingere gli utenti a cercare informazioni sul coronavirus. Oggi sono l'apprensione e la paura. Sta di fatto che le caselle di posta elettronica scoppiano di email a tema COVID-19.Gli esperti di Libraesva, società italiana leader nello sviluppo e nella fornitura di soluzioni avanzate di email security, aveva individuato il primo attacco su larga scala. Una campagna di email phishing con all'interno un link che millantava approfondimenti sul Coronavirus, ma portava a una pagina di phising.

È stata poi la volta di Check Point Research, che tramite il Global Threat Index di gennaio 2020 ha avvisato che il coronavirus era già diventato un veicolo per la diffusione di malware, e in particolare del temuto Emotet. SophosLabs ha evidenziato un massiccio attacco di spam la scorsa settimana, che diffondeva il malware Trickbot, che sottrae dati sensibili e password.

È stata poi la volta di Check Point Research, che tramite il Global Threat Index di gennaio 2020 ha avvisato che il coronavirus era già diventato un veicolo per la diffusione di malware, e in particolare del temuto Emotet. SophosLabs ha evidenziato un massiccio attacco di spam la scorsa settimana, che diffondeva il malware Trickbot, che sottrae dati sensibili e password.Il Ministero dell'Interno ha inoltre lanciato l'allarme su una email con allegato un file Excel compresso che scaricava sul computer dei malcapitati il malware RAT chiamato “Pallax”. Consentiva agli hacker di assumere il controllo del dispositivo.

Gli esempi sono molti e tutti dimostrano, come ha sottolineato giustamente il ceo di Libraesva Paolo Frizzi, che "siamo di fronte alla conferma, una volta di più, di come gli hacker siano disposti a usare indiscriminatamente ogni contenuto di interesse di massa, oltre che di importanza per la comunità scientifica come in questo caso specifico, per propagare campagne malevoli mirate al furto di credenziali”.

Le precauzioni da prendere per non cadere in trappola sono le stesse in tutti i casi.

- Se l'oggetto del messaggio tocca un problema che interessa molto o che preoccupa l'opinione pubblica, l’allerta dev'essere massima. I criminali informatici sanno che la componente emotiva aumenta la riuscita di un’operazione criminale.

- Mai dare per scontato che il mittente sia veritiero. Nel campo "da" delle email si può inserire qualunque nome in modo arbitrario. Il Rettore dell’Università degli Studi di Milano difficilmente scriverà una mail con un indirizzo dell'Ateneo di Bologna. Non esiste alcuna Dr. Penelope Marchetti che lavora presso l'Organizzazione Mondiale della Sanità. Le email con questi mittenti sono false.

- Le email di spam sono spesso disseminate di errori grammaticali o ortografici. È un particolare da ricercare con attenzione ed è un segnale inequivocabile di truffa. Lo stesso vale per i loghi sfuocati o con qualche minima differenza rispetto all'originale.

- Non bisogna cliccare sui link contenuti nelle email. Se l'argomento in oggetto interessa davvero, meglio condurre ricerche in autonomia, senza cliccare alcunché dalla email. Spesso vengono usati URL sosia, ossia indirizzi web che assomigliano all'originale, tranne che per una lettera in più o in meno.

- Mai inserire dati personali, soprattutto le password, in un sito. In generale, non è una mossa da fare, a meno che non ci sia collegati a una pagina di login ben nota.

- Chi si è reso conto di aver inserito le credenziali in un sito non sicuro, si affretti a modificare tempestivamente la password, prima che i truffatori possano usarla

Siti web

Check Point allerta anche sulla navigazione online. Secondo i calcoli degli esperti, all'incirca l'8 percento dei domini che in qualche modo richiamano al COVID-19 sono poco affidabili. Il 3 percento è una minaccia vera e propria alla sicurezza, il resto è semplicemente sconsigliabile. Per prevenire questa minaccia è sufficiente ricordare che i siti istituzionali sono la fonte più affidabile d'informazione.

Check Point allerta anche sulla navigazione online. Secondo i calcoli degli esperti, all'incirca l'8 percento dei domini che in qualche modo richiamano al COVID-19 sono poco affidabili. Il 3 percento è una minaccia vera e propria alla sicurezza, il resto è semplicemente sconsigliabile. Per prevenire questa minaccia è sufficiente ricordare che i siti istituzionali sono la fonte più affidabile d'informazione. Sul sito del Ministero della Salute ci sono i dati aggiornati, i dettagli sui sintomi, sulle modalità di trasmissione, eccetera. Sul sito della Presidenza del Consiglio di Ministri è dettagliato tutto quello che c'è da sapere sulle misure di contenimento e i provvedimenti adottati. Ci sono poi informazioni specifiche per aree sui siti ufficiali di Regioni e Comuni. Insomma, non serve cercare informazioni o interpretazioni su siti sconosciuti.

Fake news

Quanto detto sopra vale ancora di più quando le informazioni arrivano via social. In concomitanza con l'epidemia di COVID-19 si è registrato un proliferare di fake news tramite WhatsApp. Complice il fatto che una notizia condivisa di gruppo in gruppo diventa virale in poche ore, il social network è diventato un veicolo di infezione digitale. Oltre che di notizie del tutto inattendibili. Nel migliore dei casi, i messaggi falsi generano apprensione e panico del tutto ingiustificati, in un momento in cui mantenere la calma è imperativo. Si pensi ad esempio all'audio falso della ministra dell'istruzione Lucia Azzolina. O alla fittizia sospensione scolastica comunicata dall'ufficio regionale scolastico per la Lombardia, con il logo a testa in giù. Per non parlare dell'audio di una presunta dipendente sanitaria che comunica che la vitamina C è efficace per curare chi ha contratto il virus.

Nel migliore dei casi, i messaggi falsi generano apprensione e panico del tutto ingiustificati, in un momento in cui mantenere la calma è imperativo. Si pensi ad esempio all'audio falso della ministra dell'istruzione Lucia Azzolina. O alla fittizia sospensione scolastica comunicata dall'ufficio regionale scolastico per la Lombardia, con il logo a testa in giù. Per non parlare dell'audio di una presunta dipendente sanitaria che comunica che la vitamina C è efficace per curare chi ha contratto il virus. Di nuovo, le uniche informazioni attendibili sono quelle pubblicate sui siti istituzionali. Quando un proprio contatto o un gruppo diffondono un'informazione, è quindi buona regola verificarla prima di darla per vera. In caso non lo sia, o che non sia possibile verificarla, è bene fare appello al proprio senso civico ed evitare di "farla girare".

Truffe di mascherine e detergenti

Non solo virus (informatici). L'epidemia di coronavirus ha portato anche al commercio illecito, soprattutto online, di prodotti quali mascherine e disinfettanti. Si va dai prezzi gonfiati oltremisura ai prodotti commercializzati come "anti coronavirus". Hanno avuto grande risonanza le notizie relative agli interventi della Guardia di Finanza e alle indagini avviate da più questure sui prezzi gonfiati di questi materiali. Nonostante questo sono ancora attivi siti che promettono la vendita di prodotti miracolosi a prezzi stellari. Al riguardo è intervenuto il Codacons, il cui presidente Carlo Rienzi denuncia “una vergognosa speculazione, tesa a lucrare sulla paura delle persone, che potrebbe configurare veri e propri reati, dalla truffa all’aggiotaggio”.Dare soldi a questi speculatori non protegge dal virus e arricchisce gli illeciti.

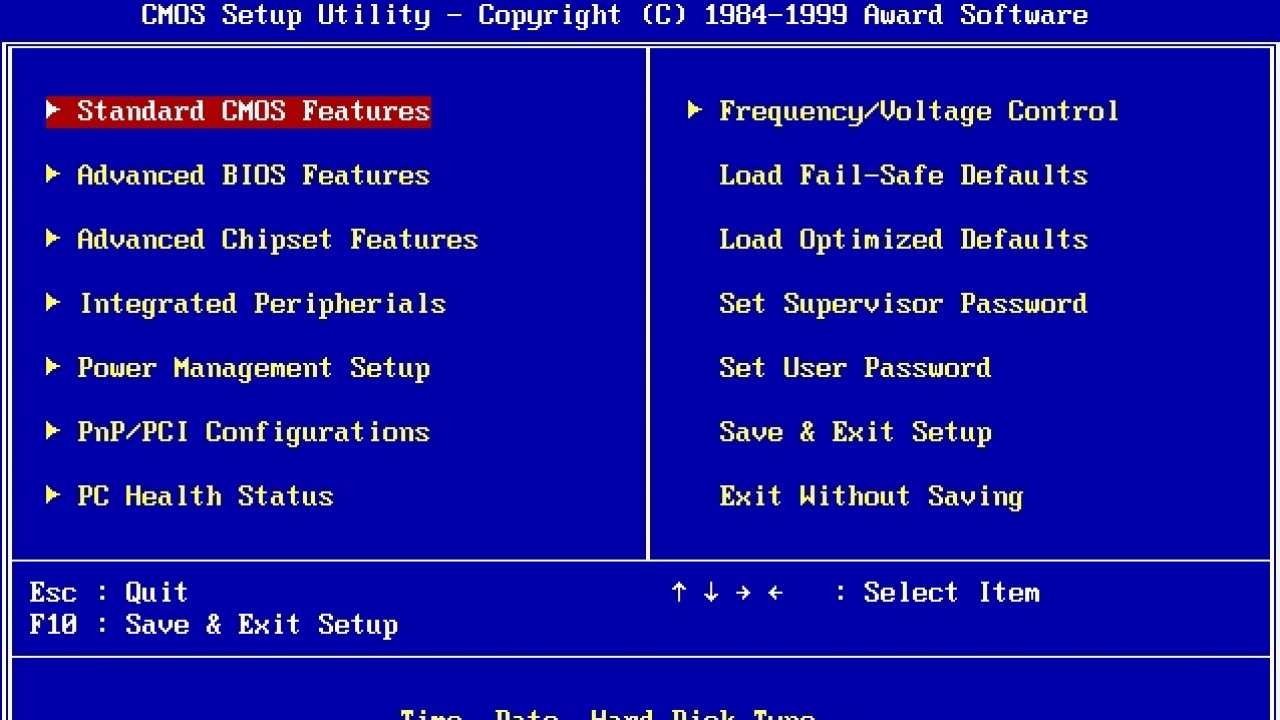

Smart Working

Un'altra potenziale fonte di guadagno per i cyber criminali è lo Smart Working. COVID-19 ha fatto scoprire a molte aziende italiane che i dipendenti possono lavorare da casa. Quelle che applicavano già politiche di smart working le hanno estese a tutta la settimana lavorativa, fino a data da destinarsi. È un'opportunità, ma è anche un rischio.In mancanza degli strumenti adatti, si possono presentare problemi relativi alla cyber sicurezza. Ecco che cosa dovrebbero fare le aziende per abbassare il rischio di cyber attacchi.

- Fornire ai dipendenti che lavorano da casa una VPN che gli consenta di connettersi in modo sicuro alla rete aziendale. Questo dovrebbe abbassare la soglia di rischio per i computer che sono sempre stati connessi solo alla rete aziendale, e che ora vengono connessi alle reti domestiche.

- Dotare tutti i PC di software di sicurezza appropriati. Oltre alla protezione, devono dare la possibilità di cancellare i dati sensibili in caso di furto o smarrimento del dispositivo mobile.

- Sistemi operativi e software devono essere aggiornati alla versione più recente. Gli aggiornamenti spesso chiudono falle nella sicurezza che possono rendere vulnerabile.

- Limitare i diritti di accesso delle persone che si collegano alla rete aziendale. In assenza di una configurazione preesistente, questo richiede un grande lavoro extra al personale IT. Però implementando queste tecniche si limitano i danni in caso di violazione.

- Rendere partecipe tutto il personale dei rischi derivanti dalla risposta a messaggi non richiesti. Il riferimento è allo spam mirato e al phishing, quindi alle mail con allegati o link malevoli.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

2025: social engineering e cyberwarfare ridefiniscono il rischio

05-03-2026

L’evoluzione del SOC: l’Intelligenza Artificiale come sistema nervoso della resilienza

05-03-2026

Colmare l’execution gap: come Acronis supporta gli MSP nell’implementazione dei controlli Winter SHIELD

05-03-2026

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab