SimJacker è l'arma degli hacker per prendere il controllo di 1 miliardo di SIM

Una vulnerabilità che interessa un miliardo di SIM permette agli hacker di fare intercettazioni, localizzare gli utenti e molto altro.

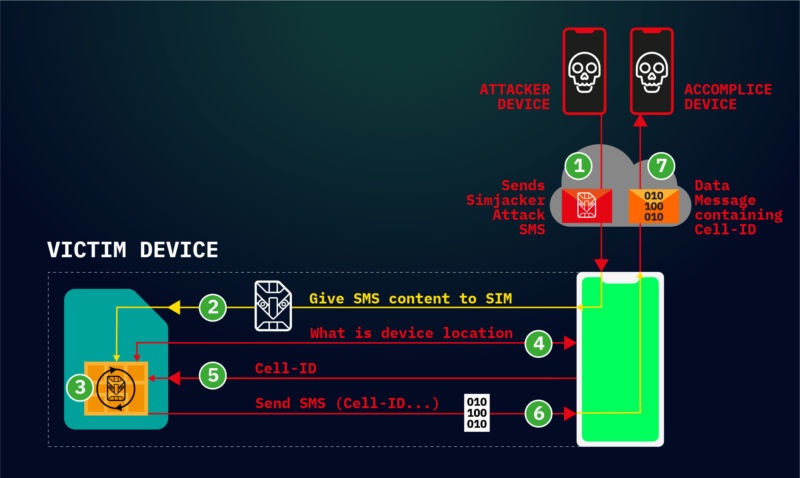

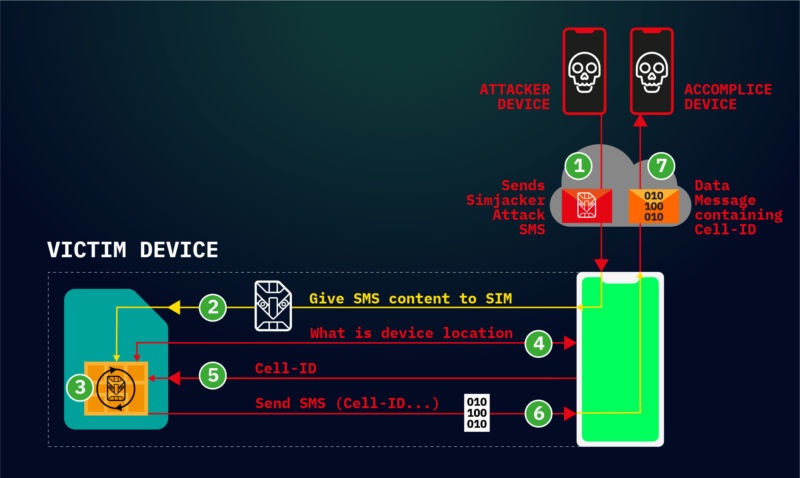

Gli hacker potrebbero prendere il controllo di un milione di smartphone e altri dispositivi, localizzarli, attivare servizi a pagamento e molto altro, con Simjacker. Come suggerito dal nome, questa minaccia sfrutta una vulnerabilità delle schede SIM, oltre che delle eSIM. In pratica su quelle a rischio è presente il software S@T Browser che non viene più aggiornato dal 2009. Questo lo espone a varie vulnerabilità, compresa la possibilità che un hacker, inviando un semplice SMS infetto, possa perpetrare una lunga serie di crimini.

Abusando dell'interfaccia S@T Browser, ad esempio, Simjacker potrebbe disabilitare la SIM, fare intercettazioni ambientali avviando una chiamata verso un determinato numero. O ancora inviare messaggi per l'attivazione di servizi a pagamento, reindirizzare la navigazione web su siti che installano malware, recuperare dati presenti nella memoria del dispositivo e modificare la configurazione delle chiamate. Senza contare l'eventualità che un hacker tracci la posizione di un utente o venga in possesso del codice IMEI del telefono.

A scovarlo sono stati i ricercatori dell'azienda di sicurezza delle telecomunicazioni AdaptiveMobile Security. Spiegano che Simjacker sfrutta l'interfaccia che usano i gestori di telefonia mobile per fornire agli utenti servizi quali, ad esempio, il saldo del conto telefonico, leggendo i dati memorizzati nella SIM.

Ancora più grave è il fatto che non si tratta di una vulnerabilità teorica, ma che è già stata usata in passato. Nel post dei ricercatori si fa esplicito riferimento a una "specifica azienda privata che lavora con le agenzie di intelligence di diversi Paesi", che l'avrebbe sfruttata negli anni passati "per monitorare specifici individui e attuare azioni di spionaggio mirate". Non ci sono informazioni pubbliche sull'identità della suddetta azienda.

Verizon, Sprint, T-Mobile e AT&T hanno già comunicato che le loro SIM non sono soggette a questa vulnerabilità. Le comunicazioni tuttavia riguardano solo gli Stati Uniti, mentre i paesi coinvolti sono oltre 30, quindi ci vorrà del tempo per avere un elenco completo di operatori "sicuri".

Tuttavia non bisogna perdersi d'animo: gli operatori mobili possono arginare il problema bloccando l'esecuzione di tutti i messaggi sospetti che contengano comandi S@T Browser. Nel frattempo SIM Alliance, che rappresenta i principali produttori di SIM ed eSIM, ha diramato un avviso ai produttori di schede SIM affinché implementino al più presto una soluzione.

Abusando dell'interfaccia S@T Browser, ad esempio, Simjacker potrebbe disabilitare la SIM, fare intercettazioni ambientali avviando una chiamata verso un determinato numero. O ancora inviare messaggi per l'attivazione di servizi a pagamento, reindirizzare la navigazione web su siti che installano malware, recuperare dati presenti nella memoria del dispositivo e modificare la configurazione delle chiamate. Senza contare l'eventualità che un hacker tracci la posizione di un utente o venga in possesso del codice IMEI del telefono.

A scovarlo sono stati i ricercatori dell'azienda di sicurezza delle telecomunicazioni AdaptiveMobile Security. Spiegano che Simjacker sfrutta l'interfaccia che usano i gestori di telefonia mobile per fornire agli utenti servizi quali, ad esempio, il saldo del conto telefonico, leggendo i dati memorizzati nella SIM.

Ancora più grave è il fatto che non si tratta di una vulnerabilità teorica, ma che è già stata usata in passato. Nel post dei ricercatori si fa esplicito riferimento a una "specifica azienda privata che lavora con le agenzie di intelligence di diversi Paesi", che l'avrebbe sfruttata negli anni passati "per monitorare specifici individui e attuare azioni di spionaggio mirate". Non ci sono informazioni pubbliche sull'identità della suddetta azienda.

Verizon, Sprint, T-Mobile e AT&T hanno già comunicato che le loro SIM non sono soggette a questa vulnerabilità. Le comunicazioni tuttavia riguardano solo gli Stati Uniti, mentre i paesi coinvolti sono oltre 30, quindi ci vorrà del tempo per avere un elenco completo di operatori "sicuri".

Tuttavia non bisogna perdersi d'animo: gli operatori mobili possono arginare il problema bloccando l'esecuzione di tutti i messaggi sospetti che contengano comandi S@T Browser. Nel frattempo SIM Alliance, che rappresenta i principali produttori di SIM ed eSIM, ha diramato un avviso ai produttori di schede SIM affinché implementino al più presto una soluzione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab