Zoom: installazione in bundle con il RAT WebMonitor

Alcuni pacchetti di installazione presenti su siti non ufficiali includono un pericoloso malware. Zoom esorta a scaricare l'installer solo dalle fonti ufficiali.

Un'altra insidia affligge i nuovi utenti di Zoom. I ricercatori di Trend Micro hanno individuato un nuovo malware. Lo hanno battezzato Backdoor.Win32.REVCODE.THDBABO ed è incluso nei pacchetti di installazione non ufficiali dell'app di collaboration. Significa che sono esenti dal problema il centro download ufficiale di Zoom, l'App Store di Apple e il Play Store di Google.

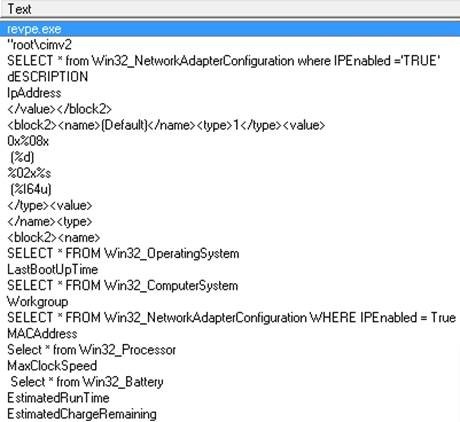

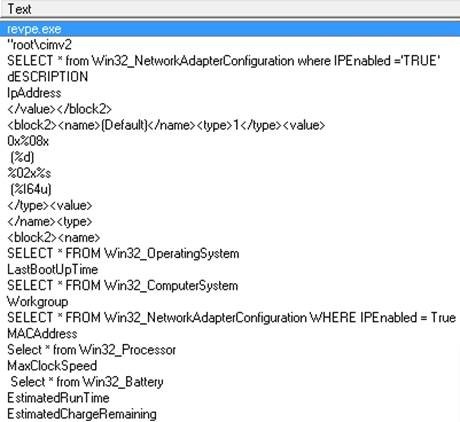

Chi preleva il pacchetto di installazione da fonti non ufficiali potrebbe scaricare un file ZoomInstaller.exe. Contiene sia il programma di installazione di Zoom, sia il RAT RevCode WebMonitor, un trojan di accesso remoto. Quando esegue ZoomInstaller.exe, genera una copia di sé stesso denominata Zoom.exe e il processo notepad.exe per eseguire Zoom.exe.

Dato che la versione di Zoom scaricata è perfettamente funzionante (è la 4.6) gli utenti non sospettano che nasconda qualche problema. Tuttavia, da qual momento gli attaccanti possono controllare i dispositivi e spiare gli utenti tramite keylogging, streaming webcam o schermate.

La backdoor si aggancia all'URL dabmaster [.] Wm01 [.] ed esegue comandi impartiti da remoto da un cyber criminale. Fra questi l'aggiunta, l'eliminazione e la modifica di file (anche del registro), l'avvio, la sospensione e la terminazione di processi e servizi. Il RAT può anche passare all'aggressore informazioni su hardware, software e driver. L'aspetto più inquietante è che il cyber criminale può ottenere istantanee scattate con la webcam e registrazioni audio.

La backdoor si aggancia all'URL dabmaster [.] Wm01 [.] ed esegue comandi impartiti da remoto da un cyber criminale. Fra questi l'aggiunta, l'eliminazione e la modifica di file (anche del registro), l'avvio, la sospensione e la terminazione di processi e servizi. Il RAT può anche passare all'aggressore informazioni su hardware, software e driver. L'aspetto più inquietante è che il cyber criminale può ottenere istantanee scattate con la webcam e registrazioni audio.

La campagna, appena scoperta, assomiglia a un'altra individuata a inizio aprile che ha sfruttato gli installer di Zoom per installare un miner di criptovalute sui dispositivi vittime. I ricercatori allertano circa il fatto che il comportamento di questa campagna di malware è molto comune. Ci sono molte varianti di malware che si nascondono in applicazioni legittime.

Appreso del problema, Zoom esorta i clienti a scaricare l'applicazione solo attraverso i canali di distribuzione legittimi. Trend Micro ricorda inoltre di scaricare sempre l'ultima versione dell'app. In caso di Zoom, è disponibile l'aggiornamento 5.0. Non ultimo, è bene proteggere le sessioni con password, usare la funzione della sala d'attesa e configurare i controlli dell'host in maniera sicura.

Chi preleva il pacchetto di installazione da fonti non ufficiali potrebbe scaricare un file ZoomInstaller.exe. Contiene sia il programma di installazione di Zoom, sia il RAT RevCode WebMonitor, un trojan di accesso remoto. Quando esegue ZoomInstaller.exe, genera una copia di sé stesso denominata Zoom.exe e il processo notepad.exe per eseguire Zoom.exe.

Dato che la versione di Zoom scaricata è perfettamente funzionante (è la 4.6) gli utenti non sospettano che nasconda qualche problema. Tuttavia, da qual momento gli attaccanti possono controllare i dispositivi e spiare gli utenti tramite keylogging, streaming webcam o schermate.

La backdoor si aggancia all'URL dabmaster [.] Wm01 [.] ed esegue comandi impartiti da remoto da un cyber criminale. Fra questi l'aggiunta, l'eliminazione e la modifica di file (anche del registro), l'avvio, la sospensione e la terminazione di processi e servizi. Il RAT può anche passare all'aggressore informazioni su hardware, software e driver. L'aspetto più inquietante è che il cyber criminale può ottenere istantanee scattate con la webcam e registrazioni audio.

La backdoor si aggancia all'URL dabmaster [.] Wm01 [.] ed esegue comandi impartiti da remoto da un cyber criminale. Fra questi l'aggiunta, l'eliminazione e la modifica di file (anche del registro), l'avvio, la sospensione e la terminazione di processi e servizi. Il RAT può anche passare all'aggressore informazioni su hardware, software e driver. L'aspetto più inquietante è che il cyber criminale può ottenere istantanee scattate con la webcam e registrazioni audio.La campagna, appena scoperta, assomiglia a un'altra individuata a inizio aprile che ha sfruttato gli installer di Zoom per installare un miner di criptovalute sui dispositivi vittime. I ricercatori allertano circa il fatto che il comportamento di questa campagna di malware è molto comune. Ci sono molte varianti di malware che si nascondono in applicazioni legittime.

Appreso del problema, Zoom esorta i clienti a scaricare l'applicazione solo attraverso i canali di distribuzione legittimi. Trend Micro ricorda inoltre di scaricare sempre l'ultima versione dell'app. In caso di Zoom, è disponibile l'aggiornamento 5.0. Non ultimo, è bene proteggere le sessioni con password, usare la funzione della sala d'attesa e configurare i controlli dell'host in maniera sicura.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab