Casbaneiro è il trojan bancario che flagella gli utenti latino americani

Si chiama Casbaneiro il trojan bancario che colpisce gli utenti di banche latino americane e servizi di criptovaluta. Arriva via email e copre efficacemente le proprie tracce.

Casbaneiro, o Metamorfo, è il nome di un trojan bancario con funzionalità di backdoor diffuso più che altro in Brasile e Messico. Ha molteplici funzioni. Colpisce gli utenti di banche e servizi di criptovaluta, visualizzando finestre popup che spingono all'inserimento di dati sensibili. Una volta entrato nel computer della vittima, può vedere il nome dell'utente, la presenza di antivirus, applicazioni bancarie e altri software. Consente inoltre ai cyber criminali di acquisire schermate da remoto, registrare sequenze di tasti, scaricare e installare aggiornamenti, limitare l’accesso a siti Web.

Casbaneiro può anche tentare di sottrarre criptovalute della vittima. Se evidenzia la presenza di un portafoglio di criptovaluta, sostituisce i dati dell'utente legittimo con quelli dell'attaccante. Una tecnica già vista con il trojan bancario BackSwap.

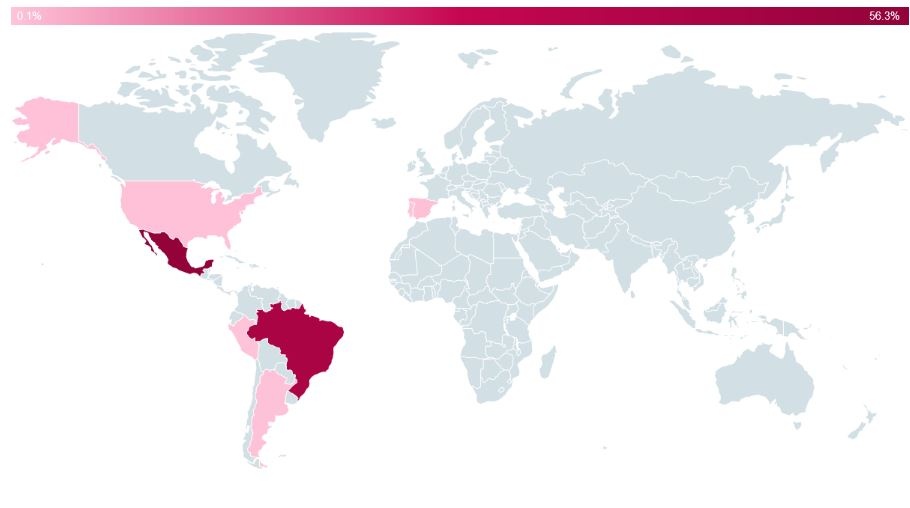

Paesi in cui è diffuso Casbaneiro

Paesi in cui è diffuso Casbaneiro

Al momento risultano almeno quattro varianti del malware, accomunate da un core identico analizzato dai ricercatori di ESET. Le varianti utilizzano la stessa chiave di decrittazione di stringhe e gli stessi meccanismi. La differenza è che alcune sfruttano un controllo delle versioni differente. A livello di funzionalità cambia poco. Diverse prove legano famiglia di malware ad Amavaldo, un altro trojan bancario latinoamericano. Da una parte Casbaneiro è facile da identificare perché usa una tabella di stringhe con centinaia di voci. Dall'altra capirne le mosse è complesso, perché i comandi a distanza sono crittografati tramite AES-256.

Gli esperti di sicurezza di ESET ritengono che la catena di distribuzione di Casbaneiro inizi sempre con un’email pericolosa. Utilizza uno script PowerShell molto simile a quello impiegato da Amavaldo. Benché alcune parti differiscano, entrambi gli script provengono chiaramente da una fonte comune e utilizzano gli stessi metodi di offuscamento.

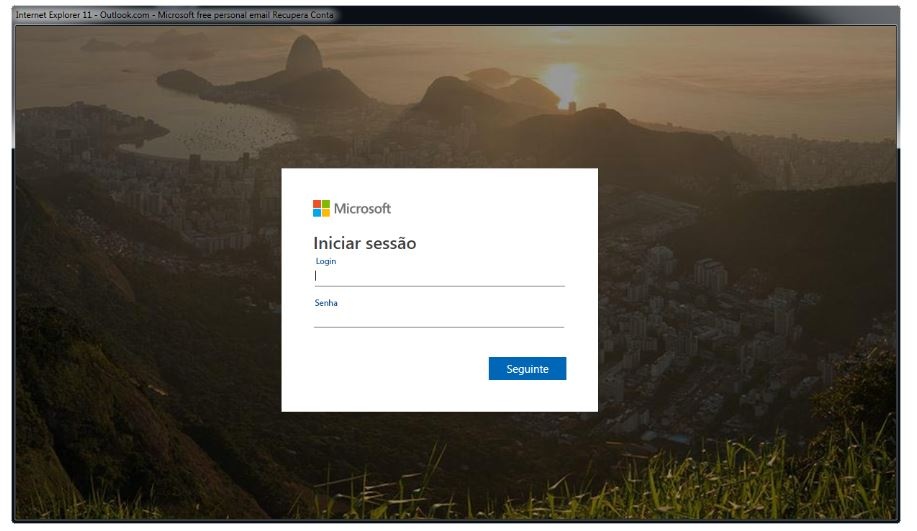

Finestra per tentare di ottenere le credenziali Outlook della vittima

Finestra per tentare di ottenere le credenziali Outlook della vittima

Il problema con questo tipo di minaccia è risalire alla fonte. I cyber criminali fanno di tutto per nascondere il dominio e la porta usata dal server C&C. Usano la crittografia, in altri archiviano i dati in un percorso online. Ci sono prove, ad esempio, di un file Google Documents pieno di testo spazzatura, con il dominio codificato con un valore esadecimale e memorizzato tra i delimitatori “!”.

Un altro metodo di "protezione" è quello di nascondere il dominio in un falso sito Web. Ad esempio, una versione falsa di quello per la visualizzazione dell’ora corrente in Brasile. Ultima opzione è incorporare l'informazione chiave in un sito Web legittimo, come ad esempio YouTube. Un account incentrato sulle ricette di cucina e l’altro sul calcio venivano usati per la diffusione degli indirizzi dei server C&C. Trovare il video non poneva fine alla caccia. Ogni video conteneva una descrizione, nella descrizione c’era un collegamento a un falso URL di Facebook o Instagram. Il dominio del server C&C era inserito in questo collegamento, crittografato.

Casbaneiro può anche tentare di sottrarre criptovalute della vittima. Se evidenzia la presenza di un portafoglio di criptovaluta, sostituisce i dati dell'utente legittimo con quelli dell'attaccante. Una tecnica già vista con il trojan bancario BackSwap.

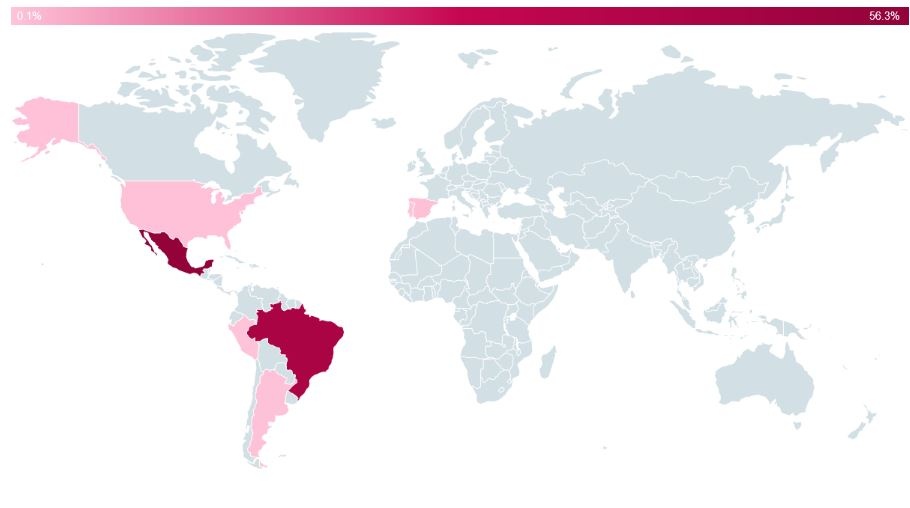

Paesi in cui è diffuso Casbaneiro

Paesi in cui è diffuso CasbaneiroAl momento risultano almeno quattro varianti del malware, accomunate da un core identico analizzato dai ricercatori di ESET. Le varianti utilizzano la stessa chiave di decrittazione di stringhe e gli stessi meccanismi. La differenza è che alcune sfruttano un controllo delle versioni differente. A livello di funzionalità cambia poco. Diverse prove legano famiglia di malware ad Amavaldo, un altro trojan bancario latinoamericano. Da una parte Casbaneiro è facile da identificare perché usa una tabella di stringhe con centinaia di voci. Dall'altra capirne le mosse è complesso, perché i comandi a distanza sono crittografati tramite AES-256.

Gli esperti di sicurezza di ESET ritengono che la catena di distribuzione di Casbaneiro inizi sempre con un’email pericolosa. Utilizza uno script PowerShell molto simile a quello impiegato da Amavaldo. Benché alcune parti differiscano, entrambi gli script provengono chiaramente da una fonte comune e utilizzano gli stessi metodi di offuscamento.

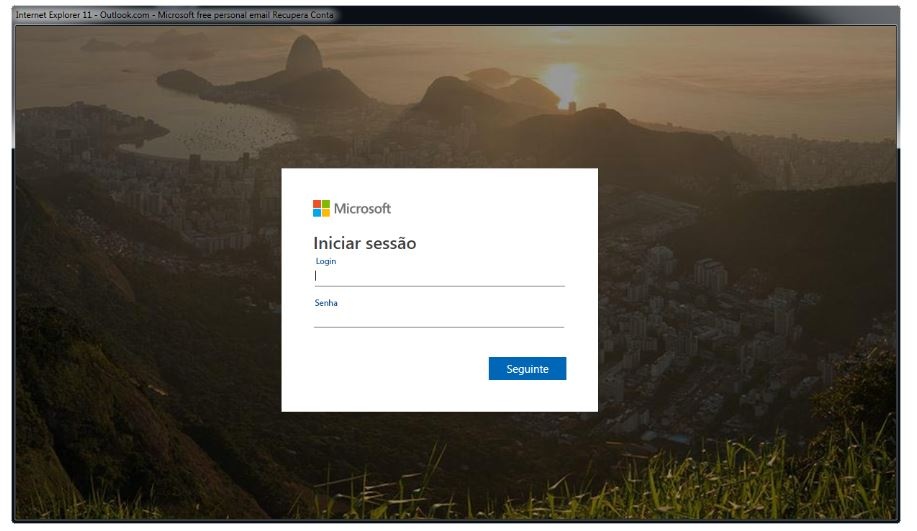

Finestra per tentare di ottenere le credenziali Outlook della vittima

Finestra per tentare di ottenere le credenziali Outlook della vittimaIl problema con questo tipo di minaccia è risalire alla fonte. I cyber criminali fanno di tutto per nascondere il dominio e la porta usata dal server C&C. Usano la crittografia, in altri archiviano i dati in un percorso online. Ci sono prove, ad esempio, di un file Google Documents pieno di testo spazzatura, con il dominio codificato con un valore esadecimale e memorizzato tra i delimitatori “!”.

Un altro metodo di "protezione" è quello di nascondere il dominio in un falso sito Web. Ad esempio, una versione falsa di quello per la visualizzazione dell’ora corrente in Brasile. Ultima opzione è incorporare l'informazione chiave in un sito Web legittimo, come ad esempio YouTube. Un account incentrato sulle ricette di cucina e l’altro sul calcio venivano usati per la diffusione degli indirizzi dei server C&C. Trovare il video non poneva fine alla caccia. Ogni video conteneva una descrizione, nella descrizione c’era un collegamento a un falso URL di Facebook o Instagram. Il dominio del server C&C era inserito in questo collegamento, crittografato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Iran, allerta su hacktivisti e attacchi opportunistici

03-03-2026

Resilienza 2026: perché la sicurezza di un’azienda dipende anche dai fornitori

03-03-2026

Provate a craccare l’AI, se ci riuscite

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab