Pay2Key e RegretLocker, nuovi ransomware pericolosi

Due nuovi ransomware stanno evolvendo le tecniche di attacco e di codifica. Pay2Key è molto veloce nei movimenti laterali, RegretLocker crittografa le macchine virtuali.

La piaga del ransomware non accenna a diminuire, e l'inasprimento della pandemia sta portando con sé diverse evoluzioni delle minacce note. Per una minaccia che scompare, ce ne sono almeno altre due pronte a colpire. Anzi, che hanno già colpito. Uno è il ransomware Pay2Key, capace di cifrare le reti vittime in meno di un'ora. L'altro è RegretLocker, destinato alle macchine virtuali Windows. Vediamoli nel dettaglio.

L'esistenza del ransomware Pay2Key emerge da un report di Check Point incentrato su una raffica di attacchi in un breve lasso di tempo ai danni di aziende israeliane. Secondo i ricercatori, i cyber criminali sfruttano gli RDP esposti per ottenere l'accesso alle reti delle vittime e distribuire i primi payload dannosi.

Lo strumento per eseguire il payload da remoto è una vecchia conoscenza: PsExec di Microsoft, un software gratuito che consente di eseguire comandi ed aprire programmi sui PC della rete locale (LAN) senza bisogno di installare preventivamente dei client sui sistemi di destinazione. È un prodotto legittimo, quindi non desta sospetti, per questo è sfruttato da molti gruppi ransomware.

PsExec consente la rapidità nei movimenti laterali che caratterizza Pay2Key. Dalle analisi forensi è emerso che i criminali informatici hanno la capacità di diffondere il ransomware sull'intera rete entro un'ora.

Il trucco, dopo essere entrati nella rete di una vittima, è impostare un dispositivo pivot che verrà utilizzato come proxy per tutte le comunicazioni in uscita tra i computer infetti e il server di comando e controllo. Questo trucco aiuta gli attaccanti a eludere i sistemi di rilevamento, o per lo meno ad abbassare il rischio di essere scoperti prima che sia avviata la crittografia di tutti i sistemi raggiungibili sulla rete.

Il sistema di cifratura impiegato è ibrido, perché sfrutta uno schema di crittografia simmetrica e asimmetrica che impiega gli algoritmi AES e RSA. Perché l'operazione vada a buon fine è necessario che il server C2 sia online per fornire la chiave pubblica RSA in fase di esecuzione.

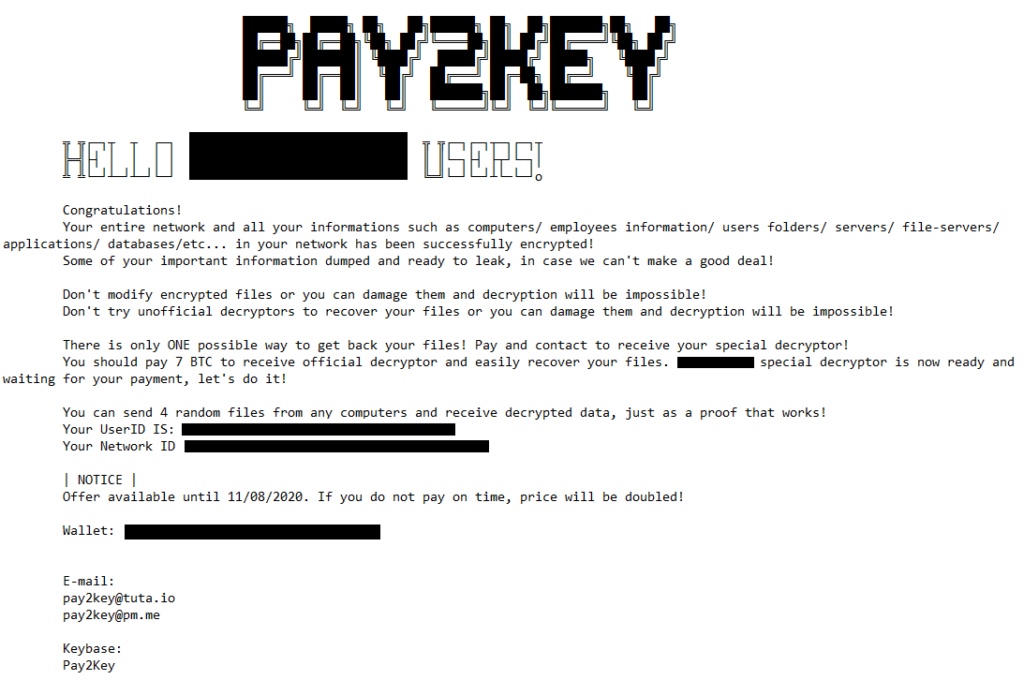

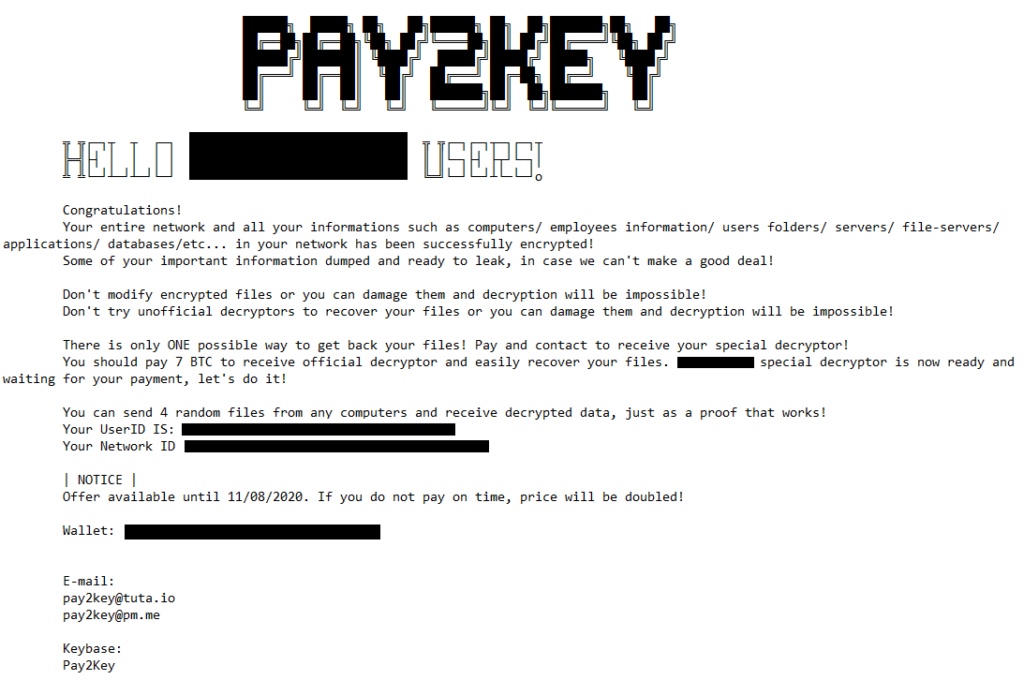

Dopo avere crittografato i file presenti su ogni computer, lo script deposita automaticamente una richiesta di riscatto in un file TXT personalizzato per ogni organizzazione compromessa. L'importo richiesto è piuttosto basso: in genere è tra 7 e 9 bitcoin (circa 110 – 140 mila dollari). La richiesta di riscatto notifica inoltre che alcuni dei file sono stati rubati durante gli attacchi, ma Check Point non ha trovato prove al riguardo, quindi potrebbe essere un bluff.

Tutt'altra cosa è RegretLocker. La sua peculiarità è quella di usare una varietà di funzioni avanzate che gli permette di codificare i dischi rigidi virtuali. Oltre che di chiudere i file aperti per poterli cifrare. Anche questa minaccia è stata scoperta a ottobre, e fra quelle in circolazione sembra una delle più semplici. In realtà è un inganno, perché è un prodotto decisamente avanzato.

La sua firma è l'estensione .mouse ai nomi di file crittografati. Analizzando un campione del ransomware è emerso che RegretLocker utilizza le funzioni OpenVirtualDisk, AttachVirtualDisk e GetVirtualDiskPhysicalPath per montare i dischi virtuali. Una volta che l'unità virtuale è montata come disco fisico di Windows, il ransomware può crittografare ciascun file singolarmente. Il motivo di questa scelta è semplice: non è efficiente crittografare un file unico di grandi dimensioni, è molto più veloce codificare tanti file singolarmente.

Inoltre, RegretLocker di serve di un'API di Gestione del riavvio di Windows per terminare i processi o i servizi aperti, che in quanto tali non potrebbero essere codificati. Interessante il fatto che il codice è stato compilato di modo che non vengano chiusi processi il cui nome include 'vnc', 'ssh', 'mstsc', 'System', o 'svchost.exe'. Probabilmente la loro chiusura comprometterebbe le funzionalità dei programmi utilizzati dall'attaccante per accedere al sistema compromesso.

Da notare che l'uso della funzione di riavvio di Windows viene utilizzata da altri ransomware, fra cui REvil (Sodinokibi), Ryuk, Conti, ThunderX/Ako, Medusa Locker, SamSam e LockerGoga.

Pay2Key

L'esistenza del ransomware Pay2Key emerge da un report di Check Point incentrato su una raffica di attacchi in un breve lasso di tempo ai danni di aziende israeliane. Secondo i ricercatori, i cyber criminali sfruttano gli RDP esposti per ottenere l'accesso alle reti delle vittime e distribuire i primi payload dannosi.

Lo strumento per eseguire il payload da remoto è una vecchia conoscenza: PsExec di Microsoft, un software gratuito che consente di eseguire comandi ed aprire programmi sui PC della rete locale (LAN) senza bisogno di installare preventivamente dei client sui sistemi di destinazione. È un prodotto legittimo, quindi non desta sospetti, per questo è sfruttato da molti gruppi ransomware.

PsExec consente la rapidità nei movimenti laterali che caratterizza Pay2Key. Dalle analisi forensi è emerso che i criminali informatici hanno la capacità di diffondere il ransomware sull'intera rete entro un'ora.

Il trucco, dopo essere entrati nella rete di una vittima, è impostare un dispositivo pivot che verrà utilizzato come proxy per tutte le comunicazioni in uscita tra i computer infetti e il server di comando e controllo. Questo trucco aiuta gli attaccanti a eludere i sistemi di rilevamento, o per lo meno ad abbassare il rischio di essere scoperti prima che sia avviata la crittografia di tutti i sistemi raggiungibili sulla rete.

Il sistema di cifratura impiegato è ibrido, perché sfrutta uno schema di crittografia simmetrica e asimmetrica che impiega gli algoritmi AES e RSA. Perché l'operazione vada a buon fine è necessario che il server C2 sia online per fornire la chiave pubblica RSA in fase di esecuzione.

Dopo avere crittografato i file presenti su ogni computer, lo script deposita automaticamente una richiesta di riscatto in un file TXT personalizzato per ogni organizzazione compromessa. L'importo richiesto è piuttosto basso: in genere è tra 7 e 9 bitcoin (circa 110 – 140 mila dollari). La richiesta di riscatto notifica inoltre che alcuni dei file sono stati rubati durante gli attacchi, ma Check Point non ha trovato prove al riguardo, quindi potrebbe essere un bluff.

RegretLocker

Tutt'altra cosa è RegretLocker. La sua peculiarità è quella di usare una varietà di funzioni avanzate che gli permette di codificare i dischi rigidi virtuali. Oltre che di chiudere i file aperti per poterli cifrare. Anche questa minaccia è stata scoperta a ottobre, e fra quelle in circolazione sembra una delle più semplici. In realtà è un inganno, perché è un prodotto decisamente avanzato.

La sua firma è l'estensione .mouse ai nomi di file crittografati. Analizzando un campione del ransomware è emerso che RegretLocker utilizza le funzioni OpenVirtualDisk, AttachVirtualDisk e GetVirtualDiskPhysicalPath per montare i dischi virtuali. Una volta che l'unità virtuale è montata come disco fisico di Windows, il ransomware può crittografare ciascun file singolarmente. Il motivo di questa scelta è semplice: non è efficiente crittografare un file unico di grandi dimensioni, è molto più veloce codificare tanti file singolarmente.

Inoltre, RegretLocker di serve di un'API di Gestione del riavvio di Windows per terminare i processi o i servizi aperti, che in quanto tali non potrebbero essere codificati. Interessante il fatto che il codice è stato compilato di modo che non vengano chiusi processi il cui nome include 'vnc', 'ssh', 'mstsc', 'System', o 'svchost.exe'. Probabilmente la loro chiusura comprometterebbe le funzionalità dei programmi utilizzati dall'attaccante per accedere al sistema compromesso.

Da notare che l'uso della funzione di riavvio di Windows viene utilizzata da altri ransomware, fra cui REvil (Sodinokibi), Ryuk, Conti, ThunderX/Ako, Medusa Locker, SamSam e LockerGoga.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab