Impennata di attacchi ransomware e dei costi conseguenti

Gli attacchi ransomware sono aumentati notevolmente, così come i costi. Ecco i calcoli di Sophos e Check Point Software Technologies.

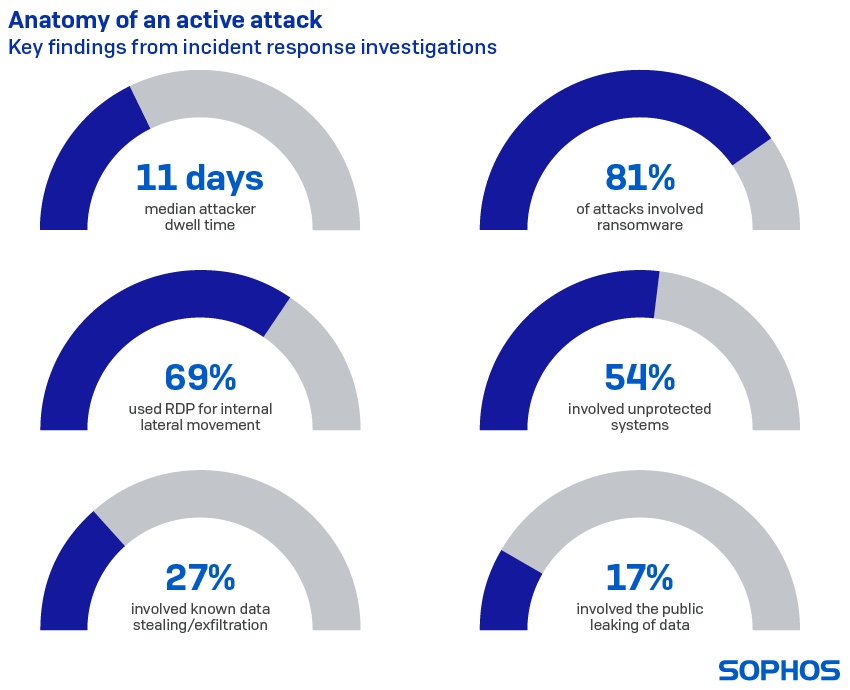

Qualche giorno fa abbiamo parlato della decisione di AXA di sospendere la copertura dei danni da ransomware in Francia per via dei troppi attacchi e delle cifre esose che vengono pagate agli attaccanti. Due notizie delle ultime ore supportano le motivazioni della compagnia assicurativa. Sophos ha pubblicato il report "The Active Adversary Playbook 2021" secondo cui oltre l'80% degli incidenti a cui hanno risposto i suoi esperti lo scorso anno era di tipo ransomware.

Check Point Research ha tirato le somme dei dati collezionati con le tecnologie di Check Point Threat Prevention e ha tratto conclusioni simili. Secondo le sue stime a livello globale c'è stato un aumento del 57% degli attacchi ransomware da inizio anno, con costi per 20 miliardi di dollari, quasi il 75% in più rispetto al 2019. Gli stessi ricercatori segnalano proprio la Francia come il quarto Paese al mondo più colpito, dopo India, Argentina e Cile.

Secondo i calcoli di Check Point, i settori industriali più colpiti sono l’healthcare, con una media di 109 tentativi di attacco per organizzazione ogni settimana, le utility con 59 attacchi, e, infine, il settore assicurativo / legale con 34 tentativi. Tuttavia ci sono dei distinguo importanti per ripartizione territoriale. In Nord America le organizzazioni sanitarie hanno subito il maggior numero di attacchi dall'inizio dell'anno, in Europa sono le organizzazioni di servizi pubblici ad essere maggiormente colpite. In APAC, è invece il settore assicurativo/legale il più colpito, mentre in Sudamerica il settore più colpito è quello delle comunicazioni.

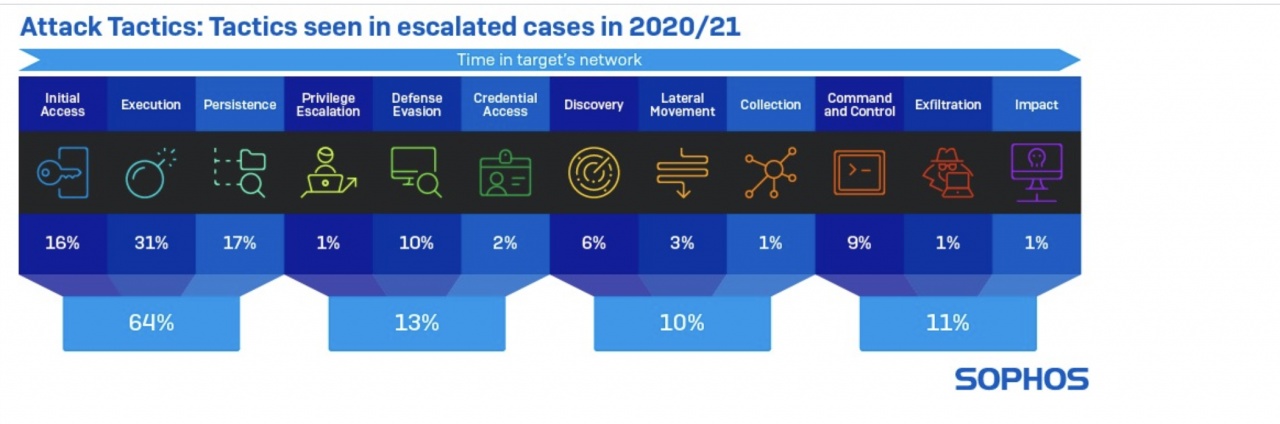

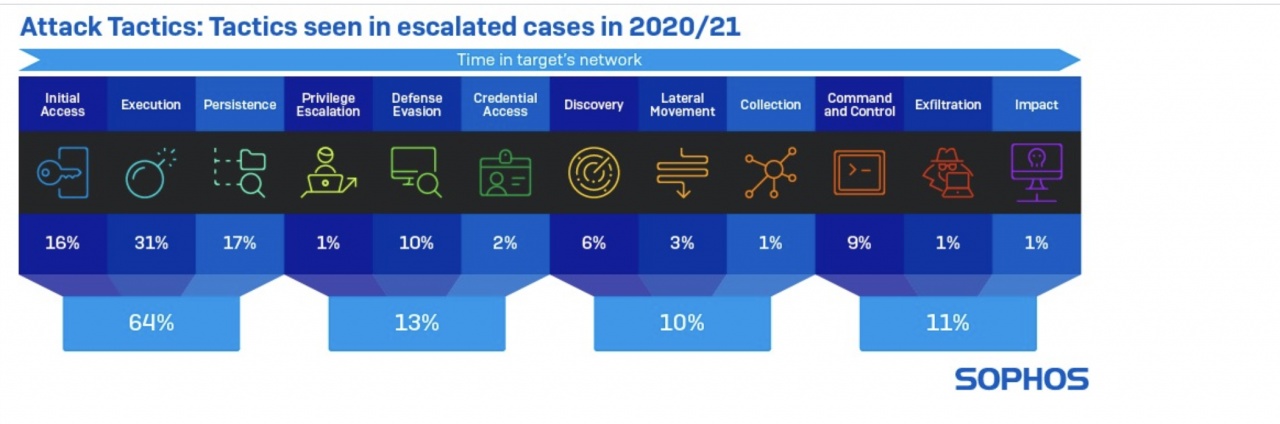

Sophos si è concentrata principalmente sulle tattiche e tecniche di attacco. Analizzando la telemetria di 81 attacchi a cui ha risposto direttamente, ha determinato che nel 31% dei casi la rilevazione inziale era per sospetto code execution. Nel 17% dei casi erano state attuate tattiche di "persistenza" mentre il 16% erano rilevamenti di initial access.

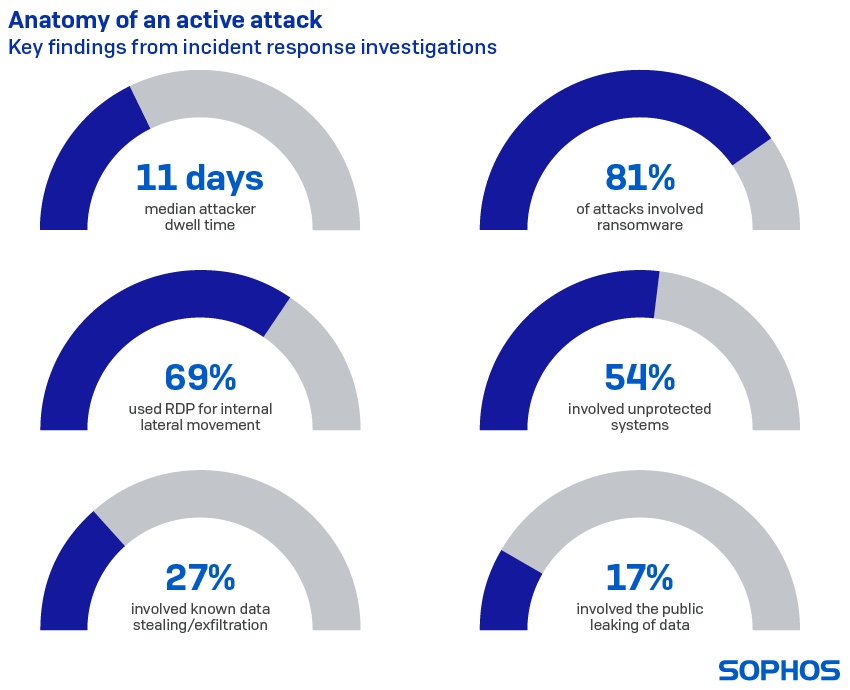

Non tutti gli attacchi sono stati rilevati. Un dato importante su cui hanno lavorato i ricercatori è stato il tempo di permanenza in rete degli attaccanti. Mediamente è stato di 11 giorni, ma il periodo di permanenza più lungo citato nel report è di 439 giorni. Significa che gli aggressori si sono presi tutto il tempo che gli serviva per penetrare in tutta l'infrastruttura e orchestrare al meglio il proprio attacco. Un tempo tanto lungo indica che alcune vittime avrebbero potuto individuare e bloccare l'attacco, se avessero avuto le competenze per farlo.

Qual è stato l'elemento scatenante della attack chain? L'ingresso vero e proprio è dovuto invece a vari esempi di abuso delle credenziali, tra cui il brute-forcing, il credential stuffing e casi in cui gli aggressori hanno semplicemente usato credenziali valide che erano state sottratte tramite phishing o acquistate sul dark web. Il 69% degli attacchi ha poi abusato dell'RDP per compiere movimenti laterali all'interno di una rete.

Qual è stato l'elemento scatenante della attack chain? L'ingresso vero e proprio è dovuto invece a vari esempi di abuso delle credenziali, tra cui il brute-forcing, il credential stuffing e casi in cui gli aggressori hanno semplicemente usato credenziali valide che erano state sottratte tramite phishing o acquistate sul dark web. Il 69% degli attacchi ha poi abusato dell'RDP per compiere movimenti laterali all'interno di una rete.

Interessante infine il fatto che il 54% degli attacchi ha coinvolto sistemi non protetti, il 17% degli attacchi ha comportato la pubblicazione di dati sulle vittime e il 27% ha comportato furto o esfiltrazione di dati.

Check Point Research ha tirato le somme dei dati collezionati con le tecnologie di Check Point Threat Prevention e ha tratto conclusioni simili. Secondo le sue stime a livello globale c'è stato un aumento del 57% degli attacchi ransomware da inizio anno, con costi per 20 miliardi di dollari, quasi il 75% in più rispetto al 2019. Gli stessi ricercatori segnalano proprio la Francia come il quarto Paese al mondo più colpito, dopo India, Argentina e Cile.

Settori e ripartizione geografica

Secondo i calcoli di Check Point, i settori industriali più colpiti sono l’healthcare, con una media di 109 tentativi di attacco per organizzazione ogni settimana, le utility con 59 attacchi, e, infine, il settore assicurativo / legale con 34 tentativi. Tuttavia ci sono dei distinguo importanti per ripartizione territoriale. In Nord America le organizzazioni sanitarie hanno subito il maggior numero di attacchi dall'inizio dell'anno, in Europa sono le organizzazioni di servizi pubblici ad essere maggiormente colpite. In APAC, è invece il settore assicurativo/legale il più colpito, mentre in Sudamerica il settore più colpito è quello delle comunicazioni.

Tattiche e tecniche di attacco

Sophos si è concentrata principalmente sulle tattiche e tecniche di attacco. Analizzando la telemetria di 81 attacchi a cui ha risposto direttamente, ha determinato che nel 31% dei casi la rilevazione inziale era per sospetto code execution. Nel 17% dei casi erano state attuate tattiche di "persistenza" mentre il 16% erano rilevamenti di initial access.

Non tutti gli attacchi sono stati rilevati. Un dato importante su cui hanno lavorato i ricercatori è stato il tempo di permanenza in rete degli attaccanti. Mediamente è stato di 11 giorni, ma il periodo di permanenza più lungo citato nel report è di 439 giorni. Significa che gli aggressori si sono presi tutto il tempo che gli serviva per penetrare in tutta l'infrastruttura e orchestrare al meglio il proprio attacco. Un tempo tanto lungo indica che alcune vittime avrebbero potuto individuare e bloccare l'attacco, se avessero avuto le competenze per farlo.

Qual è stato l'elemento scatenante della attack chain? L'ingresso vero e proprio è dovuto invece a vari esempi di abuso delle credenziali, tra cui il brute-forcing, il credential stuffing e casi in cui gli aggressori hanno semplicemente usato credenziali valide che erano state sottratte tramite phishing o acquistate sul dark web. Il 69% degli attacchi ha poi abusato dell'RDP per compiere movimenti laterali all'interno di una rete.

Qual è stato l'elemento scatenante della attack chain? L'ingresso vero e proprio è dovuto invece a vari esempi di abuso delle credenziali, tra cui il brute-forcing, il credential stuffing e casi in cui gli aggressori hanno semplicemente usato credenziali valide che erano state sottratte tramite phishing o acquistate sul dark web. Il 69% degli attacchi ha poi abusato dell'RDP per compiere movimenti laterali all'interno di una rete. Interessante infine il fatto che il 54% degli attacchi ha coinvolto sistemi non protetti, il 17% degli attacchi ha comportato la pubblicazione di dati sulle vittime e il 27% ha comportato furto o esfiltrazione di dati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

ACN: il punto su ransomware, NIS2, AI, e protezione delle Olimpiadi

11-02-2026

Italia, a gennaio 2026 circa 2.400 attacchi cyber a settimana

11-02-2026

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab