Microsoft e Google sono i brand più sfruttati per il phishing

I criminali informatici sfruttano i più popolari strumenti di comunicazione cloud per ospitare e inviare milioni di messaggi dannosi

Per raggirare le potenziali vittime e farle abboccare alle campagne di phishing, i cyber criminali sfruttano sempre di più i servizi cloud che sono diventati popolari durante la pandemia. Una ricerca condotta da Proofpoint rivela che nel primo trimestre del 2021 i criminali informatici hanno inviato 52 milioni di messaggi dannosi utilizzando servizi quali Office 365, Azure, OneDrive, SharePoint, G-Suite e Firebase.

Non è un caso che tutti i servizi elencati corrispondano a quelli maggiormente usati dalle aziende per produrre durante il lavoro da casa. È ormai risaputa la capacità degli attaccanti di capitalizzare la rapida transizione ai servizi aziendali basati su cloud. E dato che le aziende si sono affidate per lo più a Microsoft e Google, sono proprio queste le aziende più sfruttate.

Fra gennaio e marzo 2021 Proofpoint ha conteggiato che le email dannose inviate tramite Microsoft 365 sono state 7 milioni, mentre quelle provenienti dall'infrastruttura di Google sono state ben 45 milioni. Inoltre i criminali informatici hanno usato l'archiviazione di Office 365, Azure, OneDrive, SharePoint, G-Suite e Firebase per inviare messaggi di posta elettronica di phishing e attacchi host.

Secondo il report il volume di messaggi dannosi di questi servizi cloud attendibili ha superato quello di qualsiasi botnet nel 2020. La reputazione attendibile di questi domini, inclusi outlook.com e sharepoint.com, ostacola il rilevamento delle truffe.

Secondo il report il volume di messaggi dannosi di questi servizi cloud attendibili ha superato quello di qualsiasi botnet nel 2020. La reputazione attendibile di questi domini, inclusi outlook.com e sharepoint.com, ostacola il rilevamento delle truffe.

A questo punto viene da chiedersi chi è vittima del cloud phishing. La risposta è: quasi tutte le aziende. Tenendo conto che la violazione di un singolo account è sufficiente per fornire l'accesso all'infrastruttura aziendale, ProofPoint calcola che il 95% delle aziende sia stato preso di mira. Di questi, più della metà degli attacchi ha avuto successo.

La diretta conseguenza è che oltre il 30% delle organizzazioni compromesse ha sperimentato attività post-accesso tra cui la manipolazione dei file, l'inoltro di email e attività OAuth. Vale la pena infatti ricordare che una volta che gli attaccanti entrano in possesso delle credenziali di un utente, possono passare rapidamente da un servizio all'altro e spedire email di phishing particolarmente persuasive a nome della vittima.

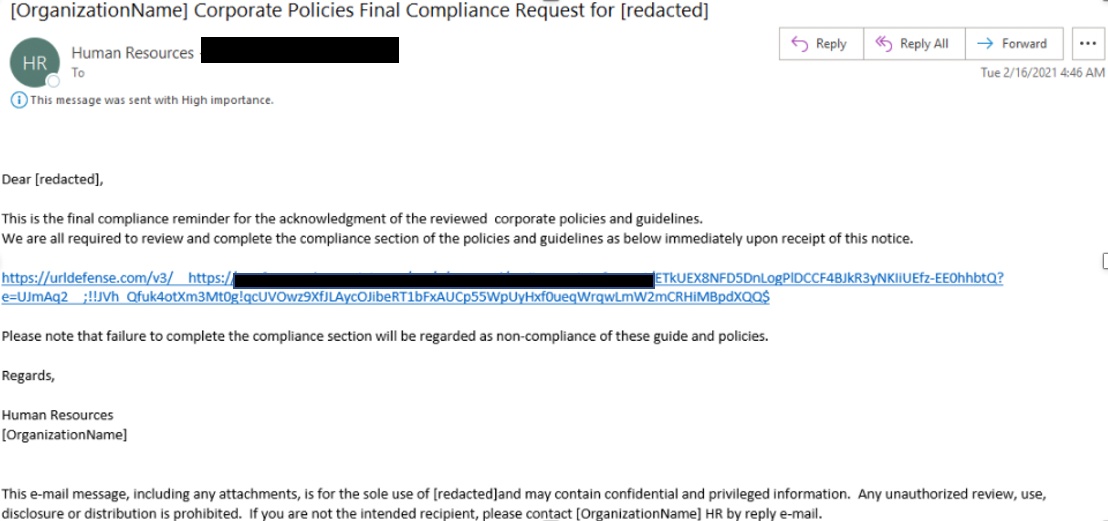

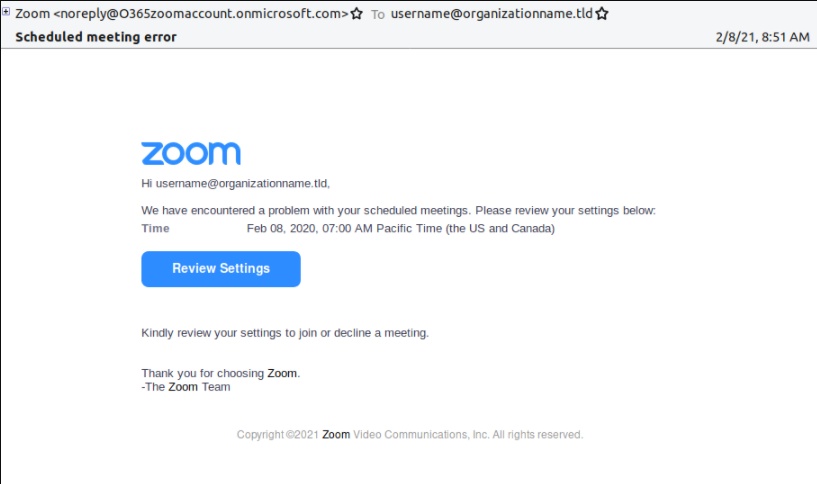

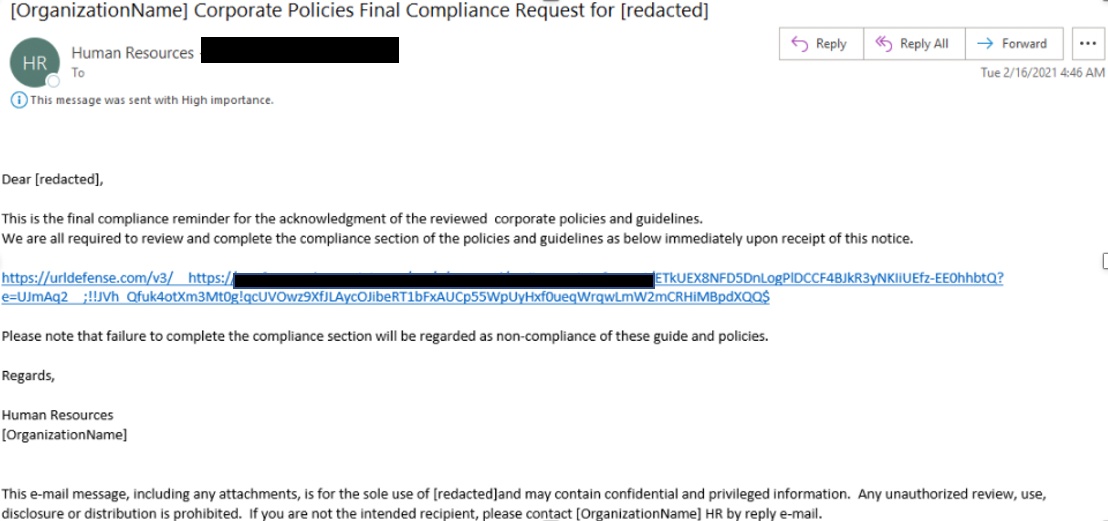

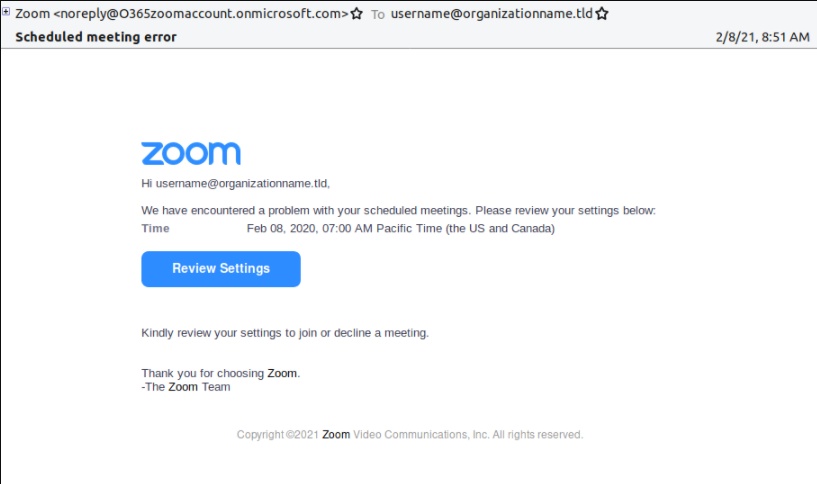

Gli argomenti esca sono due: il COVID o un problema che richiede di eseguire nuovamente l'autenticazione al servizio cloud. Nel primo caso, un documento allegato che propone dettagli approfonditi scarica un malware sul computer della vittima. Nel secondo caso, la pagina di login a cui si viene collegati è falsa, e le credenziali inserite finiscono direttamente in mano agli attaccanti.

Un esempio di vittime del primo gruppo citato da Proofpoint riguarda false le linee guida COVID-19 spedite a 5.000 destinatari nei settori dei trasporti, della produzione e dei servizi aziendali. Per il secondo gruppo c'è l'esempio di un classico messaggio con un URL che reindirizzava a una pagina di autenticazione falsa, spedito a 10.000 persone. Il pericolo, ricordiamo, non è solo il furto delle credenziali. Spesso questi attacchi fanno da apripista a quelli ransomware e alla supply chain.

Un esempio di vittime del primo gruppo citato da Proofpoint riguarda false le linee guida COVID-19 spedite a 5.000 destinatari nei settori dei trasporti, della produzione e dei servizi aziendali. Per il secondo gruppo c'è l'esempio di un classico messaggio con un URL che reindirizzava a una pagina di autenticazione falsa, spedito a 10.000 persone. Il pericolo, ricordiamo, non è solo il furto delle credenziali. Spesso questi attacchi fanno da apripista a quelli ransomware e alla supply chain.

Non è un caso che tutti i servizi elencati corrispondano a quelli maggiormente usati dalle aziende per produrre durante il lavoro da casa. È ormai risaputa la capacità degli attaccanti di capitalizzare la rapida transizione ai servizi aziendali basati su cloud. E dato che le aziende si sono affidate per lo più a Microsoft e Google, sono proprio queste le aziende più sfruttate.

Fra gennaio e marzo 2021 Proofpoint ha conteggiato che le email dannose inviate tramite Microsoft 365 sono state 7 milioni, mentre quelle provenienti dall'infrastruttura di Google sono state ben 45 milioni. Inoltre i criminali informatici hanno usato l'archiviazione di Office 365, Azure, OneDrive, SharePoint, G-Suite e Firebase per inviare messaggi di posta elettronica di phishing e attacchi host.

Secondo il report il volume di messaggi dannosi di questi servizi cloud attendibili ha superato quello di qualsiasi botnet nel 2020. La reputazione attendibile di questi domini, inclusi outlook.com e sharepoint.com, ostacola il rilevamento delle truffe.

Secondo il report il volume di messaggi dannosi di questi servizi cloud attendibili ha superato quello di qualsiasi botnet nel 2020. La reputazione attendibile di questi domini, inclusi outlook.com e sharepoint.com, ostacola il rilevamento delle truffe.A questo punto viene da chiedersi chi è vittima del cloud phishing. La risposta è: quasi tutte le aziende. Tenendo conto che la violazione di un singolo account è sufficiente per fornire l'accesso all'infrastruttura aziendale, ProofPoint calcola che il 95% delle aziende sia stato preso di mira. Di questi, più della metà degli attacchi ha avuto successo.

La diretta conseguenza è che oltre il 30% delle organizzazioni compromesse ha sperimentato attività post-accesso tra cui la manipolazione dei file, l'inoltro di email e attività OAuth. Vale la pena infatti ricordare che una volta che gli attaccanti entrano in possesso delle credenziali di un utente, possono passare rapidamente da un servizio all'altro e spedire email di phishing particolarmente persuasive a nome della vittima.

Il contenuto dei messaggi esca

Gli argomenti esca sono due: il COVID o un problema che richiede di eseguire nuovamente l'autenticazione al servizio cloud. Nel primo caso, un documento allegato che propone dettagli approfonditi scarica un malware sul computer della vittima. Nel secondo caso, la pagina di login a cui si viene collegati è falsa, e le credenziali inserite finiscono direttamente in mano agli attaccanti.

Un esempio di vittime del primo gruppo citato da Proofpoint riguarda false le linee guida COVID-19 spedite a 5.000 destinatari nei settori dei trasporti, della produzione e dei servizi aziendali. Per il secondo gruppo c'è l'esempio di un classico messaggio con un URL che reindirizzava a una pagina di autenticazione falsa, spedito a 10.000 persone. Il pericolo, ricordiamo, non è solo il furto delle credenziali. Spesso questi attacchi fanno da apripista a quelli ransomware e alla supply chain.

Un esempio di vittime del primo gruppo citato da Proofpoint riguarda false le linee guida COVID-19 spedite a 5.000 destinatari nei settori dei trasporti, della produzione e dei servizi aziendali. Per il secondo gruppo c'è l'esempio di un classico messaggio con un URL che reindirizzava a una pagina di autenticazione falsa, spedito a 10.000 persone. Il pericolo, ricordiamo, non è solo il furto delle credenziali. Spesso questi attacchi fanno da apripista a quelli ransomware e alla supply chain.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab