Attacco alla Regione Lazio: supply chain, Lockbit e gli altri sospetti

Appurato che è stato un ransomware a mettere fuori gioco i sistemi informatici della regione Lazio, vagliamo le informazioni alla ricerca di certezze e ipotesi attendibili.

Maggiori dettagli sulla catena di attacco in questa notizia

Alla fine il ransomware è arrivato. Dopo la paralisi del servizio sanitario irlandese e l'azione contro il Dipartimento sanitario dell'Alaska (giusto per citare un paio di episodi) anche una parte del Servizio sanitario italiano è finita in balia dei cyber criminali. Gli esperti di sicurezza informatica allertavano da tempo che non era questione di "se" ma di "quando" l'attacco sarebbe arrivato. Nessuno li ha mai presi sul serio, nonostante l'Italia avesse già sperimentato attacchi informatici alla sanità con gli avvenimenti, in piena pandemia, del San Raffaele di Milano e dello Spallanzani di Roma.

Nelle ultime ore tutti stanno dando la propria interpretazione dei fatti. Il Presidente di Regione Lazio Zingaretti parla di terrorismo, qualcuno punta il dito contro i no-vax e qualcun altro contro la Russia. Cerchiamo di partire dall'inizio, ossia di capire che cos'è successo, per poi varare alcune delle ipotesi più credibili.

L'accaduto

Quello su cui tutte le fonti sembrano concordare è che, al contrario di quanto accade spesso con i ransomware, il malware non è entrato in rete con la classica email di phishing. Gabriele Faggioli, Presidente di Clusit ed esperto di lunga data, conferma che “non ci sono evidenze di attività di social engineer e phishing". Questo significa che ci sono due ipotesi: che all'interno del sistema ci fosse una talpa, oppure che gli attaccanti conoscessero bene i sistemi della Regione.

L'insider threat è sempre un'opzione da vagliare. Ma la seconda ipotesi non è da scartare: molti esperti di settore hanno evidenziato la tendenza dei gruppi ransomware a condurre attività di sorveglianza pre-attacco per identificare gli obiettivi di alto valore e determinare quali macchine siano più vulnerabili. Sono azioni che richiedono anche mesi.

L'esperto di cybersecurity Corrado Giustozzi, in un intervento su RaiNews24, riprende la posizione di Faggioli e aggiunge che il ransomware è stato installato su un singolo computer. In seguito gli attaccanti hanno fatto un'escalation dei privilegi, movimenti laterali, copia dei database e crittografia. Una sequenza di attacco da manuale.

Aggiornamento: durante un'intervista a La Repubblica del 4 agosto l’assessore alla Salute Alessio D’Amato ha dichiarato che l’attacco informatico è iniziato “dalla violazione dell’utenza di un dipendente in smartworking”. Durante l'azione criminale, gli attaccanti hanno “criptato anche il backup dei dati”. Un altro aspetto da manuale è la data e l'ora dell'attacco: una notte agostana, nel fine settimana. È il mix perfetto per passare inosservati. È noto da anni che il momento migliore per colpire le reti aziendali è quando gli uffici sono vuoti. Nella fascia oraria compresa fra le 18 e le 6 del mattino, nel fine settimana o durante le feste. In questi momenti è più probabile (ma non dovrebbe) che manchi un monitoraggio attivo, che le difese siano basse e che ci sia una maggiore probabilità di andare a segno. Lo sanno gli esperti di sicurezza informatica. Lo sanno gli attaccanti. Stupisce che non lo sapesse chi doveva sorvegliare la rete attaccata.

Un altro aspetto da manuale è la data e l'ora dell'attacco: una notte agostana, nel fine settimana. È il mix perfetto per passare inosservati. È noto da anni che il momento migliore per colpire le reti aziendali è quando gli uffici sono vuoti. Nella fascia oraria compresa fra le 18 e le 6 del mattino, nel fine settimana o durante le feste. In questi momenti è più probabile (ma non dovrebbe) che manchi un monitoraggio attivo, che le difese siano basse e che ci sia una maggiore probabilità di andare a segno. Lo sanno gli esperti di sicurezza informatica. Lo sanno gli attaccanti. Stupisce che non lo sapesse chi doveva sorvegliare la rete attaccata.

È anche per questo che Mauro Alovisio, docente di cyber security e GDPR all'Università di Torino, nei molteplici interventi di queste ore sulla stampa nazionale punta il dito contro la carenza di formazione degli operatori. Carenza che abbraccia non solo le mancanze sulla scelta temporale dell'attacco, ma anche il fatto che il ransomware non è una novità, e quello contro la Regione Lazio del fine settimana scorso era un attacco da manuale. Non un'azione senza precedenti.

Non stupisce quindi che l'esperto di cyber security Pierluigi Paganini parli di "offensiva opportunistica che ha bucato una struttura non adeguatamente protetta in quel momento".

A questo punto usciamo dal campo delle certezze e apriamo il capitolo delle ipotesti, analizzando quelle più sensate.

L'attacco alla supply chain

Una delle ipotesi più interessanti che circola in queste ore è quello dell'attacco alla supply chain. Ossia il fatto che ad essere attaccato non è stato direttamente un computer interno alla Regione, ma uno di un fornitore. È bene rimarcare che si tratta di una ipotesi: molte fonti insistono sull'attacco al computer di un utente interno con privilegi di amministratore.  Altri, tuttavia, sibilano di un'azienda esterna non meglio precisata, che avrebbe in appalto molte delle attività della Regione Lazio legate alla sanità digitale. Secondo indiscrezioni, gli operatori di tale azienda avrebbero privilegi di amministrazione sui sistemi informativi regionali.

Altri, tuttavia, sibilano di un'azienda esterna non meglio precisata, che avrebbe in appalto molte delle attività della Regione Lazio legate alla sanità digitale. Secondo indiscrezioni, gli operatori di tale azienda avrebbero privilegi di amministrazione sui sistemi informativi regionali.

Il fil rouge che lega questa realtà al blocco dei sistemi regionali è che anche tale azienda sarebbe sotto attacco. Gli operatori avrebbero dovuto cambiare le password dei propri account di posta elettronica e attivare l’autenticazione a due fattori. I guai qui sarebbero iniziati nel giugno scorso, con la modalità di attacco più classica: il phishing mirato. Una coincidenza? Può essere.

Ma guardando a che cosa accade fuori dai patri confini non stupirebbe se questa fosse la matrice dell'attacco. Regione Lazio è una infrastruttura critica, come tale sottostà alla direttiva europea NIS e dovrebbe avere, almeno sulla carta, difese informatiche di standard elevato. Attaccare i fornitori per colpire la Regione sarebbe una mossa astuta.

A spiegare possibili moventi è Mariana Pereira, Director of Email Security Products di Darktrace: "non è ancora chiaro se gli aggressori stessero prendendo di mira in modo specifico il sistema di prenotazione dei vaccini, tuttavia ciò che è evidente è che i programmi di vaccinazione fanno parte di supply chain complesse e globali, dove qualsiasi anello debole potrebbe essere colpito. Negli ultimi mesi abbiamo assistito a un forte aumento degli attacchi alle catene di approvvigionamento, dal momento che rappresentano un mezzo molto semplice ed efficace per gli aggressori per raggiungere il proprio obiettivo. Le organizzazioni sono ancora troppo inconsapevoli di ciò che accade nei propri sistemi, e la vulnerabilità di reti di fornitori sempre più complesse è altissima".

LockBit 2.0

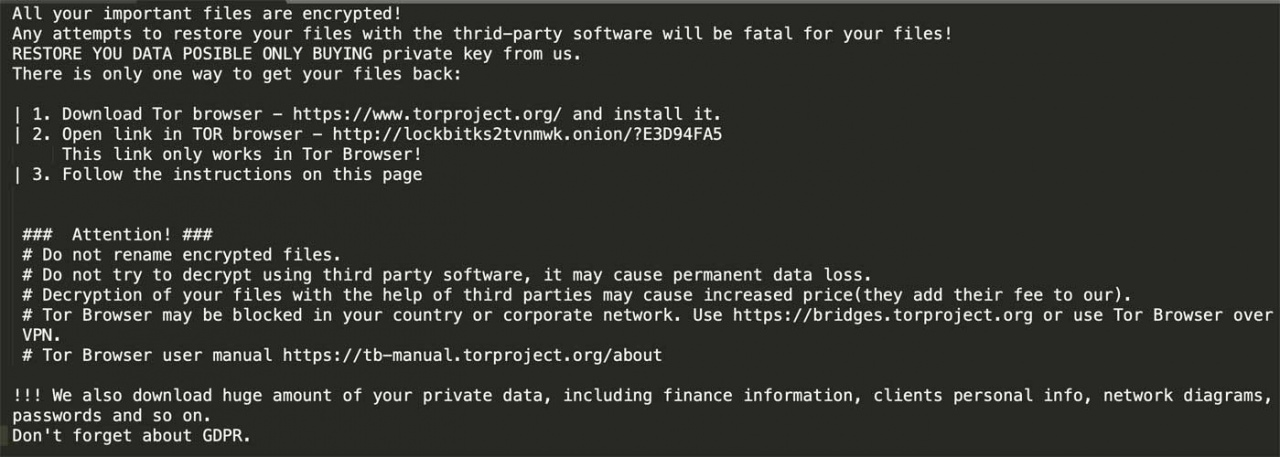

La seconda fra le ipotesi che vanno per la maggiore è l'impiego del malware LockBit, che non esclude né invalida l'opzione precedente. Anzi, sarebbe il tassello mancante del puzzle. Si tratta del malware più gettonato dal cyber crime, è in circolazione da settembre 2019 e la sua peculiarità è che si tratta di un Ransomware-as-a-Service (RaaS).

In sostanza è un prodotto sviluppato da un gruppo criminale che l'ha messo in vendita sottoforma di servizio, che gli affiliati usano cedendo agli sviluppatori parte dei riscatti incassati. Gli sviluppatori incassano una percentuale del riscatto compresa fra il 25 e il 40%. Agli affiliati resta la parte più consistente del bottino, inclusa fra il 60 e il 75 percento. Stando alle informazioni note, questo ransomware riesce a violare una rete aziendale e a crittografare centinaia di dispositivi in poche ore.  Il recente aggiornamento alla versione 2.0 automatizza la crittografia di un dominio Windows utilizzando i criteri di gruppo di Active Directory. Così facendo gli attaccanti possono disabilitare l'antimalware ed eseguire il ransomware sull'intera rete con un singolo comando, senza bisogno di script.

Il recente aggiornamento alla versione 2.0 automatizza la crittografia di un dominio Windows utilizzando i criteri di gruppo di Active Directory. Così facendo gli attaccanti possono disabilitare l'antimalware ed eseguire il ransomware sull'intera rete con un singolo comando, senza bisogno di script.

Quello che non quadra fra il possibile impiego di Lockbit e l'attacco alla Regione Lazio è che gli operatori di questo ransomware lavorano esclusivamente per soldi. Niente ideologie politiche, complottistiche, sanitarie o altro. Quindi i titolari delle indagini dovrebbero avere per le mani una scottante richiesta di riscatto, nell'ordine di milioni di euro. Ufficialmente non esiste, quindi o l'ipotesi di Lockbit è del tutto fuori strada, o qualcuno non racconta tutta la storia.

Un attacco alla fiducia

Pereira di Darktrace fa accenno a una delle ipotesi più interessanti sulla piazza. "non escluderei che si tratti di un nuovo esempio di una tendenza emergente: gli attacchi denominati “trust attacks”, ovvero attacchi in cui gli hacker cercano di smantellare la fiducia dei cittadini nei confronti di istituzioni e servizi pubblici, governi o infrastrutture nazionali. Questo tipo di attacco non ha sempre come scopo primario quello di un guadagno finanziario, anzi, spesso l’obiettivo dei cybercriminali è proprio quello di arrecare danni alla reputazione delle istituzioni o ottenere il riconoscimento internazionale".

Se effettivamente non ci fosse una richiesta di riscatto, questa ipotesti sarebbe quantomeno da prendere in considerazione. Oltre tutto, il concetto espresso da Pereira quadra con la definizione di atto terroristico, inteso come un’azione che mira alla destabilizzazione. In questo quadro non è complottistico parlare di un attacco a un simbolo.

Regione Lazio è fra le più efficienti nella campagna vaccinale nazionale, è sede del Governo e residenza delle più alte cariche istituzionali. E oltre tutto proprio in questi giorni è in corso il dibattito parlamentare per l'approvazione dell'agenzia nazionale per la cybersicurezza. Un attacco all'istituzione regionale più vicina al centro del potere statale oggi introduce tensione, preoccupazione e sfiducia nello Stato, in una situazione già precaria.  Che lo volessero o meno, i cyber criminali hanno ottenuto il primo risultato tangibile di attirare aspre (e giustificate) critiche contro le istituzioni. In questo quadro prende piede l'ipotesi di una matrice russa, che rientra in un quadro geopolitico già complesso e teso, e per questo necessita di cautela. Oltre tutto la maggioranza degli esperti intervenuti finora è più propensa a puntare sull'azione criminale finalizzata al profitto.

Che lo volessero o meno, i cyber criminali hanno ottenuto il primo risultato tangibile di attirare aspre (e giustificate) critiche contro le istituzioni. In questo quadro prende piede l'ipotesi di una matrice russa, che rientra in un quadro geopolitico già complesso e teso, e per questo necessita di cautela. Oltre tutto la maggioranza degli esperti intervenuti finora è più propensa a puntare sull'azione criminale finalizzata al profitto.

Che cosa insegna questo attacco

Sono molti gli insegnamenti che si possono trarre da questo attacco. Il primo è che nel 2021, dopo Colonial Pipeline, SolarWinds e gli altri gravi attacchi informatici a cui abbiamo assistito, non si può farsi trovare impreparati dall'ovvio e dal prevedibile.

Nel 2020 si sono registrati 304 milioni di attacchi ransomware a livello globale, e la cifra è conservativa perché non tutte le vittime denunciano l'accaduto. La stragrande maggioranza degli attacchi ransomware è accompagnata da un data breach. Serve la consapevolezza che un evento simile si verificherà.

Le piattaforme sanitarie sono una miniera d'oro per il cyber crime. È ormai risaputo che i dati sono il petrolio della nuova era, è quello a cui mirano gli attaccanti. Per rivendere le informazioni nel darkweb, per sfruttarle per perpetrare nuovi attacchi, accendendo un circolo vizioso estremamente proficuo per gli attaccanti.

In ultimo, è ormai prevedibile perché accaduto più volte che per attaccare istituzioni e siti inaccessibili i criminali informatici sfruttino i fornitori più deboli e meno difesi, con gli attacchi alle supply chain. Ne segue che tutta la filiera deve beneficiare dello stesso livello di sicurezza informatica.

Come suggerisce Pereira, "stiamo assistendo a uno spostamento globale verso l'uso di tecnologie all'avanguardia come l'Intelligenza Artificiale in grado di rilevare autonomamente e combattere queste minacce informatiche nelle loro primissime fasi, prima che servizi ai cittadini indispensabili come quelli dei vaccini siano interrotti.” A fornite una lista di quello che occorre fare, nell'ordine, è Marco Rottigni, CTSO EMEA di Qualys: "bisogna armonizzare tre pilatri su cui fondare la sicurezza di ogni organizzazione. Primo, costruire un inventario digitale pronto ad alimentare processi di security, che copra l’interezza dell’ecosistema IT.

A fornite una lista di quello che occorre fare, nell'ordine, è Marco Rottigni, CTSO EMEA di Qualys: "bisogna armonizzare tre pilatri su cui fondare la sicurezza di ogni organizzazione. Primo, costruire un inventario digitale pronto ad alimentare processi di security, che copra l’interezza dell’ecosistema IT.

Secondo, attivare o rafforzare un programma di prevenzione orientato al rimedio prioritizzato delle vulnerabilità. Terzo, definire e raffinare un programma di rilevamento anomalie con risposta attiva o passiva; ciò permette di intercettare prontamente segnali di compromissione e in generale attacchi che sfuggono al programma di prevenzione, attivando misure di mitigazione di pericolose conseguenze.

Inoltre, occorre investire per elevare la cultura di sicurezza degli impiegati. Una adeguata coscienza degli impiegati di essere parte abilitante di una filiera di difesa completa un quadro di resilienza che rappresenta il vero valore per evitare eventi come quello accaduto".

A ribadire questo concetto è anche Battista Cagnoni, Senior Manager Consulting Engineering di Vectra AI, secondo cui "quando osserviamo l'evoluizone degli attacchi ransomwaredegli ultimi anni, notiamo comesiamo passati daattacchi opportunistici, principalmente via spear phishing, ad attacchi sofisticati che dimostrano grande capacità da parte dell’attaccante che ha ben chiaro chi sia la vittima.Indipendentemente dall’attribuzione e dal movente, il denominatore comune di questi attacchi è la fase che precede la cifratura dei dati, il fenomeno più evidente e rumoroso che di fatto determina l’inizio dell’indisponibilità dei dati.

In questa fase preparatoria l’attaccante deve necessariamente muoversi lateralmente attraverso la rete utilizzando credenziali con privilegi via via crescenti. Tutto questo genera una certa quantità di segnali che, se opportunamente intercettati e correlati, possono dare evidenza di questa fase preparatoria rendendo la risposta all’incidente molto più facile.Da un punto di vista tattico è importante concentrarsi sui segnali che possono dare visibilità sui comportamenti da parte di attaccanti all’interno delle reti aziendali a mezzo di tecnologie opportune a servizio di strutture di Security Operations con adeguato grado di maturità, mentre da un punto di vista più strategico è fondamentale un approccio proattivo con un piano di risposta agli incidenti che venga aggiornato in funzione dell’evoluzione tecnologica, della disponibilità e preparazione del personale e del rischio che si deve mitigare".

Aggiornamenti: inserita il 4 agosto la dichiarazione di D'Amato sulla violazione dell’utenza di un dipendente in smartworking.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab