Ransomware: tendenze comuni ed evoluzioni

Payload multistadio, scelta accurata delle vittime e punti di ingresso sono alcuni degli elementi che accomunano gli attacchi ransomware di oggi. Ecco l'analisi.

L'evoluzione del ransomware è al centro di un lavoro dei ricercatori di sicurezza di Proofpoint Threat Research, che hanno analizzato gli attacchi ransomware di alto profilo dello scorso anno e hanno osservato diverse tendenze comuni. L'analisi che ne segue è importante perché, a parte il numero delle vittime, dei riscatti e dei danni arrecati, permette di fare il punto sugli elementi su cui si basa l'attività oggi più importante: la prevenzione.

Posto che ogni attacco ransomware è unico, mirato contro target ben precisi, ci sono degli elementi comuni. Il primo è la collaborazione tra gli ecosistemi cybercriminali. È lo spartiacque fra il passato e il presente. Fra i piccoli attacchi in ordine sparso che costituivano un problema solo per le vittime; e una condivisione di strategie, armi e persone, che di fatto ha portato i crimini informatici a diventare un problema di sicurezza nazionale.

Non è un caso che a seguito della tempesta di attacchi piovuta durante la pandemia, Interpol, FBI, DOJ e tutti i Paesi partecipanti al G7 abbiamo compreso che serve un'azione globale unita per una lotta efficace contro il ransomware.

Un altro cambiamento che si potrebbe definire epocale è di natura tecnica. In passato esistevano solo gli attacchi ransomware a fase singola: in un colpo solo crittografava una singola macchina. I criminali informatici chiedevano piccoli riscatti per ripristinare l'accesso ai dati.

Un altro cambiamento che si potrebbe definire epocale è di natura tecnica. In passato esistevano solo gli attacchi ransomware a fase singola: in un colpo solo crittografava una singola macchina. I criminali informatici chiedevano piccoli riscatti per ripristinare l'accesso ai dati.

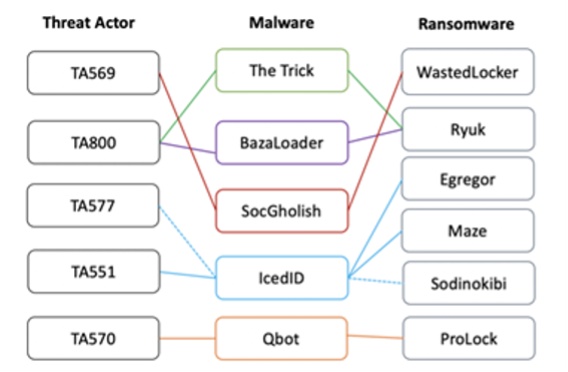

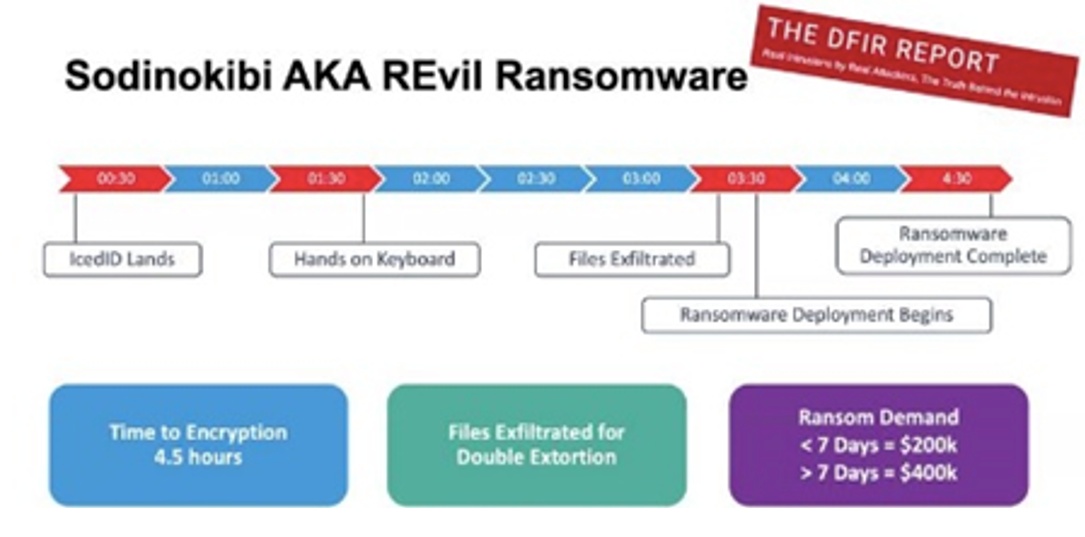

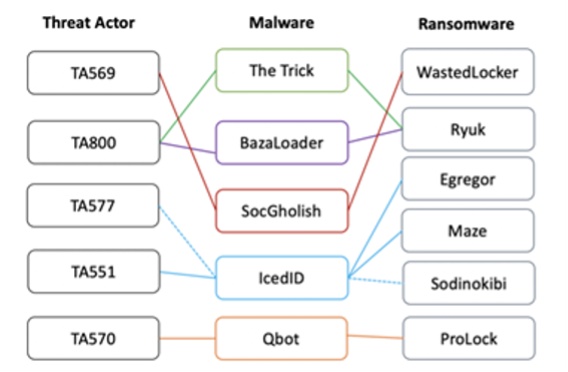

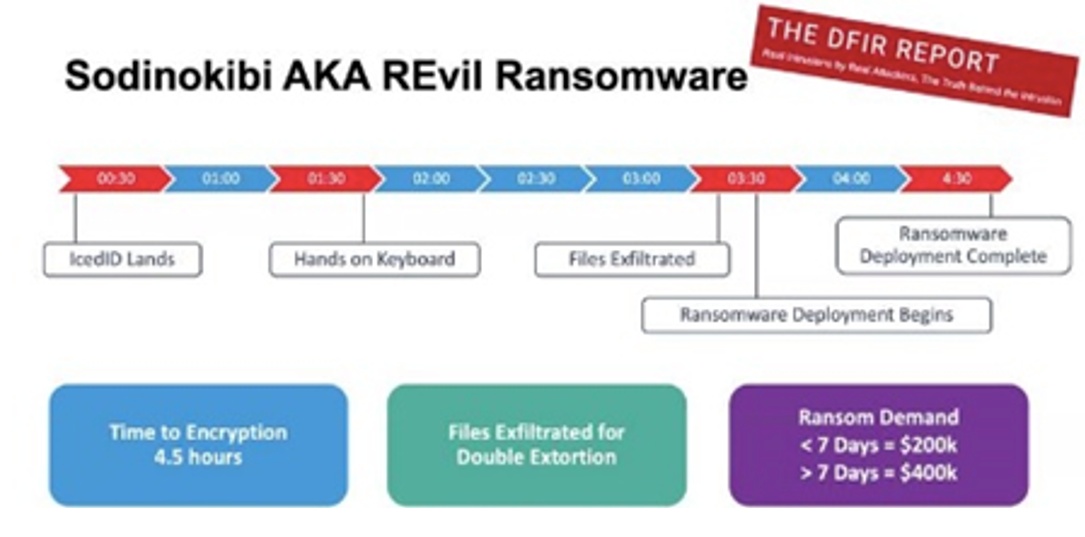

Oggi tutti gli attacchi ransomware sfruttano elaborati payload multistadio. Crittografano tutti i sistemi di un'azienda nello stesso momento e portano a richieste di riscatto anche milionarie. Criminali specializzati nell'accesso iniziale, i broker, compromettono le vittime con il payload iniziale, che è un downloader malware come The Trick (noto anche come Trickbot), Dridex o Buer Loader. I broker a loro volta vendono il loro accesso agli operatori di ransomware. Fra i loro clienti ci sono anche i gruppi APT.

Un altro elemento comune che si è evoluto è la scelta della vittima. Un tempo vigeva il modello automatizzato "spray and pray": si scatenava l'attacco, sperando di colpire una vittima danarosa disposta a pagare. Oggi gli operatori ransomware spesso conducono attività di sorveglianza per identificare obiettivi di alto valore. E per determinare quali macchine siano più vulnerabili e chi è più propenso a pagare un riscatto.

Il motivo è nel passaggio precedente. Orchestrare un attacco ransomware è costoso: diverse persone lavorano agli strumenti per l'ingresso in rete, sviluppano soluzioni per la distribuzione dei payload, per i movimenti laterali, per l'offuscamento, per il furto di dati, per la contrattazione del riscatto. Nel caso dei RaaS c'è poi una ripartizione del bottino fra sviluppatori e affiliati. Tutti devono guadagnare, perché il cybercrime è fondato sul profitto. Capita di rimanere con un pugno di mosche, ma bisogna fare di tutto affinché non accada.

Da qui la sorveglianza e agli attacchi mirati, che sono l'altro comune denominatore. La caccia grossa, o la pesca a strascico come si chiamavano un tempo, hanno fatto il loro tempo. Oggi gli attaccanti danno meno peso al volume e più importanza all'efficacia. Mirano i mercati più grandi e promettenti, in particolare quelli che hanno implicazioni critiche nel caso di interruzioni del business per periodi prolungati.

Da qui la sorveglianza e agli attacchi mirati, che sono l'altro comune denominatore. La caccia grossa, o la pesca a strascico come si chiamavano un tempo, hanno fatto il loro tempo. Oggi gli attaccanti danno meno peso al volume e più importanza all'efficacia. Mirano i mercati più grandi e promettenti, in particolare quelli che hanno implicazioni critiche nel caso di interruzioni del business per periodi prolungati.

I classici esempi di questo sono l'azione contro Colonial Pipeline e JBS. La prima ha generato il panico tra i cittadini statunitensi che hanno svuotato gran parte delle stazioni di servizio in tutto il sud-est. Quella contro la società di lavorazione della carne JBS ha scatenato i timori di una carenza di fornitura di carne bovina nazionale.

La pandemia ha appiattito la scelta di punti di ingresso nelle reti. In precedenza il mercato era diversificato. Oggi, grazie alla diffusione dello smart working è giocofacile bersagliare il protocollo RDP e le VPN per fare breccia nelle reti aziendali.

Gli exploit zero day (molto costosi) sono ancora usati dai gruppi più danarosi e avanzati e dagli APT. Gli altri arrivano in scia o sfruttano le vecchie vulnerabilità ormai chiuse, approfittando dell'ampia platea di aziende e istituzioni perennemente in ritardo con il patching.

La parte del leone in ambito vulnerabilità resta però appannaggio degli utenti finali, che continuano ad abboccare ai messaggi di phishing: un clic su un'email o su un link malevolo può sfociare in un arresto completo delle attività fino al pagamento di un riscatto.

La parte del leone in ambito vulnerabilità resta però appannaggio degli utenti finali, che continuano ad abboccare ai messaggi di phishing: un clic su un'email o su un link malevolo può sfociare in un arresto completo delle attività fino al pagamento di un riscatto.

Posto che ogni attacco ransomware è unico, mirato contro target ben precisi, ci sono degli elementi comuni. Il primo è la collaborazione tra gli ecosistemi cybercriminali. È lo spartiacque fra il passato e il presente. Fra i piccoli attacchi in ordine sparso che costituivano un problema solo per le vittime; e una condivisione di strategie, armi e persone, che di fatto ha portato i crimini informatici a diventare un problema di sicurezza nazionale.

Non è un caso che a seguito della tempesta di attacchi piovuta durante la pandemia, Interpol, FBI, DOJ e tutti i Paesi partecipanti al G7 abbiamo compreso che serve un'azione globale unita per una lotta efficace contro il ransomware.

Un altro cambiamento che si potrebbe definire epocale è di natura tecnica. In passato esistevano solo gli attacchi ransomware a fase singola: in un colpo solo crittografava una singola macchina. I criminali informatici chiedevano piccoli riscatti per ripristinare l'accesso ai dati.

Un altro cambiamento che si potrebbe definire epocale è di natura tecnica. In passato esistevano solo gli attacchi ransomware a fase singola: in un colpo solo crittografava una singola macchina. I criminali informatici chiedevano piccoli riscatti per ripristinare l'accesso ai dati. Il ransomware oggi

Oggi tutti gli attacchi ransomware sfruttano elaborati payload multistadio. Crittografano tutti i sistemi di un'azienda nello stesso momento e portano a richieste di riscatto anche milionarie. Criminali specializzati nell'accesso iniziale, i broker, compromettono le vittime con il payload iniziale, che è un downloader malware come The Trick (noto anche come Trickbot), Dridex o Buer Loader. I broker a loro volta vendono il loro accesso agli operatori di ransomware. Fra i loro clienti ci sono anche i gruppi APT.

Un altro elemento comune che si è evoluto è la scelta della vittima. Un tempo vigeva il modello automatizzato "spray and pray": si scatenava l'attacco, sperando di colpire una vittima danarosa disposta a pagare. Oggi gli operatori ransomware spesso conducono attività di sorveglianza per identificare obiettivi di alto valore. E per determinare quali macchine siano più vulnerabili e chi è più propenso a pagare un riscatto.

Il motivo è nel passaggio precedente. Orchestrare un attacco ransomware è costoso: diverse persone lavorano agli strumenti per l'ingresso in rete, sviluppano soluzioni per la distribuzione dei payload, per i movimenti laterali, per l'offuscamento, per il furto di dati, per la contrattazione del riscatto. Nel caso dei RaaS c'è poi una ripartizione del bottino fra sviluppatori e affiliati. Tutti devono guadagnare, perché il cybercrime è fondato sul profitto. Capita di rimanere con un pugno di mosche, ma bisogna fare di tutto affinché non accada.

Da qui la sorveglianza e agli attacchi mirati, che sono l'altro comune denominatore. La caccia grossa, o la pesca a strascico come si chiamavano un tempo, hanno fatto il loro tempo. Oggi gli attaccanti danno meno peso al volume e più importanza all'efficacia. Mirano i mercati più grandi e promettenti, in particolare quelli che hanno implicazioni critiche nel caso di interruzioni del business per periodi prolungati.

Da qui la sorveglianza e agli attacchi mirati, che sono l'altro comune denominatore. La caccia grossa, o la pesca a strascico come si chiamavano un tempo, hanno fatto il loro tempo. Oggi gli attaccanti danno meno peso al volume e più importanza all'efficacia. Mirano i mercati più grandi e promettenti, in particolare quelli che hanno implicazioni critiche nel caso di interruzioni del business per periodi prolungati. I classici esempi di questo sono l'azione contro Colonial Pipeline e JBS. La prima ha generato il panico tra i cittadini statunitensi che hanno svuotato gran parte delle stazioni di servizio in tutto il sud-est. Quella contro la società di lavorazione della carne JBS ha scatenato i timori di una carenza di fornitura di carne bovina nazionale.

I punti di ingresso

La pandemia ha appiattito la scelta di punti di ingresso nelle reti. In precedenza il mercato era diversificato. Oggi, grazie alla diffusione dello smart working è giocofacile bersagliare il protocollo RDP e le VPN per fare breccia nelle reti aziendali.

Gli exploit zero day (molto costosi) sono ancora usati dai gruppi più danarosi e avanzati e dagli APT. Gli altri arrivano in scia o sfruttano le vecchie vulnerabilità ormai chiuse, approfittando dell'ampia platea di aziende e istituzioni perennemente in ritardo con il patching.

La parte del leone in ambito vulnerabilità resta però appannaggio degli utenti finali, che continuano ad abboccare ai messaggi di phishing: un clic su un'email o su un link malevolo può sfociare in un arresto completo delle attività fino al pagamento di un riscatto.

La parte del leone in ambito vulnerabilità resta però appannaggio degli utenti finali, che continuano ad abboccare ai messaggi di phishing: un clic su un'email o su un link malevolo può sfociare in un arresto completo delle attività fino al pagamento di un riscatto.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab