SquirrelWaffle compromette i server Microsoft Exchange

Una singolare campagna sfruttava le falle note di Exchange per avviare catene di contagio interne alle aziende.

SquirrelWaffle, il nuovo punto di riferimento per lo spam dopo l'uscita di scena di Emotet, ha avviato una nuova campagna contro i server Microsoft Exchange sfruttando le note vulnerabilità CVE-2021-26855 (ProxyLogon), CVE-2021-34473e CVE-2021-34523 (ProxyShell). I ricercatori di TrendMicro hanno scoperto la campagna indagando su tre differenti incidenti e hanno spiegato nel dettagliato la tecnica utilizzata per ingannare le vittime aprendo una email dannosa utilizzata come vettore di attacco.

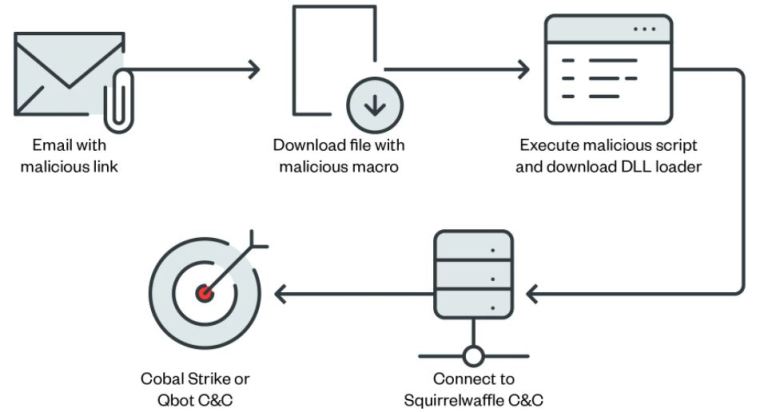

Utilizzando gli exploit noti e già sfruttati a inizio anno da diversi gruppi criminali, gli attaccanti a questo giro hanno prima compromesso i server Exchange, quindi hanno sfruttato l'accesso per rispondere alle email interne dell'azienda. Hanno così creato attacchi che sfruttavano la catena di risposte. In sostanza, ogni messaggio malevolo veniva presentato come il proseguimento di una corrispondenza tra due o più dipendenti.

Questo significa che il percorso delle email era esclusivamente interno alle aziende. E dato che le email non provenivano da un mittente esterno, non erano soggette a controlli o a quarantena e potevano raggiungere indisturbate tutti gli utenti del dominio.

A complicare ulteriormente l'attività di rilevamento è stato anche il fatto che gli attaccanti non hanno utilizzato strumenti per i movimenti laterali e non hanno eseguito malware sui server Exchange. Erano gli allegati dannosi che, se aperti, eseguivano macro dannose di Excel 4.0 che scaricavano sugli endpoint un loader DLL. Questo attivava la connessione con un server remoto di comando e controllo che faceva capo a SquirrelWaffle e avviava il download di malware come Qbot, Cobalt Strike.

La difesa da questa minaccia esiste ormai da mesi: l'installazione delle patch pubblicate a suo tempo da Microsoft per chiudere le vulnerabilità di Exchange.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab