Campagna cinese di cyber spionaggio ha colpito aziende Europee per 3 anni

È attribuita al gruppo APT Winnti sponsorizzato dalla Cina la Operazione CuckooBees che ha operato inosservato dal 2019 contro aziende in Nord America, Europa e Asia.

Fra il 2019 e il 2021 il noto gruppo APT cinese Winnti ha portato avanti una campagna di cyberspionaggio soprannominata CuckooBees ai danni di aziende in Nord America, Europa e Asia nei settori della difesa, energia, aerospazio, biotech e farmaceutico, trafugando proprietà intellettuale e dati sensibili.

Si stima che in questi anni il gruppo sia riuscito a esfiltrare centinaia di gigabyte di informazioni, grazie a una ricognizione furtiva e all'identificazione di dati di valore. Gli attaccanti hanno preso di mira documenti, progetti, schemi, formule e dati di proprietà relativi alla produzione.

Inoltre, informazioni esfiltrate quali dettagli sulle business unit delle aziende target, architetture di rete, account e credenziali degli utenti, email dei dipendenti e i dati dei clienti, potrebbero essere utilizzate per futuri attacchi informatici.

I ricercatori di Cybereason hanno scoperto uno di questi attacchi e condotto le analisi forensi che hanno permesso non solo di addossare le responsabilità a Winnti, ma anche di portare alla luce le tattiche e le tecniche della campagna e di svelare i dettagli del malware e degli exploit utilizzati.

Chi è Winnti

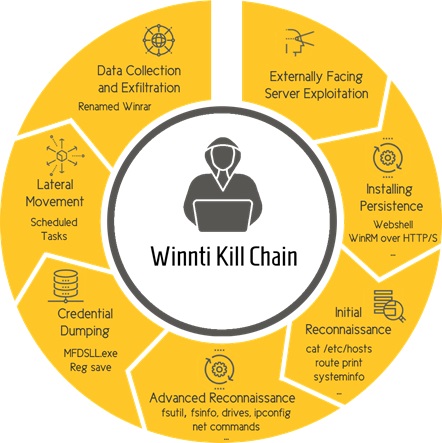

Winnti è uno dei più noti e pericolosi gruppi sponsorizzati dallo stato cinese, conosciuto anche come APT 41, BARIUM e Blackfly. Si ritiene che sia attivo almeno dal 2010 e che sia specializzato in cyber spionaggio e furto di proprietà intellettuale. La threat intelligence di diverse aziende di security gli riconosce una lunga serie di attacchi e campagne malevole altamente sofisticate, fra cui supply chain attack, lo sfruttamento di certificati digitali compromessi e di bootkit.

L'attribuzione a Winnti della Operation CuckooBees è stata possibile grazie agli artefatti forensi raccolti dai ricercatori. Nei 12 mesi di indagini sono poi emersi altri importanti risultati.

Operation CuckooBees

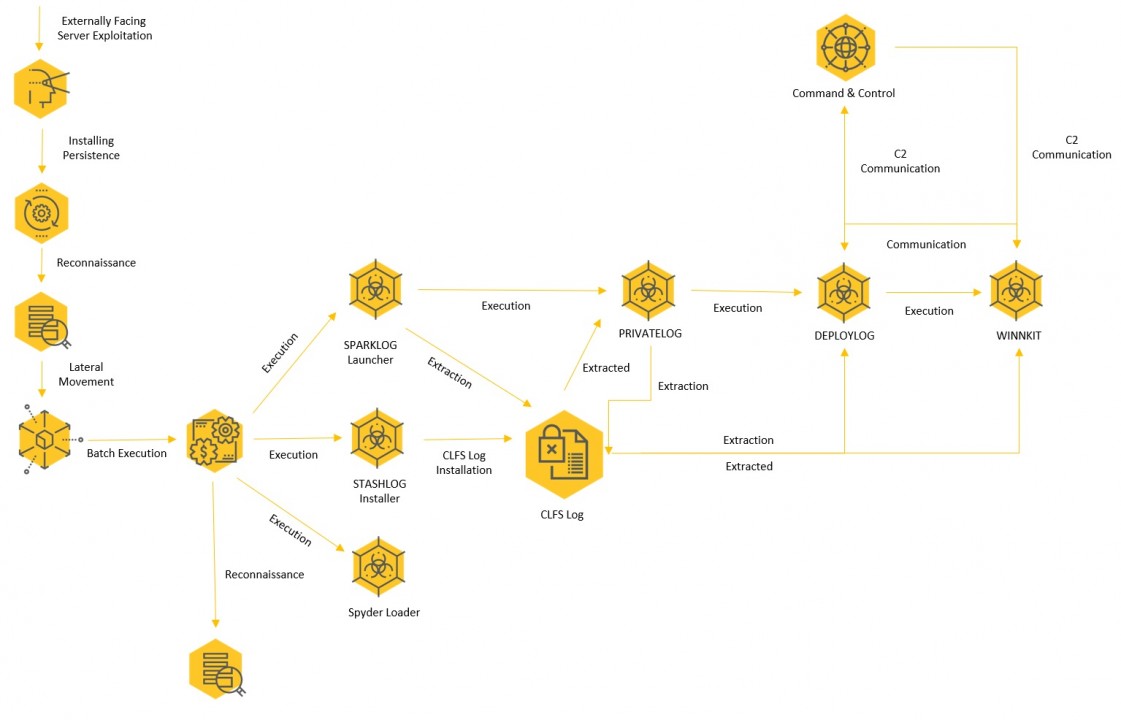

I ricercatori hanno individuato un nuovo ceppo di malware precedentemente non documentato, denominato DEPLOYLOG, impiegato in affiancamento a nuove versioni già note del malware Winnti, tra cui WINNKIT (il rootkit Winnti a livello di kernel), Spyder Loader (una sofisticata backdoor modulare), e DEPLOYLOG - che implementa il rootkit WINNKIT e funge da agente userland. Risponde inoltre all'appello PRIVATELOG, che estrae e distribuisce DEPLOYLOG.

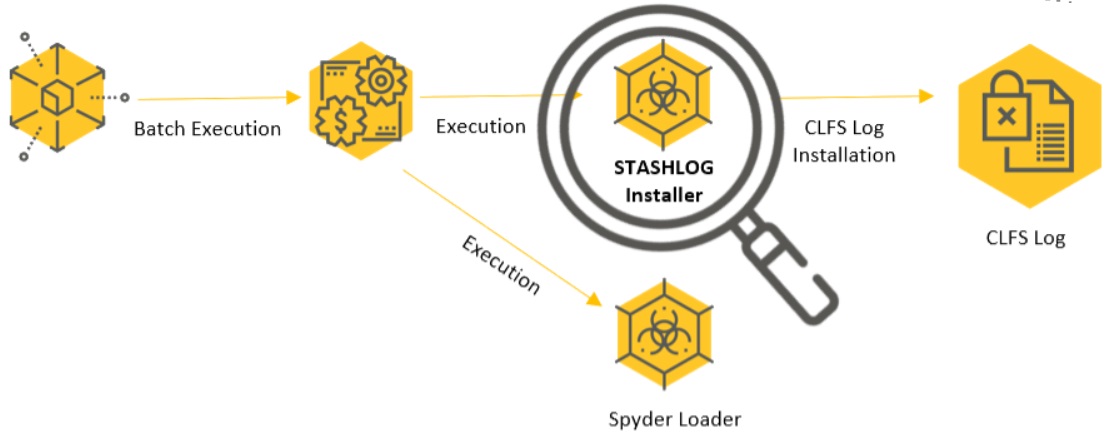

L’arsenale del malware Winnti documentato da Cybereason comprende inoltre il tool d’implementazione iniziale STASHLOG che “nasconde” i payload utili sfruttando il meccanismo CLFS di Windows e le manipolazioni delle transazioni NTFS in Windows CLFS. SPARKLOG, invece, estrae e distribuisce PRIVATELOG per ottenere un’escalation di privilegi e rafforzare la propria presenza.

Tutti questi componenti della catena di infezione sono orchestrati da un payload delivery intricato, composto da più elementi interdipendenti. Gli esperti spiegano che gli attaccanti hanno adottato un approccio ispirato a “La casa di carta”, in cui ciascun componente dipende dagli altri per funzionare correttamente, rendendo molto difficile l'analisi separata di ognuno.

Un dato molto preoccupante che è quello sottolineato da Lior Div, CEO e co-fondatore di Cybereason: "le aziende target non erano consapevoli di essere state violate, alcune almeno a partire dal 2019, dando così a Winnti l'accesso gratuito e non filtrato" a una lunga serie di dati sensibili.

Gli attaccanti hanno fatto il primo ingresso in rete sfruttando "vulnerabilità di sicurezza come per esempio sistemi senza patch, segmentazione della rete insufficiente, risorse non gestite, account dimenticati e mancato utilizzo di soluzioni per l'autenticazione a più fattori". In tutti i casi si tratta di problemi banali e facili da correggere, che sono passati inosservati per mancanza di visibilità o assenza di strumenti efficaci per il rilevamento e la correzione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

PDFSIDER, la backdoor che buca EDR con una DLL fasulla

19-01-2026

GootLoader: il malware che vende access‑as‑a‑service ai gruppi ransomware

19-01-2026

Dal cyberspace al cyber counterspace

19-01-2026

Milano Cortina 2026, la cybersecurity alla prova dei Giochi

19-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab