Falla nei dispositivi di rete BIG-IP di F5 appena scoperta e già sfruttata

Il 1 luglio è stata pubblicata la patch per una falla nei dispositivi di rete BIG-IP di F5, tre giorni dopo sono iniziati gli attacchi. È prioritario dare corso all'aggiornamento.

A tre giorni dalla pubblicazione di una patch che corregge una falla dei dispositivi di rete BIG-IP di F5 , i cyber criminali hanno già iniziato a sfruttarla. Si tratta della vulnerabilità identificata dalla sigla CVE-2020-5902, pubblicata il 1 luglio 2020. Nel fine settimana i ricercatori di NCC Group hanno registrato i primi attacchi, mirati al furto delle password di amministratore dei prodotti fallati.

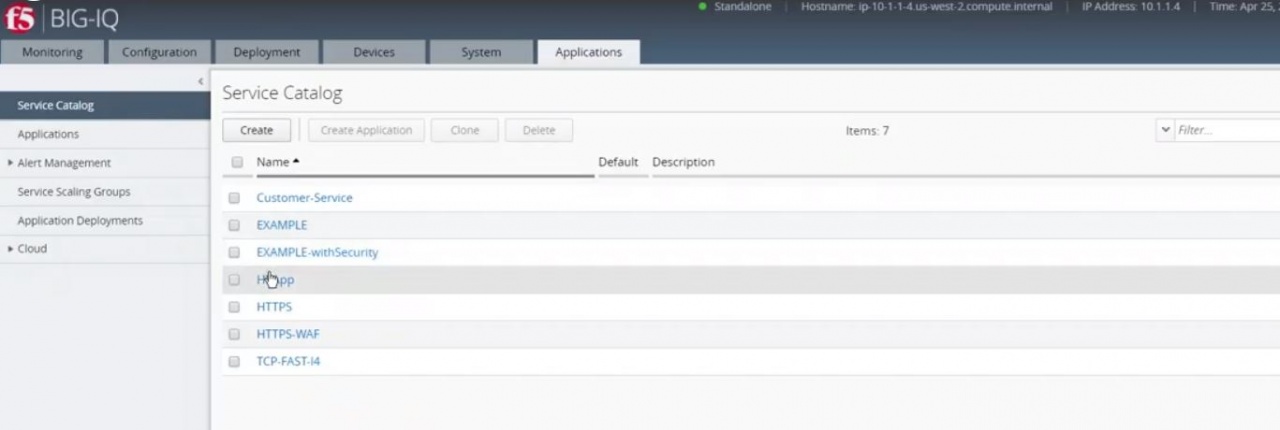

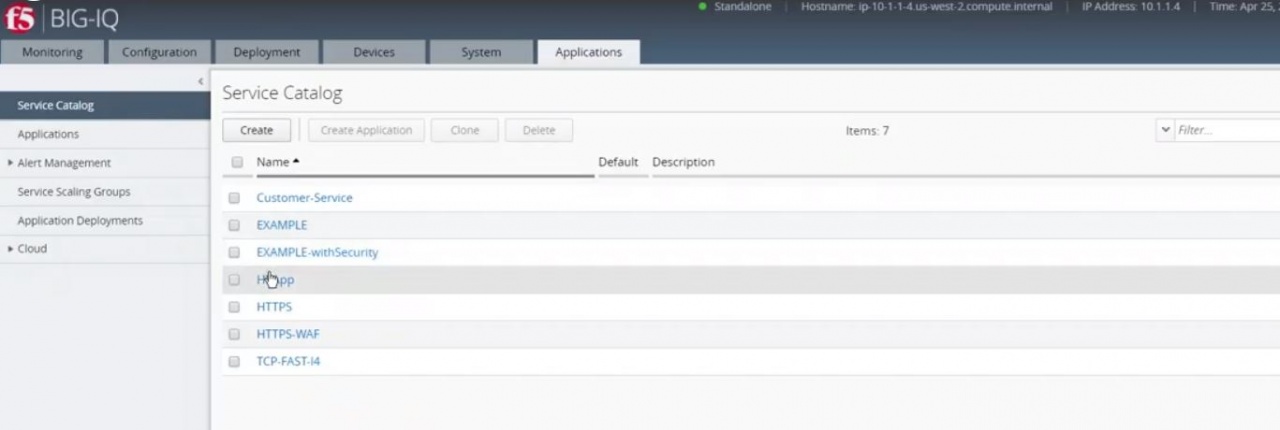

In una nota ufficiale, F5 specifica che "l'interfaccia utente per la gestione del traffico (TMUI), detta anche Configuration utility, ha una vulnerabilità RCE (Remote Code Execution) nelle pagine non rivelate. Questa vulnerabilità consente agli aggressori non autenticati, o agli utenti autenticati, con accesso in rete alla TMUI, attraverso la porta di gestione BIG-IP e/o Self IPs, di eseguire comandi di sistema arbitrari, creare o cancellare file, disabilitare servizi e/o eseguire codice Java arbitrario. Questo problema non è esposto sul piano dei dati, ma solo sul control plane".

La versione software fixed pubblicata da F5 mitiga completamente questa vulnerabilità. Le misure per mitigare temporaneamente il problema, insieme a maggiori informazioni sulle versioni interessate e alle raccomandazioni per l'aggiornamento, sono pubblicate nel security advisory ufficiale.

I dispositivi BIG-IP possono essere configurati per funzionare come sistemi di controllo del traffico, servizi di bilanciamento del carico, firewall, gateway e altro. Sono fra i prodotti di rete più diffusi, e sono impiegati in alcune delle reti più grandi e critiche del mondo.

Per intenderci, sono installati nelle reti governative, in quelle dei provider di servizi Internet, all'interno di data center di cloud computing. Inoltre, hanno una forte presenza nelle reti aziendali. Stando alle informazioni ufficiali pubblicate dal produttore, 48 delle 50 aziende della classifica Fortune 50 si basano su sistemi BIG-IP.

Mercoledì F5 ha pubblicato la patch a seguito di una segnalazione di Positive Technologies. Secondo i ricercatori, a giugno 2020 il problema riguarda più di 8.000 dispositivi vulnerabili, di cui il 40% installati negli Stati Uniti, il 16% in Cina.

Mercoledì F5 ha pubblicato la patch a seguito di una segnalazione di Positive Technologies. Secondo i ricercatori, a giugno 2020 il problema riguarda più di 8.000 dispositivi vulnerabili, di cui il 40% installati negli Stati Uniti, il 16% in Cina.

Stando alle fonti ufficiali, CVE-2020-5902 potrebbe consentire agli aggressori di prendere il pieno controllo dei sistemi senza patch. La gravità è tale da avere ricevuto un punteggio CVSS di 10, il più alto grado di pericolo, che indica che la falla è facile da sfruttare. Infatti, non sono necessarie credenziali valide o competenze avanzate nella codifica per sfruttarla.

A un cyber criminale basta inviare una richiesta HTTP confezionata ad hoc al server che ospita l'utility Traffic Management User Interface (TMUI) per la configurazione BIG-IP.

Vista la criticità delle reti in cui sono installati i rispostivi BiG-IP, gli esperti di sicurezza si aspettavano che questo bug sarebbe stato sfruttato in fretta per sferrare attacchi attivi, e così è stato. È il motivo per il quale ci sono state molte allerte sulla necessità di installare la patch, condivise anche dallo US Cyber Command.

Anche perché, a poche ora dalla rivelazione della falla, negli USA di celebrava il 4 luglio, che ferma la produttività delle aziende e crea un ambiente favorevole agli attacchi. Questi ultimi tuttavia sono iniziati poche ore dopo il tweet del Cyber Command, e dalle prime analisi risultano partire da cinque diversi indirizzi IP.

Bug simili sono stati sfruttati in precedenza per attaccare dispositivi di rete Citrix. L'obiettivo era inserirsi nelle reti aziendali, per installarvi backdoor o ransomware, oppure rubare file sensibili. Per intenderci, gruppi criminali dietro a REvil, Maze, o Netwalker hanno fatto affidamento più volte su questo tipo di bug per attaccare alcune delle più grandi aziende del mondo.

Il rischio è quindi che la vulnerabilità BIG-IP possa alimentare la loro prossima ondata di attacchi. Gli amministratori di rete che usano questi dispositivi sono avvisati.

In una nota ufficiale, F5 specifica che "l'interfaccia utente per la gestione del traffico (TMUI), detta anche Configuration utility, ha una vulnerabilità RCE (Remote Code Execution) nelle pagine non rivelate. Questa vulnerabilità consente agli aggressori non autenticati, o agli utenti autenticati, con accesso in rete alla TMUI, attraverso la porta di gestione BIG-IP e/o Self IPs, di eseguire comandi di sistema arbitrari, creare o cancellare file, disabilitare servizi e/o eseguire codice Java arbitrario. Questo problema non è esposto sul piano dei dati, ma solo sul control plane".

La versione software fixed pubblicata da F5 mitiga completamente questa vulnerabilità. Le misure per mitigare temporaneamente il problema, insieme a maggiori informazioni sulle versioni interessate e alle raccomandazioni per l'aggiornamento, sono pubblicate nel security advisory ufficiale.

I dispositivi BIG-IP possono essere configurati per funzionare come sistemi di controllo del traffico, servizi di bilanciamento del carico, firewall, gateway e altro. Sono fra i prodotti di rete più diffusi, e sono impiegati in alcune delle reti più grandi e critiche del mondo.

Per intenderci, sono installati nelle reti governative, in quelle dei provider di servizi Internet, all'interno di data center di cloud computing. Inoltre, hanno una forte presenza nelle reti aziendali. Stando alle informazioni ufficiali pubblicate dal produttore, 48 delle 50 aziende della classifica Fortune 50 si basano su sistemi BIG-IP.

Mercoledì F5 ha pubblicato la patch a seguito di una segnalazione di Positive Technologies. Secondo i ricercatori, a giugno 2020 il problema riguarda più di 8.000 dispositivi vulnerabili, di cui il 40% installati negli Stati Uniti, il 16% in Cina.

Mercoledì F5 ha pubblicato la patch a seguito di una segnalazione di Positive Technologies. Secondo i ricercatori, a giugno 2020 il problema riguarda più di 8.000 dispositivi vulnerabili, di cui il 40% installati negli Stati Uniti, il 16% in Cina. Stando alle fonti ufficiali, CVE-2020-5902 potrebbe consentire agli aggressori di prendere il pieno controllo dei sistemi senza patch. La gravità è tale da avere ricevuto un punteggio CVSS di 10, il più alto grado di pericolo, che indica che la falla è facile da sfruttare. Infatti, non sono necessarie credenziali valide o competenze avanzate nella codifica per sfruttarla.

A un cyber criminale basta inviare una richiesta HTTP confezionata ad hoc al server che ospita l'utility Traffic Management User Interface (TMUI) per la configurazione BIG-IP.

Leggi anche: Cisco e Palo Alto correggono una grave vulnerabilità di Kerberos - La vulnerabilità potrebbe consentire attacchi man-in-the-middle. Le patch sono disponibili, è prioritario installarle.Come accennavamo, sono bastati tre giorni perché i criminali informatici iniziassero a sfruttare questa ghiotta opportunità. Il motivo è semplice: il ritardo nell'applicazione delle patch è un problema noto e diffuso, tanto che molti degli attacchi sfruttano falle per le quali sono disponibili da tempo le correzioni.

Vista la criticità delle reti in cui sono installati i rispostivi BiG-IP, gli esperti di sicurezza si aspettavano che questo bug sarebbe stato sfruttato in fretta per sferrare attacchi attivi, e così è stato. È il motivo per il quale ci sono state molte allerte sulla necessità di installare la patch, condivise anche dallo US Cyber Command.

Anche perché, a poche ora dalla rivelazione della falla, negli USA di celebrava il 4 luglio, che ferma la produttività delle aziende e crea un ambiente favorevole agli attacchi. Questi ultimi tuttavia sono iniziati poche ore dopo il tweet del Cyber Command, e dalle prime analisi risultano partire da cinque diversi indirizzi IP.

Leggi anche: Vulnerabilità critica nei firewall Palo Alto Networks - Palo Alto Networks ha pubblicato la patch per una vulnerabilità critica che permette di accedere ai dispositivi senza credenziali.

Bug simili sono stati sfruttati in precedenza per attaccare dispositivi di rete Citrix. L'obiettivo era inserirsi nelle reti aziendali, per installarvi backdoor o ransomware, oppure rubare file sensibili. Per intenderci, gruppi criminali dietro a REvil, Maze, o Netwalker hanno fatto affidamento più volte su questo tipo di bug per attaccare alcune delle più grandi aziende del mondo.

Il rischio è quindi che la vulnerabilità BIG-IP possa alimentare la loro prossima ondata di attacchi. Gli amministratori di rete che usano questi dispositivi sono avvisati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab