In viaggio con Mandiant dentro a un attacco ransomware

Che cosa succede davvero in un’azienda quando viene attaccata da un ransomware? Quali sono le fasi su cui si deve sviluppare la difesa e quali decisioni ne agevolano il successo? Le risposte in una simulazione di attacco tenuta da Mandiant.

Sulle pagine di Security Open Lab si parla di frequente di incidenti cyber in generale e di attacchi ransomware in particolare. Emergono quasi sempre macro-informazioni come il blocco produttivo di una multinazionale, l’ammontare milionario di un riscatto o simili. I piccoli dettagli sfuggono sempre, nonostante siano quelli a cui le aziende devono prestare attenzione per la prevenzione e la gestione degli indicenti. Sono proprio questi dettagli che i giornalisti si sono trovati davanti nella simulazione di un attacco ransomware condotta da Mandiant nella sua sede meneghina.

Formazione e prevenzione

Come ha spiegato Gabriele Zanoni, Consulting Country Manager Italy and Senior Strategic Consultant di Mandiant, sia i manager sia il personale tecnico possono essere coinvolti in una simulazione di un incidente cyber; l’attività serve a entrambi per comprendere la complessità di un attacco cyber dal punto di vista tecnico, emotivo, organizzativo, legale, economico, comunicativo e altro. Quando la simulazione viene somministrata ai manager aziendali è istruttiva nella misura in cui fa comprendere a quali decisioni bisogna dare corso nella situazione tesa e concitata di un attacco, e quali sono le decisioni che, se attuate anzitempo, possono agevolare la gestione dell’emergenza e la ripresa delle attività. Nel caso dei tecnici, oltre a quanto sopra la simulazione permette di fare il punto sull’assegnazione delle responsabilità, sulla modalità di gestione della sicurezza informatica a 360 gradi all’interno dell’azienda prima e durante l’incidente.

Quella che ha mostrato Zanoni alla stampa è stata una simulazione di livello intermedio fra la tipica formula manageriale e quella tecnica, in relazione a un tipo di attacco particolarmente diffuso in tutti i settori, ossia il ransomware.

Gabriele Zanoni, Consulting Country Manager Italy and Senior Strategic Consultant di Mandiant

Gabriele Zanoni, Consulting Country Manager Italy and Senior Strategic Consultant di Mandiant

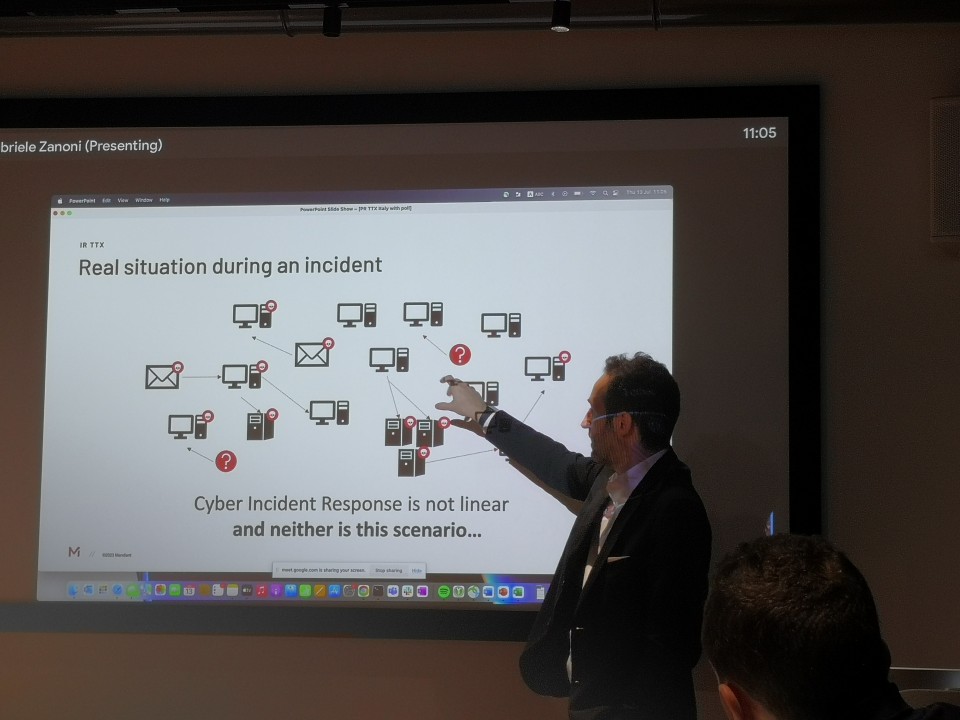

All’inizio è il caos

Il primo concetto da comprendere è quello del caos. Siamo abituati a vederci rappresentare la attack chain di un incidente cyber ricostruita nell’ordine cronologico corretto: accesso iniziale, movimenti laterali alla ricerca dei cosiddetti “gioielli della corona”, tentativo di data lake, installazione del ransomware, cancellazione dei backup, richiesta di riscatto. Zanoni sottolinea che nella realtà l’incidente non si presenta mai così: si parte da un punto X della catena di attacco che coincide con il momento in cui l’attacco viene scoperto. Da lì chi indaga deve ricostruire tutto quello che è accaduto prima e al contempo gestire l’attacco, che prosegue. Questa è la prima grossa difficoltà: i difensori devono indagare su una attività in divenire di cui inizialmente non si sa dove e da quanto tempo è iniziata, da bloccare il prima possibile.

Il perché lo spiega Zanoni attraverso la prima fase della simulazione. È venerdì sera, un alert avvisa i responsabili della sicurezza che file critici sono stati copiati su un servizio esterno all’azienda. C’è sempre la paura che un dipendente interno sia un insider, quindi è sconsigliato chiamare l’utenza sospetta e chiedergli che cosa stia facendo. È altrettanto controproducente disattivare l’account, perché equivale ad avvisare l’eventuale cybercriminale che è stato scoperto. La regola d’oro in questa situazione è non attuare alcuna misura di remediation fino a quando le indagini non saranno concluse, perché senza le informazioni tecniche necessarie qualsiasi remediation non sarebbe né veloce né definitiva.

Per l’azienda sotto attacco inizia la fase di indagine. Analizzando i dati, il provider di threat intelligence a cui si affida l’azienda scopre che l’attaccante si è servito di un account utilizzato dall’azienda per la manutenzione e la gestione dei PC a distanza. Inoltre, l’attaccante ha usato un tool che di solito viene sfruttato da un threat actor noto come FIN11/Clop. L’importante passaggio dell’attribuzione tecnica è fatto: si tratta di un noto gruppo del cybercrime che scatena attacchi ransomware, quindi adesso i difensori possono conoscere tattiche, tecniche e procedure che gli attaccanti stanno impiegando e l’obiettivo dell’attacco, che è finanziario. Zanoni spiega anche che l’attribuzione è importante per le assicurazioni, che in alcuni casi non danno copertura dell’incidente se l’attaccante è sponsorizzato da uno stato nazionale (un APT) perché lo catalogano come atto di guerra.

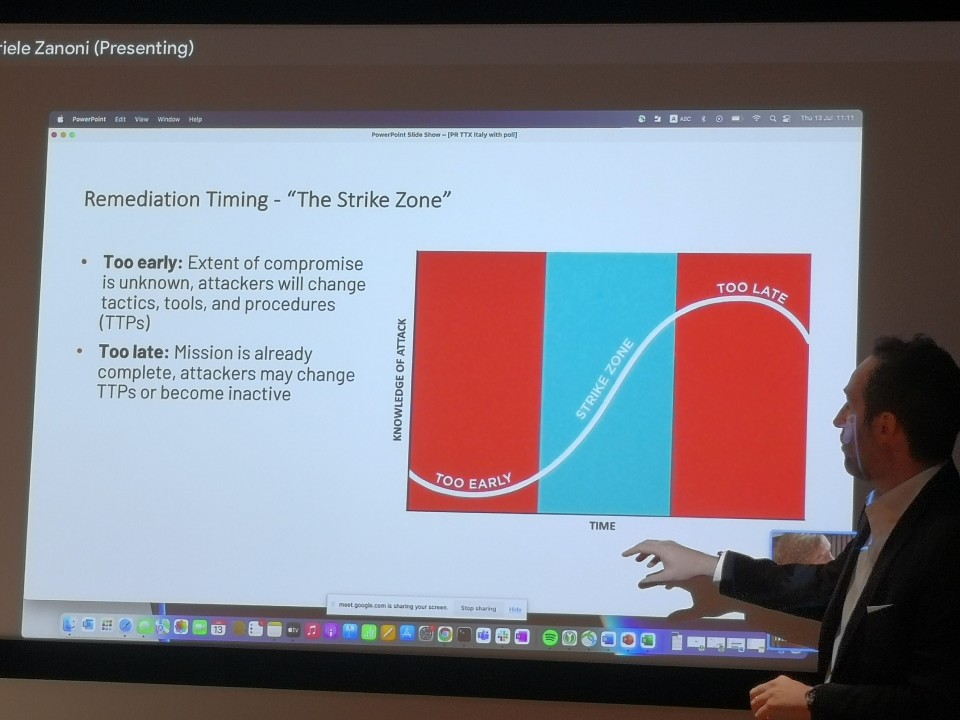

Il tempo è tutto

Mentre le indagini sono in corso, nella simulazione così come nel corso di un attacco reale i criminali informatici procedono: ci troviamo ancora in fase di pre-ransomware, in cui gli attaccanti hanno installato il ransomware su tutti i PC ma non lo hanno ancora attivato. I difensori sanno che bisogna muoversi velocemente perché non c’è più tempo. Bisogna attivare la procedura standard per i targeted attacks, che l’azienda deve avere definito ben prima di trovarsi sotto attacco.

Si deve procedere spediti nell’identificazione della catena di attacco: serve l’analisi dei log, che in una situazione come questa permette di risalire al momento esatto in cui l’attacco è iniziato e soprattutto come. Zanoni rimarca che la durata consigliata per la conservazione dei dati varia in funzione dell’incidente da indagare: 12 mesi è il periodo adatto in linea generale per la maggior parte delle indagini legate al cybercrime. Per gli attacchi APT, invece, è spesso necessario andare molto più indietro nel tempo.

Qui la simulazione propone un dettaglio che non compare quasi mai nelle cronache: la comunicazione. La situazione impone che tutti i difensori (che costituiscono un comitato di crisi) comunichino fra loro in maniera attiva e rapida. L’errore più grosso sarebbe aggiornare gli attaccanti sulle strategie di difesa: dato che non è ancora chiaro di quali risorse abbiano preso il controllo, è vitale usare un canale di comunicazione esterno alla rete, agli strumenti e agli account aziendali, che è stato definito nella procedura standard per la gestione di questo tipo di attacchi. Si può anche ricorrere a smartphone e PC personali.

L’attacco prosegue: un alert avvisa che i backup hanno smesso di funzionare. Il dettaglio è stato inserito ad hoc da Mandiant per far emergere la necessità di coinvolgere sia il team di security sia il team IT nella gestione degli incidenti cyber. Se, verosimilmente, l’alert arriva all’help desk e quest’ultimo non è al corrente di quanto sta accadendo, i tecnici probabilmente indagheranno su un malfunzionamento hardware o software, invece di condividere i log di backup con il team di security e dare loro la possibilità di tracciare un nesso fra l’attacco ransomware e l’update che ha disabilitato i backup.

È venuto il momento di avvisare il management su quanto sta accadendo. Senza perdersi in dettagli tecnici, è necessario fornire un contesto di business. In una situazione ideale le procedure di crisis management dovrebbero essere state condivise con i dirigenti ben prima dell’incidente, quindi non si dovrebbero trovare nottetempo, o nel fine settimana, a dover prendere decisioni improvvisate.

Limitare i danni

Gli attaccanti attivano il ransomware. La procedura da attuare a questo punto dipende da quanto sono avanzati gli strumenti di difesa dell’azienda target. In presenza di un EDR/XDR è possibile isolare da remoto tutti i sistemi e consentire loro di comunicare solo con la console centrale di gestione della security. In assenza di un EDR l’unica mossa possibile è spegnere fisicamente i sistemi per salvarli. Tuttavia, spegnere tutto il network impedisce di indagare, quindi i tempi per il ripristino saranno lunghi. Bisogna spegnere (e salvare) solo lo stretto indispensabile per fare il recovery: i backup e le password. Questo è un altro dettaglio che dovrebbe essere definito nella procedura standard per i targeted attacks.

Le indagini sono terminate: il vettore iniziale dell’attacco è stata una email con un allegato malevolo. Su un PC sono stati individuati una utility per lo spostamento di file e un programma per la compromissione delle password. A questo punto il sistema può essere bonificato e si può avviare la procedura di ripristino definita e testata prima dell’attacco. Bisogna anche attivare il piano di comunicazione agli enti preposti (per esempio ACN).

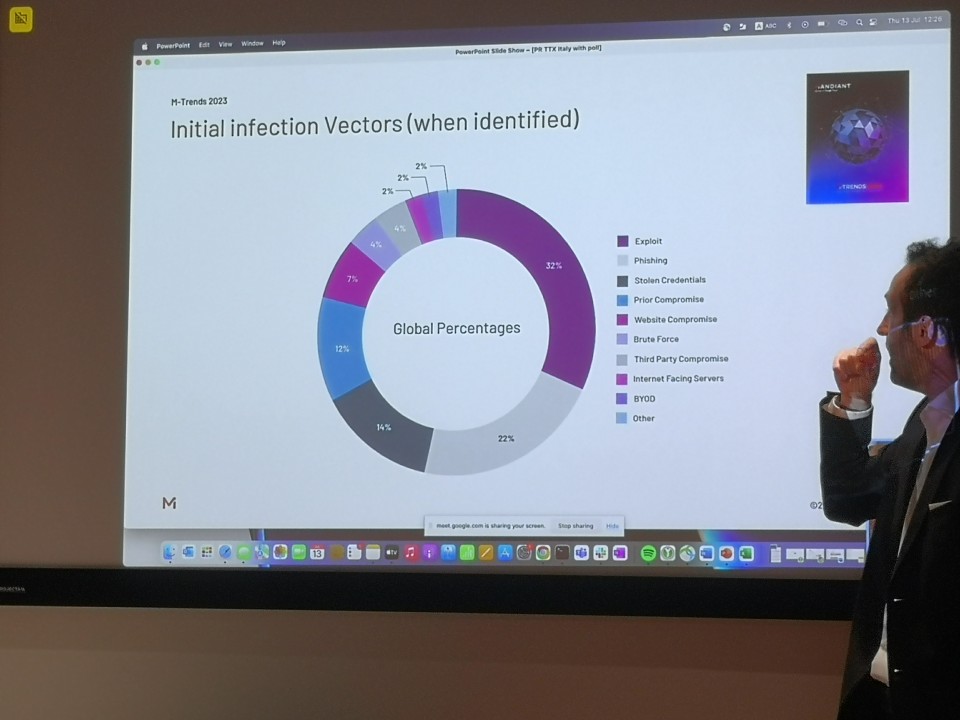

Zanoni sottolinea che nonostante si parli tanto di phishing, i dati di cui Mandiant è in possesso rivelano che i cyber criminali preferiscono sfruttare le vulnerabilità. Per questo bisogna sempre chiarire come l’attaccato è entrato in rete, e nel caso chiudere la falla con le patch necessarie, per evitare che la stessa falla venga sfruttata per attacchi successivi.

Mandiant e la gestione degli attacchi cyber

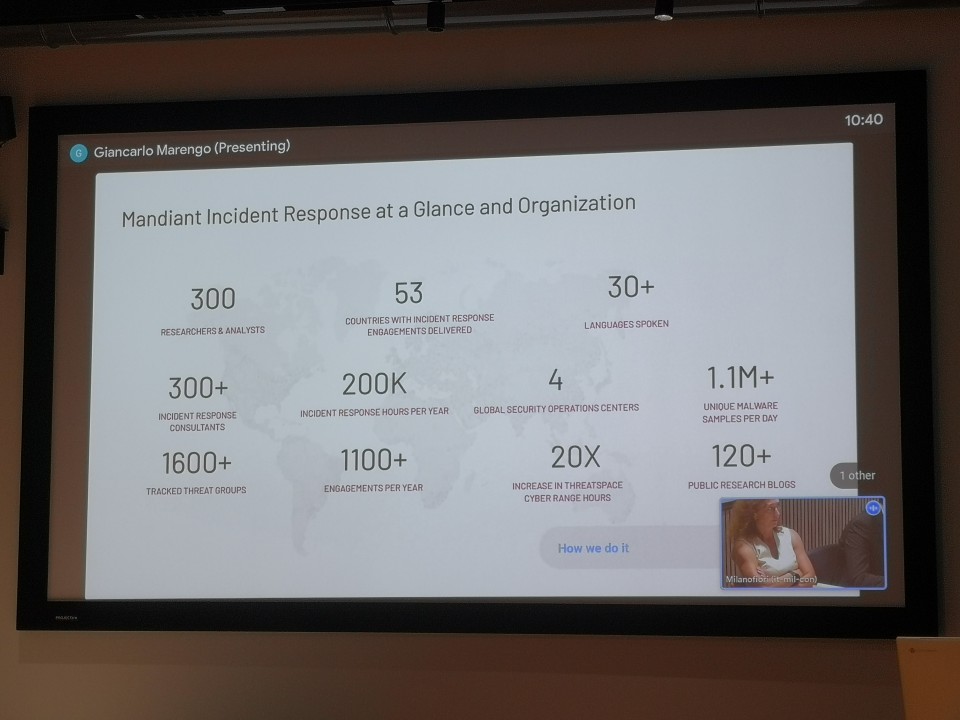

Come ha spiegato Giancarlo Marengo, Country Manager di Mandiant Italia, la caratteristica principale di Mandiant è la specializzazione in incident response: il suo personale altamente specializzato viene chiamato in causa dalle aziende quando sono sotto attacco cyber. Spesso il lavoro inizia il venerdì sera perché i cyber criminali approfittano del fine settimana, quando le aziende lavorano con un team ridotto e c'è più tempo per diffondere l’attacco. Uno dei punti di forza di Mandiant è che agisce su più nazioni contemporaneamente; l’Italia è assistita dal nucleo dell’Europa Centrale che è composto da persone di tutte le nazionalità.

Complessivamente Mandiant eroga oltre 200mila ore all’anno di attività di analisi e interventi. I dati collezionati in questo contesto vengono poi condivisi con la threat intelligence della stessa Mandiant, che a sua volta fornisce le informazioni ai clienti con finalità di prevenzione e detection. A seconda dei contratti sottoscritti dai clienti, Mandiant interviene da remoto entro 2 o 4 ore dalla scoperta dell’attacco per una azione il più tempestiva possibile, che sfrutti al meglio il dwell time - il tempo che intercorre fra l’attacco e quando l’azienda si accorge di essere stata attaccata.

Le tendenze

Marengo ha fatto chiarezza su alcune tendenze interessanti. La prima riguarda ovviamente il conflitto ucraino: “ha rappresentato una svolta – puntualizza Marengo – perché il livello di criticità degli attacchi ha raggiunto livelli mai visti prima”. Il conflitto ha anche cambiato per la prima volta “l’atteggiamento delle big tech, che sono passate da un approccio difensivo a uno ‘mirato e deciso’ sebbene non definibile offensivo” che ha supportato fattivamente il Paese invaso e ostacolato proattivamente le attività cyber degli attaccanti russi.

L’altra tendenza riguarda il cybercrime. Marengo evidenzia che sono in aumento gli incidenti apparentemente non gravi e senza richiesta di riscatto, seguiti poi da attacchi gravi e con richiesta di riscatto qualche mese più tardi. È quindi importante non sottovalutare alcun tipo di incidente, indagare sui vettori di attacco e chiudere le eventuali falle che possono essere state sfruttate.

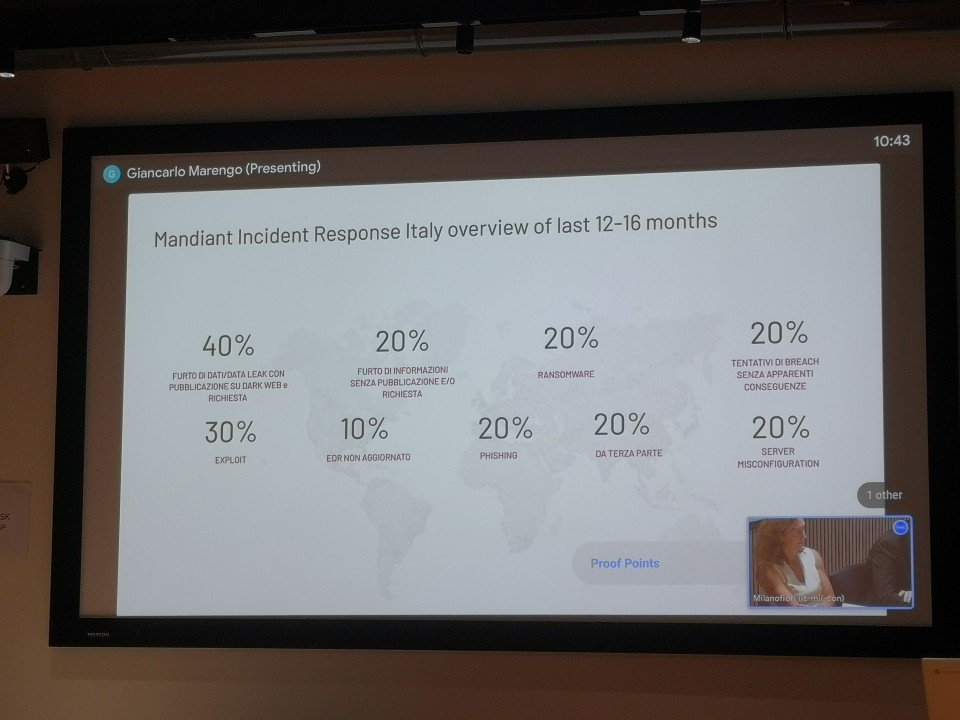

Marengo ha inoltre fornito alcuni dati interessanti relativi all’Italia: nel 40% degli attacchi cyber si è verificato un furto di dati con pubblicazione degli stessi nel dark web. Il 20% degli attacchi è stato di tipo ransomware, il 30% ha sfruttato exploit, il 20% il phishing e 20% server mal configurati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Digital Repatriation: perché il confine dei dati è anche un confine politico

12-03-2026

SimpleCyb: proteggere i dati nell'era dell'AI

12-03-2026

87 milioni di eventi malevoli registrati in Italia, ma le difese tengono

12-03-2026

Rapporto Clusit 2026: +42% degli attacchi in Italia, nel mondo è peggio

11-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab