CRAT, un malware sempre più evoluto e pericoloso

È riconducibile al gruppo APT Lazarus il trojan CRAT che può scaricare e distribuire plugin dannosi, fra cui un ransomware.

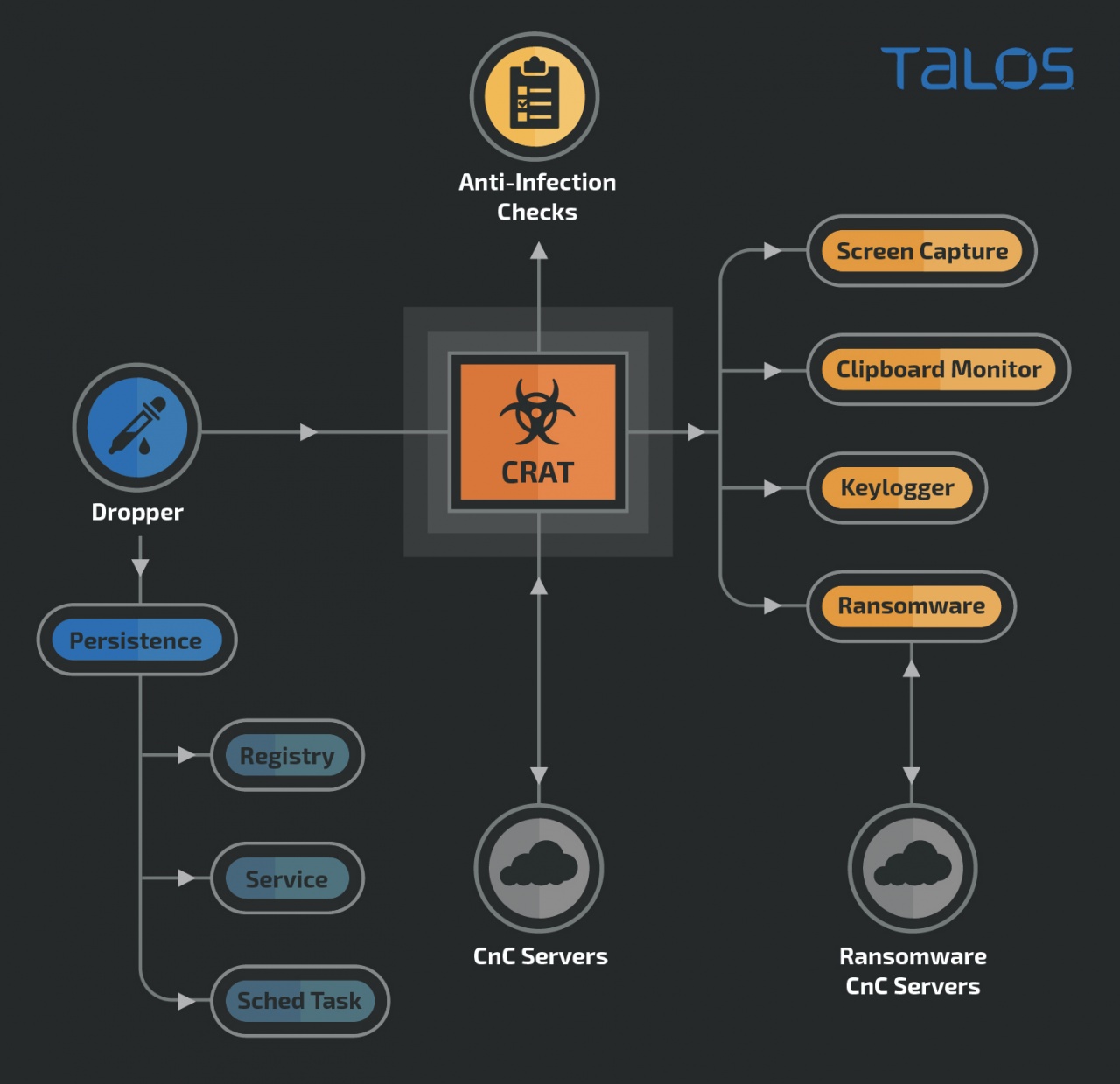

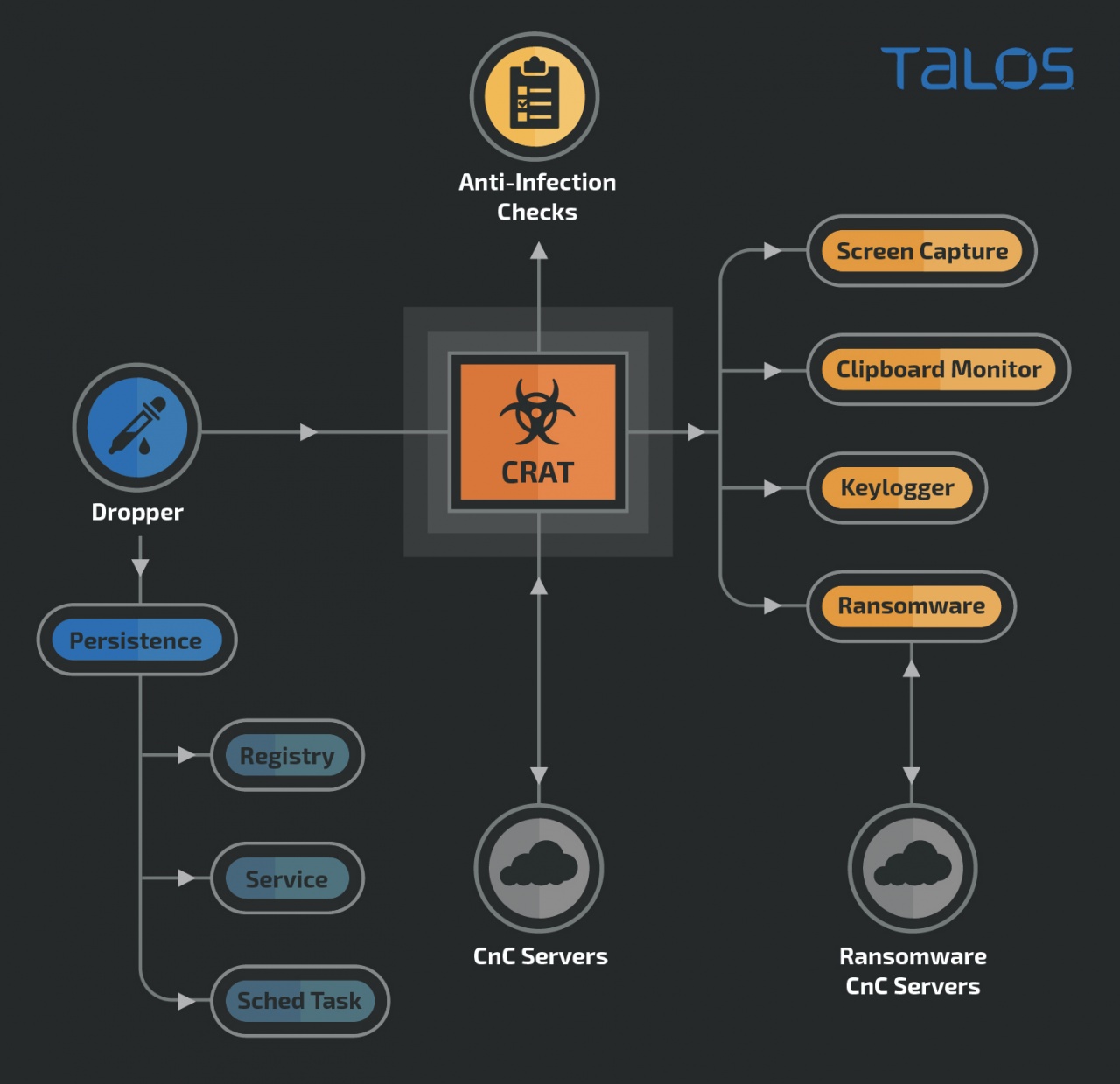

I ricercatori di Cisco Talos hanno osservato una nuova variante di una famiglia di trojan di accesso remoto (RAT) conosciuta come CRAT. Oltre alle funzionalità tipiche dei RAT, questo malware può scaricare e distribuire ulteriori plugin dannosi sull'endpoint infetto. Fra questi è particolarmente insidioso il ransomware noto come "Hansom".

CRAT è stato attribuito al Gruppo APT Lazarus per affinità di tattiche, tecniche e procedure. Inoltre, vanta molteplici tecniche di offuscamento e di evasione del rilevamento. Parliamo di un malware altamente modulare, che può funzionare come un RAT standalone e scaricare e attivare ulteriori plugin dannosi dai server di comando e controllo.

Cisco Talos ha già scoperto più plugin, costituiti da ransomware, software per gli screenshot, per il monitoraggio e keylogger. CRAT si è evoluto nel tempo per diventare sempre più efficace, e grazie a un framework di plugin altamente modulare può infettare in modo selettivo gli endpoint mirati. Durante un attacco, prima distribuisce il malware RAT per saccheggiare dati dall'endpoint, poi diffonde il ransomware per estorcere denaro.

Il vettore di distribuzione della nuova versione di CRAT (v2) è attualmente sconosciuto.

Il RAT opera diverse azioni per l'offuscamento. Quasi tutte le stringhe vengono offuscate utilizzando una chiave XOR a quattro byte e la successiva codifica base64. Così facendo si aggirano i filtri antimalware basati su stringa. Un'altra tecnica di offuscamento consiste nella risoluzione delle API. Tutte le API utilizzate vengono risolte in modo dinamico, sfruttando un algoritmo (overkill) che nasconde le sequenze di chiamate delle API.

Importante è anche l'attività di patching del codice runtime: il malware sfrutta una selezione di subroutine che durante il runtime vengono decodificate, eseguite e quindi patchate/codificate. Con questo metodo inganna i meccanismi di rilevamento che analizzano il processo per identificare il codice dannoso.

Ciliegina sulla torta, i cyber criminali dietro a questi attacchi sfruttano anche i nomi di file legittimi per esportare i nomi delle API nelle DLL CRAT. In questo modo il RAT figura come una libreria di un'applicazione benigna. Per esempio, alcuni dei nomi delle funzioni esportate sono ConfigChrome, DownloadChrome, GetChromeVersion, eccetera.

Se tutto procede come previsto, dev'essere individuato il processo giusto da bloccare sull'endpoint infetto, che dipende dalla versione di Windows. Sul fronte della comunicazione fra il malware e i server C2, entrambe le versioni di CRAT finora analizzate utilizzano un sistema http: i dati inviati al C2 sono in formato URL, compresi quelli esfiltrati.

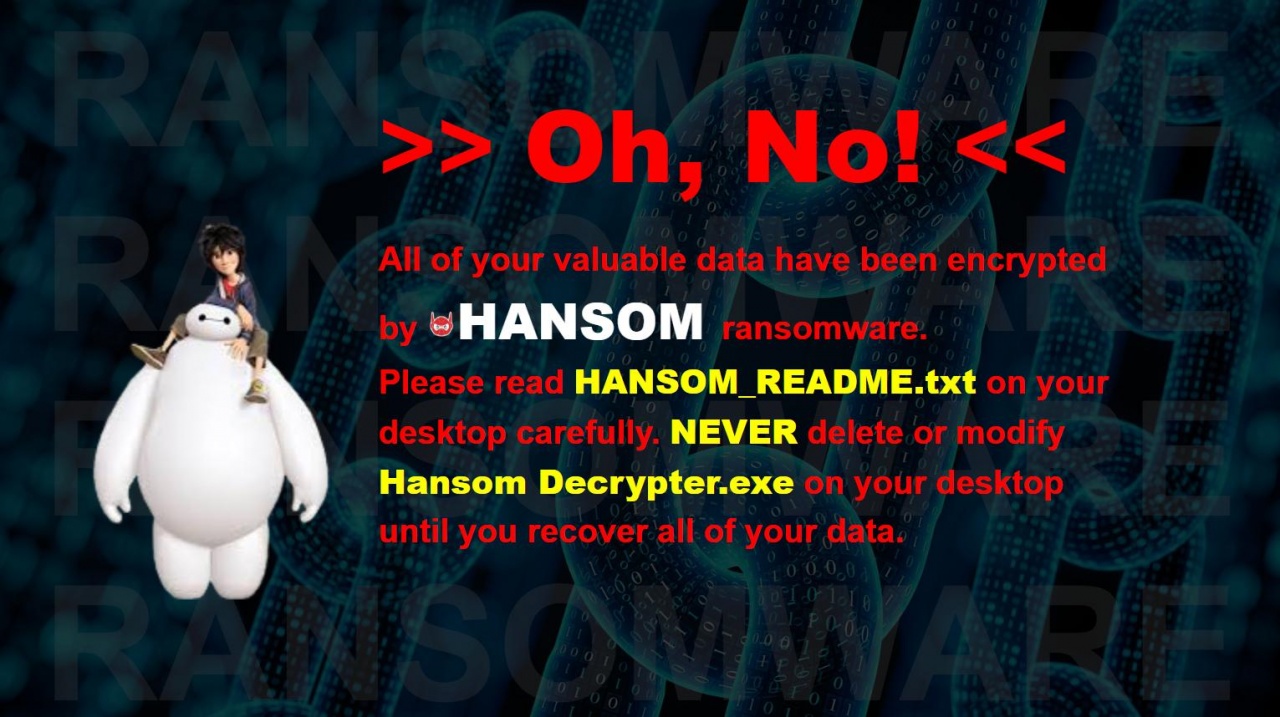

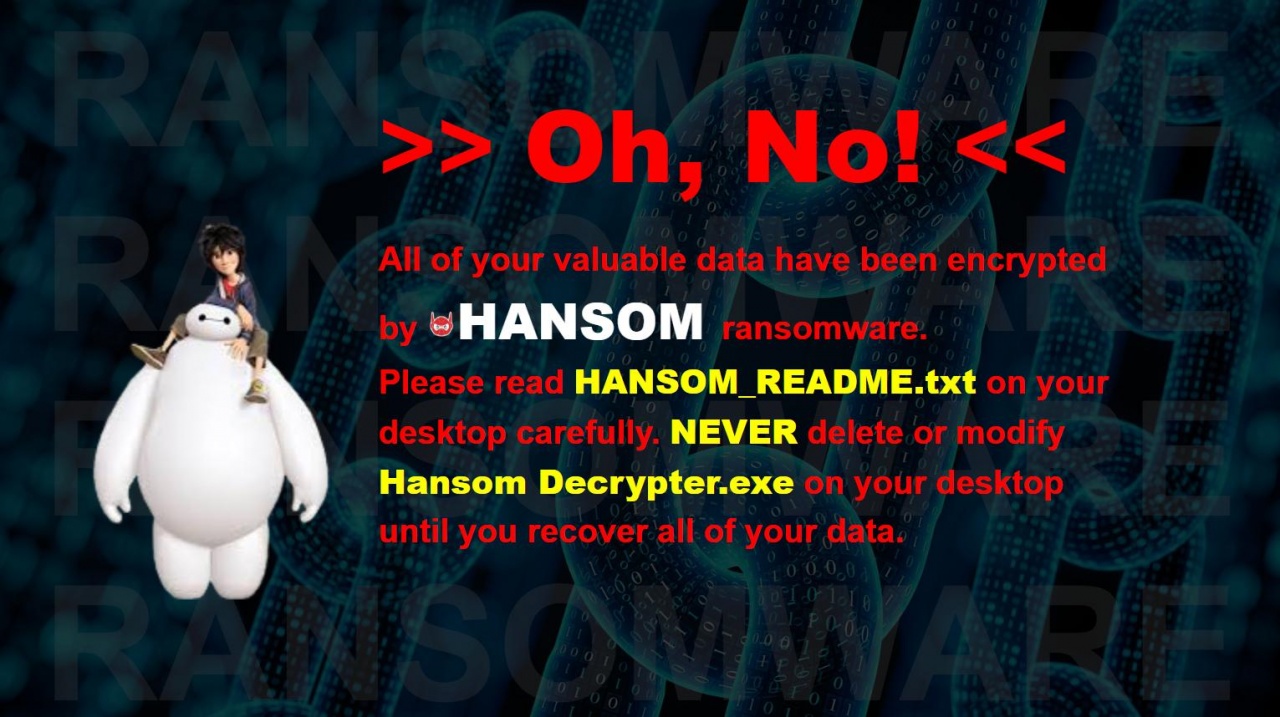

Fra le varie azioni implementate prima dell'attivazione del ransomware, ci sono il furto di password dai browser e il furto di dati. A quel punto vie attivata la compressione RAR dei file contenuti in cartelle specifiche, e viene depositata la richiesta di riscatto.

Alla fine del lavoro, viene attivata una routine di disinstallazione che si attiva in risposta a un comando emesso dal C2. Prevede l'eliminazione di tutti i file .exe e .lnk associati al RAT e dei relativi plug-in. Tutti i dettagli sulla ricerca di Cisco Talo sono a questo link.

CRAT è stato attribuito al Gruppo APT Lazarus per affinità di tattiche, tecniche e procedure. Inoltre, vanta molteplici tecniche di offuscamento e di evasione del rilevamento. Parliamo di un malware altamente modulare, che può funzionare come un RAT standalone e scaricare e attivare ulteriori plugin dannosi dai server di comando e controllo.

Cisco Talos ha già scoperto più plugin, costituiti da ransomware, software per gli screenshot, per il monitoraggio e keylogger. CRAT si è evoluto nel tempo per diventare sempre più efficace, e grazie a un framework di plugin altamente modulare può infettare in modo selettivo gli endpoint mirati. Durante un attacco, prima distribuisce il malware RAT per saccheggiare dati dall'endpoint, poi diffonde il ransomware per estorcere denaro.

Vettori di distribuzione

La prima versione di CRAT veniva distribuita tramite HWP dannosi. Questi ultimi si mascherano come un documento a tema COVID-19 relativo a un gruppo di gestione delle malattie infettive della Corea del Sud. In realtà gli HWP sono un exploit per la vulnerabilità CVE-2017-8291 che permette l'attivazione di shellcode dannoso. Lo shellcode in questione viene impiegato per scaricare ed eseguire la versione 1 di CRAT sull'endpoint infetto.Il vettore di distribuzione della nuova versione di CRAT (v2) è attualmente sconosciuto.

Offuscamento

Il RAT opera diverse azioni per l'offuscamento. Quasi tutte le stringhe vengono offuscate utilizzando una chiave XOR a quattro byte e la successiva codifica base64. Così facendo si aggirano i filtri antimalware basati su stringa. Un'altra tecnica di offuscamento consiste nella risoluzione delle API. Tutte le API utilizzate vengono risolte in modo dinamico, sfruttando un algoritmo (overkill) che nasconde le sequenze di chiamate delle API.

Importante è anche l'attività di patching del codice runtime: il malware sfrutta una selezione di subroutine che durante il runtime vengono decodificate, eseguite e quindi patchate/codificate. Con questo metodo inganna i meccanismi di rilevamento che analizzano il processo per identificare il codice dannoso.

Ciliegina sulla torta, i cyber criminali dietro a questi attacchi sfruttano anche i nomi di file legittimi per esportare i nomi delle API nelle DLL CRAT. In questo modo il RAT figura come una libreria di un'applicazione benigna. Per esempio, alcuni dei nomi delle funzioni esportate sono ConfigChrome, DownloadChrome, GetChromeVersion, eccetera.

Azioni sull'endpoint

Una volta installato nell'endpoint, CRAT verifica se può svolgere il suo lavoro o meno, utilizza una varietà di criteri. Fra questi la capacità di identificare e bloccare i processi, le schede di rete, gli strumenti di analisi e altro. Verifica inoltre di essere installato sull'endpoint che era stato scelto come obiettivo. Qualora questo controllo non andasse a buon fine, il malware interromperebbe la sua azione.Se tutto procede come previsto, dev'essere individuato il processo giusto da bloccare sull'endpoint infetto, che dipende dalla versione di Windows. Sul fronte della comunicazione fra il malware e i server C2, entrambe le versioni di CRAT finora analizzate utilizzano un sistema http: i dati inviati al C2 sono in formato URL, compresi quelli esfiltrati.

Fra le varie azioni implementate prima dell'attivazione del ransomware, ci sono il furto di password dai browser e il furto di dati. A quel punto vie attivata la compressione RAR dei file contenuti in cartelle specifiche, e viene depositata la richiesta di riscatto.

Alla fine del lavoro, viene attivata una routine di disinstallazione che si attiva in risposta a un comando emesso dal C2. Prevede l'eliminazione di tutti i file .exe e .lnk associati al RAT e dei relativi plug-in. Tutti i dettagli sulla ricerca di Cisco Talo sono a questo link.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Iran, allerta su hacktivisti e attacchi opportunistici

03-03-2026

Resilienza 2026: perché la sicurezza di un’azienda dipende anche dai fornitori

03-03-2026

Provate a craccare l’AI, se ci riuscite

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab